Joseph Goodman

0

4508

1224

Teknologi bevæger sig fremad, hurtigere end en hastigheds-kugle-tog-pistol - endnu hurtigere end lysets hastighed. Okay, måske ikke at hurtigt, men vi har alle haft den fornemmelse af at gå glip af et vandløbende øjeblik i teknologi, eller i det mindste et nyt produkt med en blændende ny specifikation, og du har ingen idé om, hvad nogen på det regionale tiddlywinks-socialt taler om.

Slap af. Det sker. Så lad os fortælle nogle af de mest almindeligt anvendte sikkerhedsbetingelser, og nøjagtigt hvad de betyder.

1. Kryptering

Lad os starte med en stor, og en, du sandsynligvis har stødt på. Bare fordi du har stødt på det, betyder det ikke, at du forstår den utrolige betydning af kryptering.

Kort sagt er kryptering transformation af data Hvordan fungerer kryptering, og er det virkelig sikkert? Hvordan fungerer kryptering, og er det virkelig sikkert? at skjule dets informationsindhold. Vær det med at sende en besked over WhatsApp Hvorfor WhatsApp's ende-til-ende-kryptering er en stor aftale Hvorfor WhatsApp's ende-til-ende-kryptering er en stor aftale WhatsApp for nylig annoncerede, at de ville aktivere ende-til-ende-kryptering i deres tjeneste. Men hvad betyder det for dig? Her er hvad du har brug for at vide om WhatsApp-kryptering. , Microsoft, der anmoder om krypteret telemetriinformation fra Windows 10-systemer, eller får adgang til din online bankportal, sender og modtager du krypteret information. Tro ikke på disse 5 myter om kryptering! Tro ikke på disse 5 myter om kryptering! Kryptering lyder kompleks, men er langt mere ligetil, end de fleste tror. Ikke desto mindre føler du dig måske lidt for i mørke til at gøre brug af kryptering, så lad os buste nogle krypteringsmyter! om du ved det eller ej.

Og det med rette. Du ønsker ikke, at Alan bruger et mand-i-midten-angreb. Hvad er en mand-i-midten-angreb? Sikkerheds jargon forklaret Hvad er et menneske i midten angreb? Sikkerheds jargon forklaret Hvis du har hørt om "mand-i-midten" -angreb, men ikke er helt sikker på, hvad det betyder, er dette artiklen for dig. i den lokale pub for at stjæle dine kontooplysninger. Ligeledes ønsker du ikke, at nogen skal kunne læse din e-mail, din sikre beskeder og nogle af de utallige tjenester, der er sikret med kryptering.

All Up in the News

En af årets største krypteringshistorier er lige blevet givet et hurtigt ryk tilbage i livet. Jeg giver dig en hurtig præcision: I december 2015 blev 14 mennesker myrdet i en handling med indenlandsk terrorisme i Inland Regional Center, San Bernadino, Californien.

Terroristerne blev dræbt nogle timer senere i en shootout, og FBI fortsatte med at søge deres lokale bopæl. De gendannede en række genstande, inklusive en af afdødes krypterede iPhone. Dette udgjorde et problem for FBI: de kunne ikke brute kraft (et udtømmende angreb designet til at gætte alle mulige adgangskode permutationer) telefonens beskyttelse, da det kunne have udslettet data.

Apple nægtede helt med rette at oprette en gylden bagdør til FBI at bruge, idet de begrundede, at når den først blev oprettet, ville den blive brugt gentagne gange. Desuden erklærede de igen korrekt deres tro på, at en sådan bagdør uundgåeligt ville falde i de forkerte hænder og blive brugt til direkte og negativt at påvirke andre borgere.

Rul frem et par måneder. FBI og Apple havde været frem og tilbage i retten, da FBI pludselig meddelte, at de ved hjælp af en ukendt tredjepart (efter sigende et israelsk sikkerhedsundersøgelsesfirma) med succes havde brudt og fået adgang til dataene på iPhone Hvad er Det mest sikre mobile operativsystem? Hvad er det mest sikre mobile operativsystem? Kæmper for titlen på Mest Secure Mobile OS, vi har: Android, BlackBerry, Ubuntu, Windows Phone og iOS. Hvilket operativsystem er bedst til at holde sit eget mod onlineangreb? - hvilket igen udgjorde dybest set intet.

Stadig med mig? Rul på et par måneder til august 2016, og hackere annoncerede “befrielse” af meget følsomme data fra en NSA-hjælpeserver, der spekuleres i at være blevet brugt af en af regeringsorganernes elite interne hackinggrupper. Dataene indeholdt tilsyneladende kode, der detaljerede angreb på bagdøren på en række vigtige, globalt anvendte firewalls, hvor dataene blev udbudt til salg (med en skandaløs ~ $ 500 mio. Anmodningspris).

TL; DR: Bagdøre fungerer, indtil alle ved dem. Så er alle skruet fast.

Det handler om nøglerne

Sikker kryptering forbliver det ved at underskrive digitale nøgler, der udveksles sikkert mellem to parter. Offentlig nøglekryptografi (AKA asymmetrisk kryptografi) bruger et par nøgler til at kryptere og dekryptere data.

Det offentlig nøgle kan deles med hvem som helst. Det privat nøgle holdes privat. En af nøglerne kan bruges til at kryptere en meddelelse, men du har brug for den modsatte nøgle til at dekryptere i den anden ende.

Nøglen er hovedsageligt en lang række numre, der er parret med en anden lang række numre, men er ikke identiske (hvilket gør dem asymmetrisk). Da Diffie og Hellman blev foreslået offentlig nøglekryptering tilbage i 1977, blev deres arbejde betragtet som banebrydende og lagde grundlaget for de mange sikre digitale tjenester, vi drager fordel af i dag.

For eksempel, hvis du nogensinde har brugt en digital signatur, har du brugt en teknologi baseret på asymmetrisk kryptologi:

For at oprette en digital signatur opretter signeringssoftware (f.eks. Et e-mail-program) en envejs-hash af de elektroniske data, der skal underskrives. Brugerens private nøgle bruges derefter til at kryptere hash, hvilket returnerer en værdi, der er unik for hashede data. Den krypterede hash udgør sammen med anden information såsom hashing-algoritmen den digitale signatur.

Enhver ændring i dataene, selv til en enkelt bit, resulterer i en anden hashværdi. Denne attribut gør det muligt for andre at validere dataarkernes integritet ved at bruge underskriverens offentlige nøgle til at dekryptere hash. Hvis den dekrypterede hash matcher et andet beregnet hash med de samme data, viser det, at dataene ikke har ændret sig siden de blev underskrevet.

Hvis de to hasjer ikke stemmer overens, er dataene enten blevet manipuleret på en eller anden måde (indikerer en fiasko i integritet), eller signaturen blev oprettet med en privat nøgle, der ikke svarer til den offentlige nøgle, der er præsenteret af underskriveren (angiver en godkendelsesfejl).

2. OAuth og OAuth2

OAuth er i det væsentlige en autorisationsramme. Det giver to parter mulighed for at kommunikere sikkert uden nødvendigheden af at give et kodeord hver gang. Jeg vil forklare, hvordan dette fungerer ved hjælp af et hurtigt eksempel:

- Bill er en bruger. Han ønsker, at en tredjepart skal have sikker adgang til sin Twitter-strøm (en sikker ressource ved hjælp af en adgangskode).

- Bill beder tredjepart om at få sikker adgang til sin Twitter-strøm. Det siger tredjepartsappen, “Selvfølgelig, jeg vil bare bede om tilladelse.”

- Tredjeparten fremsætter anmodningen. Den sikre service - i dette tilfælde Twitter - svarer ved at sige, “Sikker ting, her er et symbol og en hemmelighed.”

- Tredjeparten sender nu Bill tilbage til Twitter for at godkende ændringerne og give ham symbolet til at vise sit engagement i processen.

- Bill beder Twitter om at godkende anmodning token og Twitter foretager en sidste dobbeltkontrol. Når Bill siger OK, sender Twitter Bill tilbage på vej til tredjepart med en “klar” anmodning om token.

- Endelig får tredjepart en adgang token og kan med glæde poste til Bills Twitter-stream. Lolcats til alle!

I løbet af processen var Bill aldrig nødt til at give sine kontooplysninger til tredjepart. I stedet blev de verificeret gennem OAuth-token-systemet. Bill beholder stadig kontrol over dette system og kan til enhver tid tilbagekalde token.

OAuth kan også give yderligere dybdegående tilladelser. I stedet for at give alt den samme adgang til dine legitimationsoplysninger, kan vi tildele tilladelser på granulatniveau, såsom at give en tredjepartstjeneste skrivebeskyttet adgang, men den anden ret til at handle og som post som dig.

Virkelig? EN “Hemmelighed”?

Jeg ved, ikke? Hvem vidste, at sikkerhedsterminologien kunne være så kawaii! I al alvor vil jeg forklare det udtryk lidt mere. Det kommer til klient-id og klienthemmelighed. For at OAuth skal fungere, skal applikationen være registreret hos OAuth-tjenesten. Applikationsudvikleren skal give følgende oplysninger:

- Ansøgning Navn

- Ansøgningswebsted

- Omdiriger URI eller tilbagekalds-URL

Når registreringen er registreret, modtager applikationen et klient-id. Klient-id bruges derefter af en tjeneste til at identificere en applikation. Klienthemmeligheden bruges til at autentificere applikationens identitet til tjenesten, når applikationen anmoder om adgang til en brugers konto. Det skal forblive privat mellem applikationen og tjenesten.

Der er en ret stor chance for, at du har brugt OAuth uden nogensinde at indse det. Har du logget ind på et tredjepartswebsted ved hjælp af din Facebook-, Google- eller Microsoft-konto? Bør du tænke to gange, før du logger ind ved hjælp af sociale konti? Bør du tænke to gange, før du logger ind ved hjælp af sociale konti? Så har du oprettet en sikker forbindelse ved hjælp af OAuth.

3. Ransomware

Denne malware-variant er hurtigt ved at blive svøbe af internettet.

Ligesom traditionel malware inficerer dit system, gør ransomware det samme Det ultimative Ransomware-websted, du bør vide om det ultimative Ransomware-websted, som du burde vide om Ransomware er en voksende trussel, og du bør gøre alt hvad du kan for at forhindre det. Uanset om du har brug for information eller har brug for hjælp efter at være blevet ramt af ransomware, kan denne fantastiske ressource hjælpe. . Men i stedet for blot at stjæle dine data og vende dit system ud over din computer: 5 måder Ransomware vil tage dig fanget i fremtiden Beyond din computer: 5 måder Ransomware vil tage dig fanget i fremtiden Ransomware er sandsynligvis den mest sindelige malware derude, og kriminelle, der bruger det, bliver mere avancerede. Her er fem bekymrende ting, som snart kunne tages som gidsler, herunder smarte hjem og smarte biler. i en botnet-knude krypterer ransomware dine data aktivt og beder om en betaling for at sikre deres frigivelse. Vi kiggede på offentlig nøglekryptering tidligere i denne artikel - og langt de fleste ransomware bruger offentligt tilgængelig krypteringsteknologi.

Sådan definerer Center for Internet Security det:

Kryptografi er en metode, der bruges til at kryptere eller kryptere indholdet af en fil på en sådan måde, at kun dem med viden om, hvordan man dekrypterer eller afkrypterer indholdet, kan læse dem. Ransomware, en type malware, der indeholder en computer eller filer til løsepenge, fremhæver fortsat den ondsindede brug af kryptografi.

For eksempel er en af de tidligste former for ransomware A History of Ransomware: Where It Started & Where It's Going En History of Ransomware: Where It Started & Where It's Going Ransomware stammer fra midten af 2000'erne og som mange computersikkerhedstrusler stammer fra Rusland og Østeuropa, før de udviklede sig til at blive en stadig stærkere trussel. Men hvad har fremtiden for ransomware? at få global berygtethed var CryptoLocker. Typisk propogeret som en ondsindet e-mail-vedhæftet fil Undgå at falde offer for disse tre Ransomware-svindel Undgå at falde offer for disse tre Ransomware-svindel Flere prominente ransomware-svindel er i omløb i øjeblikket; lad os gå over tre af de mest ødelæggende, så du kan genkende dem. , når ransomware, når det var installeret, ville ringe hjem til en kommando-og-kontrol-server for at generere et 2048-bit RSA-nøglepar og sende et tilbage til den inficerede computer. Derefter vil den støt kryptere adskillige vigtige filer ved hjælp af en forudbestemt liste over udvidelser, meddele, at den var afsluttet med en løsepunktsmeddelelse og kræve en betaling i Bitcoin for sikker frigivelse af den private nøgle (hvilket vil tillade, at filerne dekrypteres).

Hvis en bruger ikke havde sikkerhedskopieret deres filer, ville de blive tvunget til at betale løsepenge eller stå over for permanent sletning. Krypteringsnøglerne genereret af CryptoLocker ransomware var almindeligvis 2048-bit RSA, hvilket betyder, at det med den nuværende teknologi er at bryde nøglerne i det væsentlige umuligt (den rene regnekraft, der kræves for at bryde krypteringen, er i øjeblikket ikke mulig).

Mange andre varianter

CryptoLocker ransomware-databasens private nøgle blev hentet, da Gameover Zeus botnet blev taget ned i 2014. Det gav sikkerhedsforskere en chance for at oprette et gratis dekrypteringsværktøj CryptoLocker er død: Sådan kan du få dine filer tilbage! CryptoLocker er død: Sådan kan du få dine filer tilbage! at formidle til de berørte brugere, skønt det vurderes, at ransomware-udviklerne syntes at have tvunget omkring $ 3 millioner gennem inficerede brugere:

I 2012 estimerede Symantec ved hjælp af data fra en kommando-og-kontrol-server (C2) på 5.700 computere på kompromis på en dag, at ca. 2,9 procent af de kompromitterede brugere betalte løsepenge. Med en gennemsnitlig løsepenge på $ 200 betød dette ondsindede skuespillere $ 33.600 pr. Dag eller $ 394.400 pr. Måned fra en enkelt C2-server. Disse grove estimater viser, hvor rentabel ransomware kan være for ondsindede aktører.

Denne økonomiske succes har sandsynligvis ført til en spredning af ransomware-varianter. I 2013 blev der introduceret mere destruktive og lukrative ransomware-varianter, herunder Xorist, CryptorBit og CryptoLocker. Nogle varianter krypterer ikke kun filerne på den inficerede enhed, men også indholdet af delte eller netværksdrev. Disse varianter betragtes som destruktive, fordi de krypterer brugeres og organisationers filer og gør dem ubrugelige, indtil kriminelle modtager løsepenge.

Tidevandet er ikke vendt. Selvom vi forstår mere om ransomware end nogensinde før, opdaterer og udvikler ransomware-udviklere deres produkter konstant for at sikre maksimal tilsløring og maksimal rentabilitet.

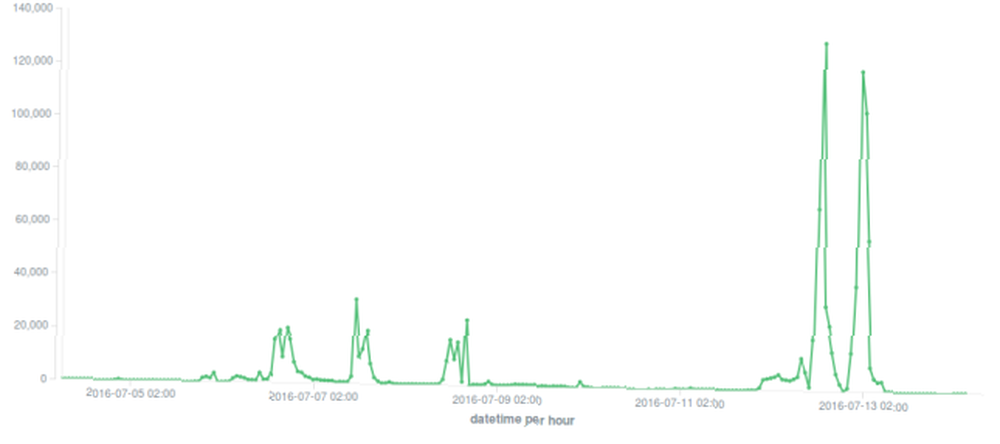

I juni 2016 blev genindførelsen af en “ældre” form for ransomware. Locky var tidligere gået “offline” Din nye sikkerhedstrussel for 2016: JavaScript Ransomware Din nye sikkerhedstrussel for 2016: JavaScript Ransomware Locky ransomware har bekymret sikkerhedsforskere, men siden dens korte forsvinden og tilbagevenden som en krydsplatform JavaScript-ransomware-trussel, har tingene ændret sig. Men hvad kan du gøre for at besejre Locky ransomware? med nye infektioner kraftigt reduceret til fordel for en anden ransomware-variant, Dridex. Da Locky vendte tilbage, havde den imidlertid fået en ekstra drage-stans-dødblæsningstilstand for angreb. Tidligere måtte ransomware ringe hjem til en kommando-og-kontrol-server for at generere og dele de asymmetriske taster, vi tidligere har diskuteret:

Sidste uge fra onsdag til fredag observerede vi en markant stigning i mængden af spam, der distribuerer Locky. På det meste så vi 30.000 hits i timen, hvilket øgede det samlede antal til 120.000 hits.

I går, tirsdag, så vi to nye kampagner med en helt anden størrelse: mere end 120.000 spam-hits i timen. Med andre ord over 200 gange mere end på normale dage og 4 gange mere end i sidste uges kampagner.

Hvis løseprogrammet ikke kunne ringe hjem, ville det være impotent. De brugere, der indså, at de var blevet inficeret ekstremt tidligt, kunne potentielt bekæmpe infektionen uden at have hele deres system krypteret. Den opdaterede Locky behøver ikke at ringe hjem, i stedet for at udstede en enkelt offentlig nøgle til hvert system, den inficerer.

Har du fanget hvorfor dette muligvis ikke er så dårligt, som det ser ud til?

I teorien betyder det at bruge en enkelt offentlig nøgle, at en enkelt privat nøgle kunne låse op for hvert system, der er krypteret af Locky-ransomware - men jeg vil stadig ikke banke mine systemfiler på at finde ud af!

ISO-standardiseret ordliste

Vi har set på tre forskellige terminologier, du måtte støde på i din daglige liv. Dette er universelle udtryk, der har den samme betydning i hele verdenen om sikkerhed og informationsstyring. Da disse systemer faktisk er så store, så utvetydigt vigtige, når de berører alle hjørner af kloden, findes der robuste terminologirammer for at lette åben og ensartet kommunikation mellem forskellige partnere.

Terminologierne leveres af ISO / IEC 27000: 2016, der giver et omfattende overblik over informationssikkerhedsstyringssystemer, der er omfattet af ISMS-familien af standarder og definerer relaterede vilkår og definitioner.

Standarden er vigtig, da den lægger grundlaget for missionskritisk kommunikation mellem alle interesserede parter.

Viden er magt

Vi støder på forkert information overalt, hvor vi går. Hvorfor sker det? Desværre forstår de mennesker med tilstrækkelig magt til at tage beslutninger, der kan have en positiv indflydelse på vores sikkerhed, sjældent nok til at foretage en informeret, progressiv politik for at bevare privatlivets fred og sikkerhed. Deres beslutninger skal måles mod massernes sikkerhed, og det fører normalt til et fald i privatlivets fred. Men for hvilken gevinst?

Tag dig tid til at lære og forstå nutidig sikkerhedsterminologi. Det får dig til at føle dig mere sikker!

Vil du have, at vi dækker mere sikkerhedsterminologi? Hvad tror du skal forklares nærmere? Fortæl os dine tanker nedenfor!

Billedkredit: Locky Linegraph via F-Secure