Michael Cain

0

4187

1120

Med Hollywoods glamourisering af hacking Hvordan Hollywood glamouriserer hacking - og hvorfor dette er dybt forkert [Opinion] Hvordan Hollywood glamoriserer hacking - Og hvorfor dette er dybt forkert [Opinion] Hvad hvis du kunne hacke ind i din skoles computersystem og "tweek" din deltagelsesrekord ? Det blev opnået i 1986-filmen Ferris Bueller's Day Off, der igen indeholdt Matthew Broderick. Hvad hvis du kunne hacke…, det er let at tænke på hackergrupper som en slags romantiske bagværelsrevolutionærer. Men hvem er de virkelig, hvad står de for, og hvilke angreb har de ført i fortiden?

Vi ser historierne hver uge om en uartet hacker 10 af verdens mest berømte og bedste hackere (og deres fascinerende historier) 10 af verdens mest berømte og bedste hackere (og deres fascinerende historier) Hvidhat-hackere mod sort-hat-hackere. Her er de bedste og mest berømte hackere i historien, og hvad de laver i dag. eller hackergruppe, der udøver kaos med deres tekniske knowhow. Banker plyndret for millioner takket være nogle kryptiske malware eller hackede dokumenter lækket fra et multinationalt korps. Dette er uden at nævne de millioner små websteder og uskyldige (og mere uhyggelige) Twitter-konti, der tages offline. Eksemplerne fortsætter og fortsætter. Men når man ser på det, kan en hel del af de store angreb ofte tilskrives et par prominente hackergrupper.

Lad os se på et par af disse grupper, og hvad der motiverer dem.

Anonym: Decentraliseret endnu United

Langt den mest berygtede og veldokumenterede hackergruppe er Anonym. Dette er et underjordisk, internationalt netværk af nær-anarkistiske 'hacktivister', der stammede fra 4Chan, det kontroversielle billedbaserede opslagstavle. Kollektivet har været kendt for offentligheden siden 2008, da det frigav en YouTube-video (ovenfor), der sætter tonen for, hvad der skulle komme. Det var i denne video, at gruppens tag-line blev ytret for første gang.

Viden er gratis. Vi er anonyme. Vi er legion. Vi tilgir ikke. Vi glemmer det ikke. Forvent os.

I sin første samtale, siden han blev FBI-informant, forklarer det tidligere anonyme medlem Hector Monsegur “Anonym er en idé. En idé, hvor vi alle kunne være anonyme ... Vi kunne alle arbejde sammen som en mængde - forenet - vi kunne rejse sig og kæmpe imod undertrykkelse.”

Siden da har den mystiske gruppe lanceret adskillige angreb på websteder for regeringsafdelinger, politikere, multinationale borgere, Scientologikirken og hundreder af ISIS Twitter-konti (for blot at nævne nogle få). Det er imidlertid vigtigt at bemærke, at på grund af at Anonmyous er helt decentraliseret, er der ingen specifik 'lederskab', der er spidsen for disse kampagner. De fleste angreb vil bestå af helt forskellige individer, der endda kunne arbejde hen imod deres egne individuelle mål.

En af gruppens mest vidtrækkende kampagner var angrebet, der blev lanceret mod PayPal, VISA og Mastercard (Operation Avenge Assange) som svar på snøret, der blev hængt rundt om Wikileaks-halsen.

I virkeligheden var - og er den stadig - afhængig af donationer for at holde sig flydende. Den amerikanske regering mobiliserede planer om at gøre disse donationer næsten umulige og dermed kvæle webstedets evne til at forblive i drift. Anonym kunne ikke lide denne bevægelse, så modvirkede den ved at gøre (meget) effektiv brug af værktøjet Low Orbit Ion Cannon (LOIC). Dette værktøj tillader stort set enhver at hjælpe med denial-of-service (DDOS) angreb på disse gargantuanske websteder, midlertidigt bringe dem på knæ og miste virksomhederne millioner af dollars i processen.

Efter den anfægtede 'succes' af dette angreb begyndte Anonymous at operere i en meget mere politisk sfære og angreb mexicanske narkotikakarteller (som mislykkedes), websteder, der er knyttet til børnepornografi og israelske regerings websteder (som svar på dets angreb på Palæstina).

Den måde, hvorpå Anonym lancerer disse angreb, er blevet næsten tradition for gruppen: DDOS-angrebet. Det er her et websteds server er oversvømmet med så meget data (pakker), at det ikke kan håndtere presset. Generelt går webstedet offline, indtil nogle teknologier kommer med for at løse problemet, eller indtil Anonymous ophører med bombardementet. I sit fantastiske NewYorker-stykke om Anonym citerer David Kushner den tidligere Anon Christopher Doyons militære tilgang til gruppens DDOS-angreb:

PLF: ATTENTION: Alle, der støtter PLF eller betragter os som deres ven - eller som bekymrer sig om at besejre det onde og beskytte de uskyldige: Operation Peace Camp er LIVE og en handling er i gang. MÅL: www.co.santa-cruz.ca.us. Brand efter vilje. Gentag: BRAND!

Anonymous taktik går imidlertid ud over disse 'traditionelle' DDOS-angreb. Tilbage i 2011 vendte Anonymous opmærksomhed mod Tunesien (Operation Tunisia). Ved hjælp af de kontakter og færdigheder, de havde til rådighed, sikrede gruppen, at revolutionen, der sker på gaderne, fik rigelig mediedækning, hackede regeringswebsteder og distribuerede 'plejepakker' til demonstranter. Disse plejepakker er siden blevet distribueret ved forskellige stævner over hele verden og tilbyder manuskripter, der kan bruges til at forhindre regeringsaflytning, blandt andet en revolutionær kan have brug for.

Med hensyn til det samlede målsætninger af Anonym, disse blev temmelig tydeligt skitseret i en erklæring, der offentliggjorde Operation Avenge Assange. Hvorvidt gruppen går i gang med at nå disse mål på den rigtige eller forkerte måde er åben for debat, men det er bestemt et skridt væk fra den 'gør det for LULZ'-tilgangen, som mange mennesker forbinder med andre handlinger af civil ulydighed.

Selvom vi ikke har meget tilknytning til WikiLeaks, kæmper vi af de samme grunde. Vi ønsker gennemsigtighed, og vi modvirker censur… .Det er grunden til, at vi agter at bruge vores ressourcer til at skabe opmærksomhed, angribe dem mod og støtte dem, der hjælper med at føre vores verden til frihed og demokrati.

Syrian Electronic Army (SEA): Understøtter Bashar al-Assad

Ikke alle hackere kæmper dog for mere venstreorienterede, liberale idealer. Tilbage i 2012 begyndte Anonymous og den syriske elektroniske hær at udveksle angreb og trusler, hvilket førte til, at Anonymous 'erklærer cyberwar' på SEA (se ovenstående video og SEA's svar her)

Siden 2011 har den meget aktive SEA handlet ud fra støtte til præsident Bashar al-Assads syriske regime. Logisk set ses SEA ofte angribe vestlige medier, der offentliggør antisyriske meddelelser. Universitetsstuderende (påstås at have forbindelser med den Libanon-baserede islamistiske militante gruppe Hezbollah) bag disse angreb har fået en vis respekt fra online-sikkerhedsfirmaer efter hacking af hundredvis af websteder. Fremtrædende mål inkluderer New York Times, CBC og The Washington Post, der får mange til at være dybt bekymrede over de politiske motiver bag gruppen.

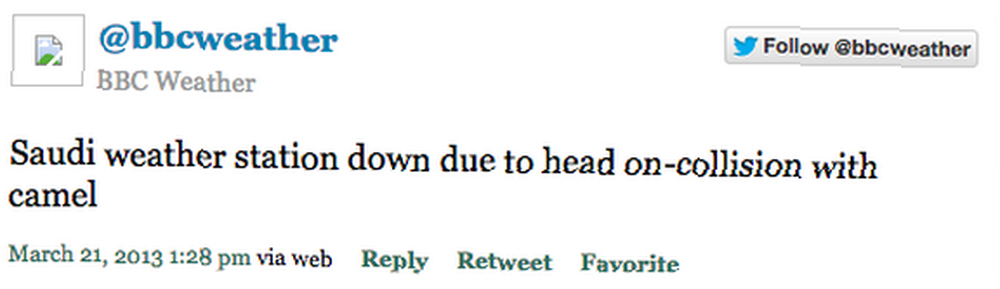

Ved at bruge malware, DDOS-angreb, defacement, spamming og phishing har det patriotiske team været produktivt i både angreb og pranks. På den lettere side af spektret, da gruppen hackede BBC Weather's Twitter-konto, blev der ikke gjort meget skade:

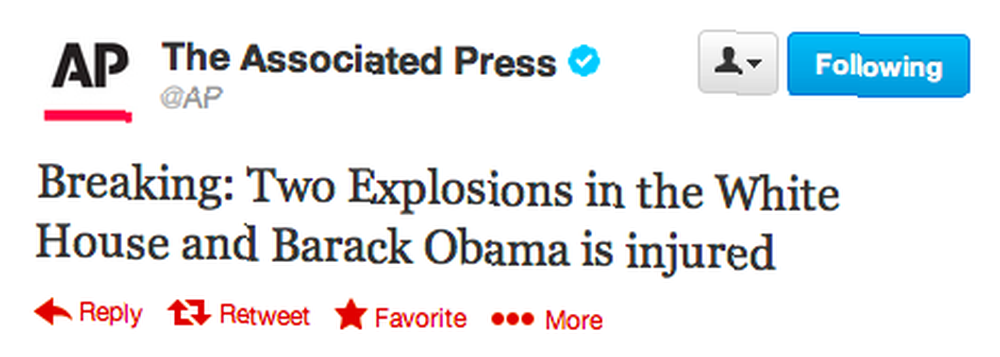

På den mørkere side er gruppen velkendt for at bruge spyd-phishing-angreb til at få login-legitimationsoplysninger til Gmail-konti, sociale mediaprofiler med mere. Den 23. april 2013 førte denne tilgang til en Twitter-hoax fra Associated Press-nyhedsbureauets konto. Det blev fejlagtigt oplyst, at der var sket en eksplosion i Det Hvide Hus, hvor præsident Obama blev såret i eksplosionen. En ufarlig prank ved første tanke, men i virkeligheden førte dette til et fald på 136 mia. Dollars på S&P 500-indekset over en periode på ca. 2 minutter.

For at kaste endnu dybere ned i kaninhullet har SEA også været forbundet med at posere som kvindelige tilhængere af syriske oprørere for at stjæle krigsplaner til anvendelse i landets igangværende konflikt, hvilket fører til et stort antal oprørers død.

Chaos Computer Club (CCC): afslører sikkerhedsfejl

Det er vigtigt at forstå, at ikke alle hackergrupper insisterer på at bruge næsten udelukkende ulovlige foranstaltninger for at få deres mening. Et eksempel er Chaos Computer Club. Hvad angår europæiske hackergrupper, kommer de ikke større end CCC. som i øjeblikket har godt over 3000 medlemmer. Siden starten i Berlin i begyndelsen af 1980'erne, har gruppen skubbet sit personlige brand af liberal etik, uanset hvor det kan.

Dette berømte begyndte, da CCC stjal 134.000 Deutsch Marks fra en bank i Hamborg ved at drage fordel af sin online Bildschirmtext-side, kun for at returnere pengene dagen efter for at fremhæve sikkerhedsmangler i systemerne.

Som nævnt har størstedelen af gruppens angreb primært (men ikke altid) været i modsætning til andre hackergrupper gyldige. I sin samtale med OWNI forklarer Andy Müller-Maguhn, et tidligt medlem af CCC, det “vi havde brug for mange juridiske eksperter for at rådgive os om, hvad vi kunne eller ikke kunne hacke, og for at hjælpe os med at skelne mellem juridiske aktiviteter og grå lovlighedsområder”. Denne mere velvillige tilgang til hacking har ifølge Müller-Maguhn ført til, at CCC blev “en accepteret og anerkendt enhed, fordi den har arbejdet for at uddanne offentligheden om teknologi siden 1980'erne”.

Stort set alt, hvad CCC er involveret i, stammer fra et dybt ønske om at henlede opmærksomheden på misbrug af - og sikkerhedsfejl i - den teknologi, som både vi og vores regeringer er afhængige af. Dette ledsages ofte med masser af mediedækning, hvilket sikrer, at al afdækket viden når et så bredt publikum som muligt.

I kølvandet på Snowden-afsløringerne rykkede gruppens begejstring op, især da debatten drejede sig om masseovervågning, og det er her deres nye fokus er centreret.

Der skal være konsekvenser. Efterretningstjenesternes arbejde skal gennemgås - ligesom deres ret til at eksistere. Om nødvendigt skal deres mål og metoder omdefineres… Vi er nødt til at overveje, hvordan disse [delte] data behandles, og hvor de kan få lov til at komme igen. Og dette er ikke kun udfordringen for 2015, men for de næste 10 år.

CCC-medlem Falk Garbsch (via DC)

Som et par eksempler på deres udnyttelse kunne man i CCCs tidlige dage forvente at se gruppen protesterer mod franske nukleare test og stjæle penge live på tv ved hjælp af mangler i Microsofts ActiveX-teknologi (1996) og brud på COMP128-krypteringsalgoritmen på et GSM-kundekort, hvilket unødvendigt tillader, at kortet klones (1998).

Mere for nylig, i 2008, fremhævede CCC store mangler i en føderal trojanhest, som den tyske regering brugte på det tidspunkt. Det påstås, at denne teknologi var i strid med forfatningsdomstolens afgørelse med nogle af dens mangler, der blev drøftet i gruppens pressemeddelelse om emnet:

Malware kan ikke kun forsvinde intime data, men tilbyder også en fjernbetjening eller bagdørsfunktionalitet til upload og eksekvering af vilkårlige andre programmer. Betydelige fejl i design og implementering gør al funktionaliteten tilgængelig for alle på Internettet.

CCC's kampagner var imidlertid ikke alle af denne art. Et af deres tidlige projekter involverede salg af kildekode, der er opnået ulovligt fra amerikanske virksomheds- og regeringssystemer, direkte til den sovjetiske KGB sammen med en række andre mindre omstridte projekter.

Som et par tilfælde, “Arcade”var verdens største lysshow arrangeret af Chaos Computer Club. Kollektivet kører også et ugentligt radioprogram (tysk), er vært for en årlig workshopbaseret påskebegivenhed kaldet Easterhegg og indleder Europas største årlige hacker-samling, Chaos Communication Congress.

Tarh Andishan: Irans svar til Stuxnet

Indtil videre har angrebene nævnt sjældent, hvis nogensinde, truet millioner af globale borgere med en enorm fare. I de sidste par år har denne tendens imidlertid taget en vendepunkt med fremkomsten af Tarh Andishan og deres nådeløse forfølgelse af kontrol over meget vigtige systemer og teknologi.

Med anslagsvis 20 medlemmer, hvoraf de fleste angiveligt er baseret i Teheran, Iran (sammen med andre periferimedlemmer over hele kloden), viser Tarh Andishan, hvad en virkelig sofistikeret hackergruppe kan være i stand til.

Den iranske regering, der er vrede af et dårligt beskadiget computernetværk takket være et Stuxnet ormangreb (angiveligt oprettet af USA og Israel), intensiverede drastisk dets cyberkrigsbestræbelser og Tahr Andishan-betyder 'innovatorer'på Farsi - blev født.

Ved at bruge automatiske ormlignende formeringssystemer, bagdøre, SQL-injektion sammen med andre høje kaliber taktikker har denne gruppe lanceret et stort antal angreb på prominente agenturer, regerings- og militærsystemer og private virksomheder over hele verden under det, der har blevet navngivet 'Operation Cleaver'.

Ifølge sikkerhedsfirmaet Cylance målrettet Operation Cleaver 16 lande og antyder det “en ny global cyber-magt er opstået; en, der allerede har kompromitteret nogle af verdens mest kritiske infrastrukturer” inklusive US Navy-servere, systemerne bag en række førende globale virksomheder, hospitaler og universiteter.

Sidste år sagde Cylances grundlægger Stuart McClure i et interview med TechTimes, at “De leder ikke efter kreditkort eller mikrochip-design, de forstærker deres greb på snesevis af netværk, der, hvis de var kram, ville påvirke milliarder af menneskers liv… For over to år siden udsendte iranerne Shamoon-malware på Saudi Aramco, det mest destruktive angreb mod et virksomhedsnetværk til dato, og ødelægger tre fjerdedele af Aramcos pc'er digitalt.”

Som et mere hjemligt eksempel på hackergruppens rækkevidde har dette kollektivt også angiveligt fået fuld adgang til luftfartsporte og sikkerhedssystemer, hvilket giver gruppen den ultimative kontrol over passagerer / gate-legitimationsoplysninger. Disse eksempler er kun nogle få blandt mange, der henvises til i Cylances rapport om Tarh Andishan (PDF). Rapporten hævder, at størstedelen af deres fund er udeladt på grund af “alvorlig risiko for verdens fysiske sikkerhed.” at gruppen nu angiveligt udgør.

Tarh Andishans virksomheders kompleksitet og forfærdelige muligheder antyder stærkt, at dette er et statsstøttet hackerkollektiv, med (endnu ikke) nogen klare mål eller ambitioner, men med en skræmmende evne til at gå på kompromis med selv de mest sikre af systemer.

Dette er blot Tip af isbjerget

Disse fire eksempler er bare toppen af isbjerget, når det kommer til hackergrupper. Fra Lizard Squad til APT28 er nettet spækket med grupper, der ønsker at kompromittere systemer, hvad enten det er for politisk gevinst eller simpelthen for lulz. Det er dog kun relativt få, der er ansvarlige for en god del af de mere publicerede angreb, som vi ser i medierne. Uanset om vi er enige i deres tilgang eller ej. Hvad er forskellen mellem en god hacker og en dårlig hacker? [Opinion] Hvad er forskellen mellem en god hacker og en dårlig hacker? [Opinion] Af og til hører vi noget i nyheden om hackere, der nedlægger websteder, udnytter et væld af programmer eller truer med at vinkle sig vej ind i områder med høj sikkerhed, hvor de ikke burde høre hjemme. Men hvis ..., er deres evner undertiden chokerende og næsten altid imponerende. Imidlertid er "hacker-kulturen" ikke noget, der forsvinder, og vi kan kun forvente at se mere af denne form for aktivitet i fremtiden, og den bliver mere og mere sofistikeret, efterhånden som tiden går.

Alt, hvad vi kan gøre, er at håbe, at det er negative resultater på en eller anden måde holdes på et minimum.

Hvad synes du om denne form for online aktivitet? Er det et uundgåeligt aspekt af moderne teknologi, eller er det noget, vi har at slå fast på?

Billedkredit: Anonym en la operación Goya af Gaelx via Flickr