Michael Fisher

0

4589

1145

Efter flere teasere fra WikiLeaks, den 7. marts 2017 frigav whistle-blowing-webstedet et sæt dokumenter kaldet Vault 7. Disse blev angiveligt lækket fra CIA's Center for Cyber Intelligence-enhed. For at ledsage Vault 7-dokumenter forberedte WikiLeaks en pressemeddelelse, der beskrev baggrunden og de vigtigste opdagelser af lækagen.

I timerne efter udgivelsen var der imidlertid en række sensationelle overskrifter, der hævdede kryptering på apps som WhatsApp og Signal var blevet kompromitteret. Dette er ikke sandt på trods af den udbredte rapportering. Så hvad præcist fortalte Vault 7-lækagerne os, og skulle vi bekymre os?

Hvad er Vault 7 lækager?

Vault 7-dokumenterne er de første i en serie udgivelser fra WikiLeaks, kaldet Year Zero, fra CIA's Center for Cyber Intelligence. I alt er der 7.818 websider med 943 vedhæftede filer, der inkluderer dokumenter, billeder og andre filer, der dateres mellem 2013 og 2016.

Selvom WikiLeaks ikke navngav en kilde til lækagen, oplyste de i deres pressemeddelelse, at deres kilde “ønsker at indlede en offentlig debat om sikkerhed, oprettelse, brug, spredning og demokratisk kontrol med cybervåben”.

I modsætning til i tidligere udgivelser har WikiLeaks redigeret navne og andre personligt identificerbare oplysninger inden offentliggørelse. I deres erklæring sagde de også, at de med vilje har trukket visse oplysninger tilbage for at forhindre “distributionen af 'væbnede' cybervåben”.

Hvad er der i Vault 7?

Dokumenterne i Vault 7 ser ud til at være kommet fra et stykke software kaldet Confluence. Confluence er en intern wiki til virksomhedsindstillinger, der typisk kører på en atlassisk server.

Atlassiske servere er notorisk vanskelige at sikre, hvilket kan give en indikation af, hvordan denne lækage kan have fundet sted.

Som et internt samarbejdsværktøj indeholder frigivelsen projekter, der er i gang med fremskridt, præsentationer og teknisk dokumentation sammen med den kode, der bruges til at udføre mange af udnyttelserne. Selvom der er en betydelig del af dette, der er tilbageholdt af WikiLeaks.

Smartphone-hacking med nul-dages udnyttelse

Softwaresårbarheder er uundgåelige. De opdages ofte af forskere, der rapporterer dem til udvikleren. Udvikleren vil skrive og distribuere en patch, og sårbarheden er lukket. Hvis en angriber imidlertid finder sårbarheden før udvikleren, kan de oprette en udnyttelse, kendt som et nul-dages angreb.

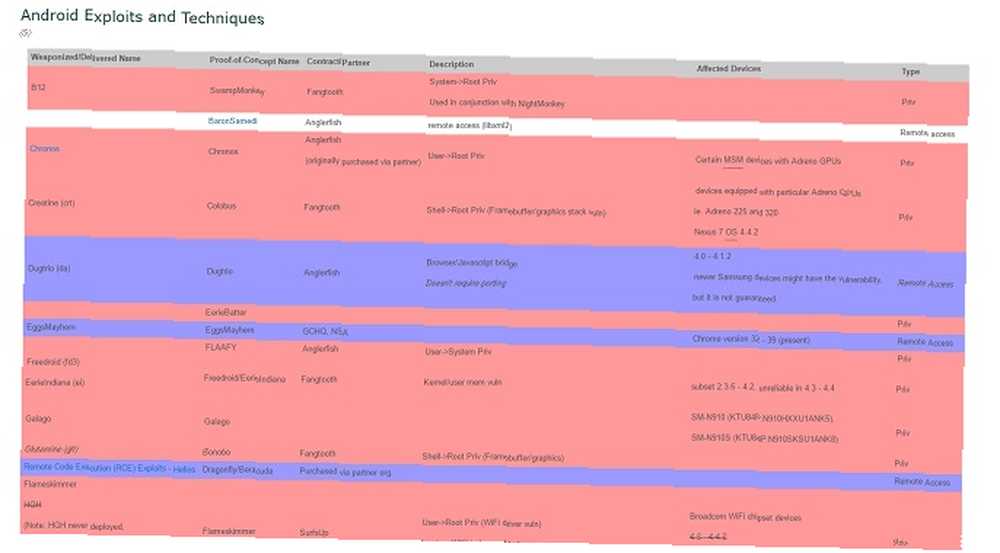

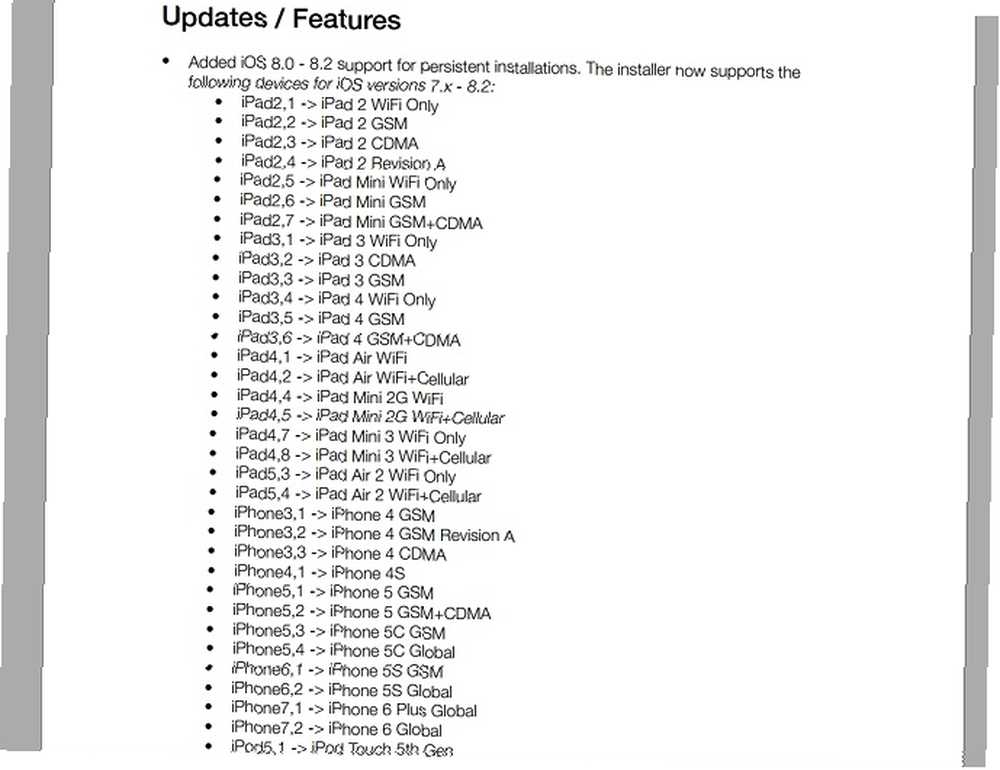

Vault 7 viser, at CIA havde adgang til et antal nul-dages exploits, som de brugte for at kompromittere både Android- og iOS-enheder. Interessant nok ser det ud til, at der blev lagt en stor indsats i at sikre, at udnyttelserne fungerer specifikt på Samsung-enheder. Mens mange af Android-udnyttelserne er ældre end iOS-dem, er det ikke klart, om det skyldes, at udnyttelserne stadig var i drift, eller at de havde flyttet deres fokus mod iOS. Der blev klart lagt en stor indsats i iOS-enheder, da brugervejledning til DBROOM-udnyttelsen viser, at næsten alle iPad-, iPod- og iPhone-modeller understøttes.

Dokumenterne viser, at CIA købte mange udnyttelser fra andre organisationer. Som Edward Snowden påpegede på Twitter, er dette bevis for, at den amerikanske regering betaler for at holde software usikker. Dette er naturligvis ikke usædvanligt for efterretningsorganisationer eller cyberkriminelle, der ofte bruger disse udnyttelser. Det usædvanlige er, at i dette tilfælde betaler regeringen for at holde deres borgere mindre sikre ved ikke at afsløre udnyttelsesmulighederne, så de kan lappes.

Grædende engel og Samsung Smart TV

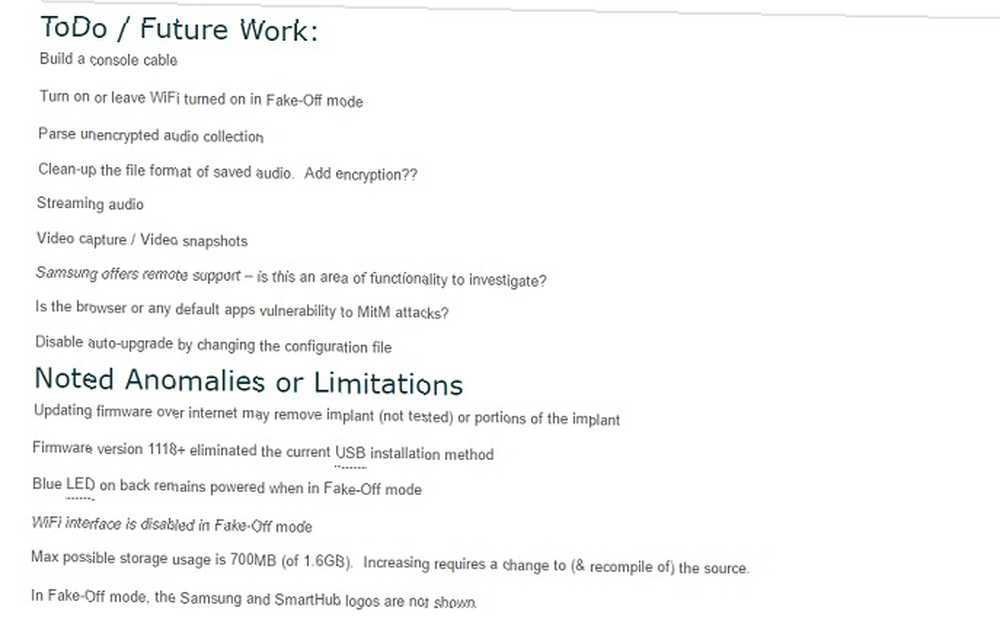

Du kan huske, at det allerede i 2015 blev rapporteret, at Samsung-tv'ere muligvis spionerer på dig. På det tidspunkt blev dette helt afvist af Samsung, og de sagde, at lyd kun blev indsamlet, så de kan behandle dine stemmeanmodninger. Det viser sig, at faktisk Samsung Smart TV'er kan spy på dig takket være CIA.

Weeping Angel-projektet, der drives af Embedded Development Branch (EDB), skabte en udnyttelse, der kunne gøre dit smart TV til en mikrofon, der kunne rapportere al lyd tilbage til CIA. Ifølge et dokument fra juni 2014 havde de endda planer om at tilføje videooptagelse, live stream lyd og deaktivere auto-opgraderinger.

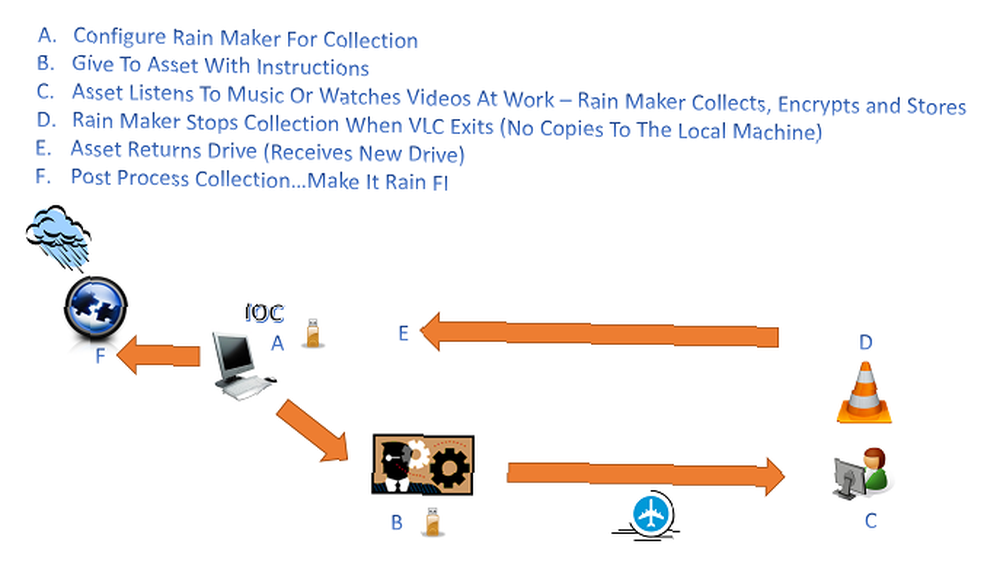

Rain Maker

Rain Maker-værktøjet gjorde det muligt for CIA at indsamle systemdata og specifikke filer fra en computer. Værktøjet kunne indsættes på et USB-drev (eller andet flytbart medie) og udløses, når en bruger åbner den bærbare version af VLC Media Player på drevet.

De indfangede data vil blive krypteret på det flytbare medie, klar til at blive dekrypteret på et senere tidspunkt. Dette indebærer, at for denne udnyttelse til at arbejde skal en CIA-agent være i stand til at få fysisk adgang til mediedrevet. Rain Maker brugervejledning siger, at den kun ville fungere på Windows XP, Vista, 7, 8 eller 8.1. Selvom guiden er dateret marts 2015, er der potentialet for, at Rain Maker blev udvidet til at understøtte Windows 10.

Køretøjskontrolsystemer

Internet of Things-bevægelsen har overtalt mange producenter om at tilføje en internetforbindelse Tingenes internet: 10 Nyttige produkter, du skal prøve i 2016 Internettet af tingene: 10 Nyttige produkter, du skal prøve i 2016 Internet of Things går i gang i 2016, men hvad betyder det nøjagtigt? Hvordan drager du personlig fordel af tingenes internet? Her er et par nyttige produkter at illustrere. til deres produkter gør dem uendeligt bedre. Der er dog nogle, som du virkelig ikke ønsker at forbinde 5 enheder, som du IKKE ønsker at oprette forbindelse til tingenes internet 5 enheder, som du IKKE ønsker at oprette forbindelse til tingenes internet Tingenes internet (IoT) er muligvis ikke alt det er brudt op til at være. Der er faktisk nogle smarte enheder, som du overhovedet ikke ønsker at oprette forbindelse til internettet. - ligesom din bil.

Mens vi har set passagervogne hacket før i Black Hat USA, blev dette gjort som et etisk bevis-of-concept. Utroligt ser EDB ud til også at have set på, hvordan man kompromitterer tilsluttede køretøjer. Selvom den eneste information, Vault 7 giver os om dette, er minutter fra et møde i oktober 2014, er det en bekymring, at de potentielt ledte efter nul-dages udnyttelse i vores biler.

Fingeraftryk og indramning af andre regeringer

Tilbage i 2010 brød nyheder om en computerorm kaldet Stuxnet, der havde inficeret og forårsaget skade på Irans nukleare program. Mange sikkerhedsforskere mener, at ormen blev bygget af de amerikanske og israelske regeringer. Dette skyldes, at hvert angreb indeholder en “fingeraftryk” der kan identificere en bestemt stat eller hackingkollektiv.

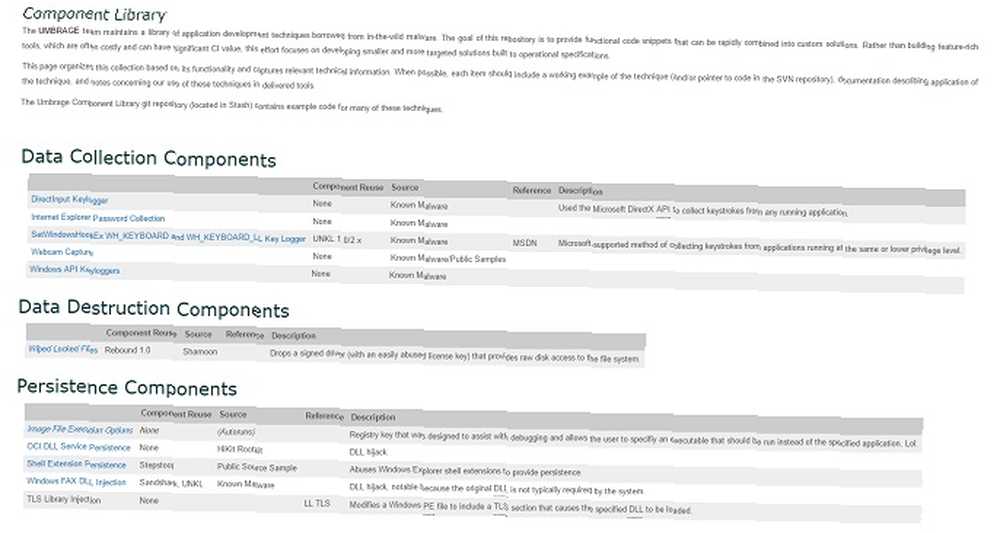

Vault 7 indeholdt dokumenter, der viser, at CIA opretholdt en database med kendte malware, keyloggers og anden spyware og udnyttelse. Dette blev brugt til at opbygge en samling af fingeraftryk fra forskellige stater over hele verden under UMBRAGE-projektet. De kunne derefter bruge disse fingeraftryk for at fejle tilskrivning af angrebet, hvis det blev opdaget.

Dette er kun en brøkdel af angreb, der er inkluderet i Vault 7. Der er mange flere, der vedrører Windows, Linux og Mac OS. Lækagen viser også, at de udviklede udnyttelsesmuligheder til routere såvel som på udkig efter at kompromittere antivirus-software.

Mens de tekniske oplysninger giver en fascinerende, og undertiden bekymrende, indsigt i, hvordan CIA forsøger at infiltrere andre organisationer og enkeltpersoner, er der også en mere menneskelig side på skærmen. Mange af udnyttelserne er opkaldt efter karakterer i nerdekultur - ligesom Weeping Angels, formodentlig inspireret af skabningerne fra Doctor Who univers.

Har CIA hacket WhatsApp?

I Vault 7-pressemeddelelsen havde WikiLeaks oplyst:

Disse teknikker tillader CIA at omgå krypteringen af WhatsApp, Signal, Telegram, Wiebo, Confide og Cloackman ved at hacking “smart” telefoner, som de kører på og indsamler lyd- og meddelelsestrafik, før kryptering anvendes.

De delte derefter bredt en tweet, der understregede det “CIA [er i stand til] at omgå kryptering”. Dette førte til, at de fleste medieorganisationer løb med overskriften, at WhatsApp, Telegram og Signals kryptering var blevet kompromitteret.

WikiLeaks # Vault7 bekræfter, at CIA effektivt kan omgå Signal + Telegram + WhatsApp + Confide encryptionhttps: //t.co/h5wzfrReyy

- WikiLeaks (@wikileaks) 7. marts 2017

Desværre tog disse forretninger ikke tid til hverken at grave dybere eller overveje WikiLeaks oprindelige erklæring. Ved at se på detaljen var det tydeligt, at krypteringen i nogen af disse apps ikke var kompromitteret. I stedet for havde WikiLeaks valgt at redigere. CIA havde brugt nul-dages udnyttelse til at kompromittere smartphones, der kører både iOS og Android.

Yeay! @nytimes opdaterer, korrigerer. Andre afsætningsmuligheder, følg venligst eksemplet & se tråd for en liste over eksperter. https://t.co/GK26HhSdEP

- zeynep tufekci (@zeynep) 7. marts 2017

Ved at kompromittere enheden, ville de være i stand til at få adgang til data der blev ikke krypteret. Denne tilgang er ikke den samme som at være i stand til at kompromittere krypteringsmekanismer.

Kan du stole på WikiLeaks?

Ifølge deres hjemmeside “WikiLeaks er et multinationalt medie… [som] er specialiseret i analyse og offentliggørelse af store datasæt af censurerede eller på anden måde begrænsede materialer.” Efter at de blev etableret af den nu berygtede Julian Assange, offentliggjorde de deres første udgivelse i december 2006.

Det fik berømmelse og verdensomspændende berømmelse efter at have offentliggjort diplomatiske kabler fra den amerikanske regering i 2010. Efter frigørelsen af kablerne lancerede USA en kriminel efterforskning af WikiLeaks. Omkring samme tid blev Assange anklaget for seksuelt overgreb og voldtægt i Sverige, og der blev anmodet om at udlevere ham. For at forhindre hans udlevering til enten Sverige eller USA søgte Assange asyl fra den ecuadorianske ambassade i London, hvor han har været tilbage siden 2012. WikiLeaks har fortsat med at offentliggøre lækager i mellemtiden inklusive DNC-hacks og Podesta e-mails WikiLeaks, DNC , og John Podesta: Hvad du har brug for at vide WikiLeaks, DNC og John Podesta: Hvad du har brug for at vide, hvad der foregår med Wikileaks og præsidentvalget i 2016? Hackede Rusland DNC? Er Hillary Clinton korrupt? Og er det ulovligt for gennemsnit Joe at læse de lækkede e-mails? Lad os finde ud af det. i slutningen af den amerikanske præsidentvalg i 2016.

Lækage af DNC- og Podesta-e-mails er blevet rapporteret i vid udstrækning som at have været arbejde for russiske efterretningsagenter og spioner. Selv om denne påstand er blevet bestridt af Rusland og Trump-administrationen, er anklagen fortsat. Julian Assanges anstrengte historie med USA har ført mange til at tro, at han handlede sammen med den russiske regering for at undergrave tilliden til det amerikanske valgsystem og for at hjælpe Donald Trump med at vinde formandskabet. Dette antages af nogle at have været en hævn efter, at den tidligere statssekretær Hillary Clinton angiveligt foreslog at udsætte Assange for en drone-strejke efter en tidligere WikiLeaks-frigivelse.

I sidste ende har dette ført til skepsis overfor de seneste WikiLeaks-publikationer, da de mener, at organisationen ikke kan stole på, at den er uvildig, især i forhold til spørgsmål om den amerikanske regering.

At "# Vault7" blev frigivet, er et bevis på, at det er meget mere værd som et politisk talepunkt end som nogen form for teknisk våben.

- SwiftOnSecurity (@SwiftOnSecurity) 7. marts 2017

Redaktionel fejlagtig rapportering

Vault 7-frigivelsen adskiller sig også fra tidligere WikiLeaks-publikationer. Selvom WikiLeaks har tilbøjelighed til at tilbyde kontekstuel baggrund og resume af deres udgivelser, ser pressemeddelelsen til Vault 7 ud til at være redaktionel for at understrege særlige aspekter. Som vi allerede så, var de medvirkende til misrapporteringen omkring kryptering både i deres pressemeddelelse og derefter igen på Twitter.

Ligegyldigt hvad sandheden er, når WikiLeaks kan skrive overskrifterne, og dage senere kan ingen finde, hvad de talte om?

- SwiftOnSecurity (@SwiftOnSecurity) 7. marts 2017

Det ser ud til, at personalet på WikiLeaks påtog sig at indsætte populære krypterede apps i samtalen, da de første læsninger af Vault 7 ikke viser nogen henvisninger til nogen af de apps, der er angivet på WikiLeaks. Selvom mange forretninger senere korrigerede deres oprindelige overskrifter for at afspejle, at krypteringen ikke var brudt, kan det varige indtryk af disse udsagn undergrave tilliden til kryptering.

En anden særegenhed i denne udgivelse var, at WikiLeaks uafhængigt redigerede over 7.000 oplysninger. Selvom de har været udsat for hård kritik for ikke at have gjort det tidligere, selv fra Edward Snowden, er denne pludselige ændring overraskende. Dette er især mærkeligt i betragtning af at WikiLeaks selv har sagt det “enhver redaktion er propaganda.”

@Yami_no_Yami_YY @ggreenwald Læserne får ikke besked. Hver redaktion er propaganda for "information dræbt", som truer alle kilder og os

- WikiLeaks (@wikileaks) 24. november 2013

Indledende rapporter antyder, at dokumenterne i Vault 7 er ægte, så det grundlæggende punkt, at CIA har brugt udnyttelse i populær teknologi til at hacke enkeltpersoner ser ud til at være sandt. Fortællingen omkring frigivelsen er dog muligvis ikke så uvildig, som WikiLeaks ville have dig til at tro.

Bør du være bekymret?

At CIA har evnen til at kompromittere mange af de enheder, vi bruger hver dag, inklusive vores smartphones, computere, bærbare computere og smarte hjemme-enheder er ekstremt foruroligende. Hvis Vault 7-oplysningerne er blevet videregivet mellem informanterne i omkring et år allerede, som det er blevet antydet, er der en god chance for, at udbytterne i lækagen vil være i hænderne på forskellige kriminelle og andre regeringer over hele verden.

Selvom det kan være bekymrende, er der noget håb om at blive fundet. De fleste af de udnyttelser, der er anført i Vault 7-lækagerne er mindst over et år gamle, og der er et potentiale for, at de er blevet lappet i efterfølgende udgivelser. Selvom de ikke har det, er der en god chance for, at disse oplysninger nu er offentlige, at de berørte virksomheder vil arbejde for at lappe dem øjeblikkeligt.

OH: "Kryptering pressede efterretningsbureauer fra uopdagelig masseovervågning til høyrisiko, dyre, målrettede angreb." <-THE STORY.

- zeynep tufekci (@zeynep) 7. marts 2017

En anden grund til komfort, trods alvorligheden af lækagen, er, at der for de fleste af de udnyttelser, som CIA havde fundet ud, var nødvendigt at være en form for fysisk adgang til målet eller deres enheder. Dette betyder, at fra det, vi har set indtil videre, er der ingen mulighed for masseovervågning, som vi så i Edward Snowdens NSA-lækager. Faktisk er en stor del af udnyttelsen afhængig af, at agenter effektivt kan udføre social engineering for at få adgang eller information.

Den ubehagelige sandhed er, at vi ønsker, at "vores" efterretningsbureauer skal have disse muligheder ... men ingen andre skal ... https://t.co/5XfbUF0YZP

- Troy Hunt (@troyhunt) 8. marts 2017

At CIA udvikler værktøjer, der giver dem mulighed for at spionere på udenlandske organisationer og personer af interesse, burde virkelig ikke være så overraskende. CIA's hele formål er at indsamle national sikkerhedsinformation fra hele verden. Selv om det bryder med den ærefulde tradition for en spion i James Bond-stil, viser Vault 7-lækagerne, hvordan efterretningsfællesskabet skifter ind i den digitale tidsalder.

Årsag til bekymring?

Mens Vault 7 kun er den første i en række lovede udgivelser under Year Zero, gav den os et indblik i, hvordan CIA fungerer nu, hvor efterretningsindsamling er flyttet digitalt. Selvom bredden af deres udnyttelser var ganske forbløffende, især antallet for iOS- og Linux-enheder, var det måske ikke så chokerende, som de første krav antydede.

Som tweeten fra Troy Hunt bemærkede, forventer vi alle, at vores regeringer gør deres yderste for at beskytte os og vores sikkerhed mod dem, der vil skade, men de kritiseres ofte, når deres indsats udsættes for.

Selvom chancerne for, at du vil blive målrettet af CIA, er relativt små, er disse udnyttelser nu offentlige, kan det være klogt at give dig selv en sikkerhedskontrol. Beskyt dig selv med en årlig sikkerhed og privatlivskontrol. Beskyt dig selv med en årlig sikkerhed og privatlivskontrol. er næsten to måneder ind i det nye år, men der er stadig tid til at tage en positiv beslutning. Glem at drikke mindre koffein - vi taler om at tage skridt til at beskytte online sikkerhed og privatliv. . Sørg for, at du ikke genbruger adgangskoder. Brug en adgangskodemanager. Sådan er adgangskodeadministratorer at holde dine adgangskoder sikre. Hvordan adgangskodeadministratorer opbevarer dine adgangskoder. Vil du være sikker? Du har brug for en adgangskodemanager. Her er, hvordan de fungerer, og hvordan de holder dig i sikkerhed. , hold software ajour og være på udkig efter socialtekniske angreb Sådan beskytter du dig mod disse 8 Social Engineering Attacks Sådan beskytter du dig mod disse 8 Social Engineering Attacks Hvilke socialtekniske teknikker ville en hacker bruge, og hvordan ville du beskytte dig selv fra dem? Lad os se på nogle af de mest almindelige angrebsmetoder. .

Måske er den mest bekymrende del af Vault 7 ikke engang selve udnyttelsen. At Vault 7 eller noget af året nul blev udsat viser, at til trods for at have adgang til potentielt farlige “cybervåben”, CIA var ikke i stand til at beskytte disse mod at blive lækket for hele verden at se.

Hvad laver du af den nyeste WikiLeaks-udgivelse? Er det noget at bekymre sig om, eller har du allerede mistanke om det? Hvad er der i resten af året Nul lækager? Fortæl os dine tanker i kommentarerne!

Billedkreditter: Gearstd / Shutterstock