Michael Cain

0

1579

203

Så du var ligeglad med at Google, Amazon, Facebook og Samsung aflyttede dig. Men hvordan har du det med cyberkriminelle, der lytter til i dine soveværelsessamtaler? WikiLeaks's Vault 7-fil foreslår, at du snart kan spille vært for uventede besøgende.

Central Intelligence Agency mest farlige malware - i stand til at hacking næsten alle trådløs forbrugerelektronik - kunne nu sidde i hænderne på tyve og terrorister. Så hvad betyder det for dig?

Hvad er Vault 7?

Vault 7 er en lækket trove af dokumenter, der vedrører Central Intelligence Agency (CIA) cyber warfare kapaciteter. Meget af softwaren, der er beskrevet i Vault 7, afslører, hvordan CIA kontrollerer og overvåger ved hjælp af smartphones, tablets, smart TV'er og andre internetforbundne enheder. Den 7. marts offentliggjorde WikiLeaks en lille brøkdel af dokumenterne.

Hvad skal skræmme alle: Ifølge WikiLeaks er CIA mistede kontrollen over disse værktøjer. Og nu har kriminelle (sandsynligvis) dem. Imidlertid er mange af offentliggjort exploits (der er mange as-of-yet upublicerede exploits) er næsten fem år gamle og er siden blevet lappet.

Sådan får kriminelle amerikanske hackingværktøjer

Ikke alle, der arbejder for et efterretningsagentur, er et kortholdt medlem. CIA outsourcer regelmæssigt beskæftigelse til føderale entreprenører i den private sektor. Mange af disse private efterretningsfirmaer, såsom HBGary, mangler CIAs sikkerhed.

Edward Snowden var en føderal entreprenør

For eksempel beskæftigede Booz Allen Hamilton NSA-entreprenøren Edward Snowden, som berømt lækkede dokumenter, der vedrørte NSA's ulovlige overvågningsprogrammer. Derudover havde Booz Allen Hamilton et hack i 2011.

Billedkredit: 360b via Shutterstock

Billedkredit: 360b via Shutterstock

I sin officielle erklæring hævdede WikiLeaks (vægtmine):

Arkivet ser ud til at have været cirkulerede blandt tidligere amerikanske regerings hackere og entreprenører på en uautoriseret måde, en af dem har givet WikiLeaks dele af arkivet.

En del af citatet skiller sig ud: værktøjerne blev cirkuleret i et “uautoriseret måde”. Implikationen bør berøre alle i verden. CIA mistede sandsynligvis kontrollen over en portefølje af hackingværktøjer på 100 milliarder dollars.

Men dette er ikke første gang, at private aktører erhverver farlig, udviklet software.

Stuxnet-ormen

F.eks. Stopper Stuxnet-ormen Microsoft Patches Freak & Stuxnet, Facebook stopper dig med at føle dig fedt [Tech News Digest] Microsoft Patches Freak & Stuxnet, Facebook stopper dig med at føle dig fedt (Tech News Digest) Microsoft laver problemer, Facebook føles ikke længere fedt, Uber vil have kvinder, iPhone Google-kalender, PlayStation lander i Kina og spiller Snake i en vandvand. , en anden våbenvåben malware, faldt i hænderne på cyberkriminelle kort efter opdagelsen i 2010. Siden da dukker Stuxnet lejlighedsvis op som malware. En del af dens allestedsnærværende vedrører dens kodebase. Ifølge Sean McGurk, en cybersikkerhedsforsker, er kildekoden til Stuxnet tilgængelig til download.

Du kan downloade den aktuelle kildekode for Stuxnet nu, og du kan genbruge den og pakke den igen og derefter, ved du, pege den tilbage mod det sted, hvor det kom fra.

Det betyder stort set enhver koder kan oprette deres eget Stuxnet-baserede malware-kit. CIAs manglende kontrol over sit cyberarsenal sikrer, at udnyttelsen fortsætter med at strømme i hænderne på for-profit kriminelle, terrorister og slyngelstater. Der findes ikke noget bedre eksempel end ShadowBrokers.

Skyggemæglerne

I 2016 auktionerede Shadow Brokers-gruppen berygtet en række statsproducerede hackingværktøjer. Hvordan de stjal værktøjerne er nogens gæt, men hvor de købte dem er kendt: NSA.

Ifølge The Intercept forbinder dokumenter inden i Snowden-lækagen værktøjerne stjålet af Shadow Brokers med hacking-gruppen, der kaldes Equation Group (EG). EG benyttede udnyttelser, der senere blev fundet i den statssponsorerede Stuxnet-orm - hvilket meget tyder på en forbindelse mellem NSA og EG. Kombineret med de lækkede værktøjer ser det ud til, at NSA og CIA ikke er i stand til at kontrollere deres egne teknologier.

Men betyder det, at dit privatliv og din sikkerhed kompromitteres?

En historie om spionering efter kunder

Dit privatliv og sikkerhed er allerede kompromitteret.

Næsten alle moderne smarte produkter inkluderer mikrofoner. Nogle enheder skal trykke på en knap for at tænde for mikrofonen eller kameraet. Andre lytter kontinuerligt efter ytringen af et nøgleord. For eksempel er Samsungs sortiment af smarte tv-apparater Samsungs seneste smarte tv-apparater lige fra George Orwells 1984 Samsungs seneste smarte tv-apparater er lige ud af George Orwells 1984 En ny funktion i de nyeste Samsung-smart-tv'er har bragt den koreanske gigant i lidt varmt vand . Det viser sig, at de har lyttet til alt hvad du har sagt… lytter konstant, optager og transmitterer - alt uden at stole på sofistikeret regeringsovervågning.

Smart-tv'er ejes

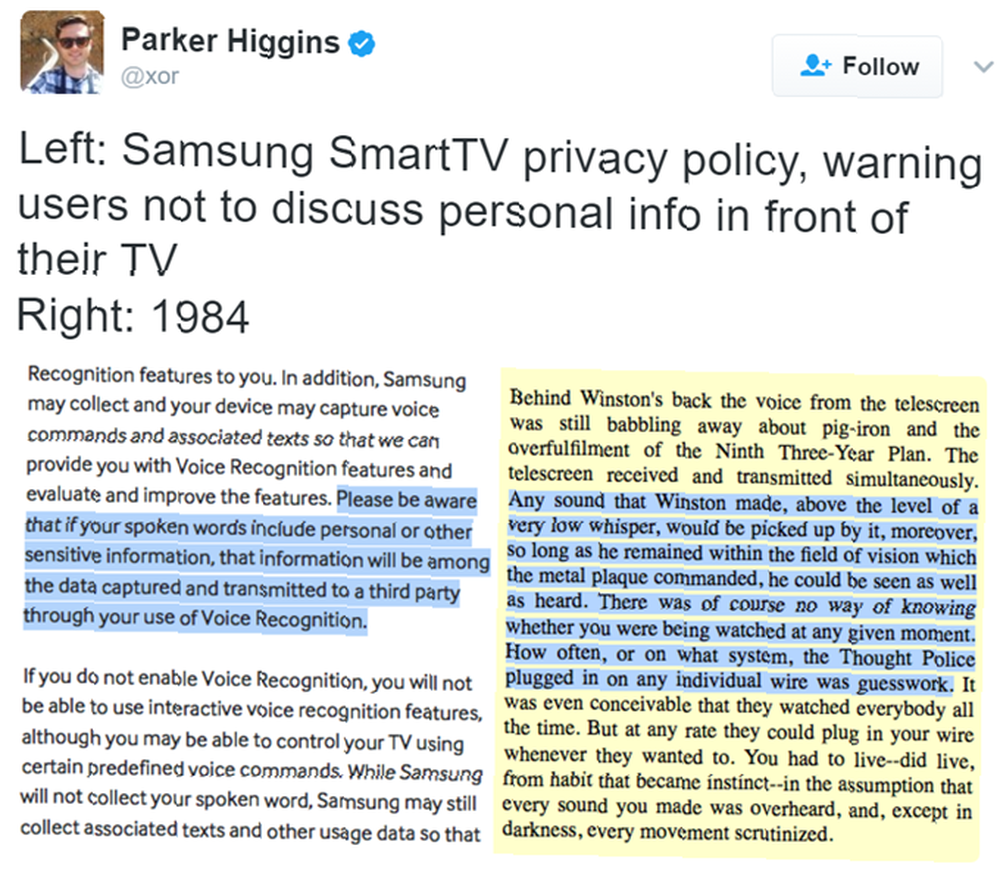

Samsungs beskyttelse af personlige oplysninger om deres smarte tv'er er bekymrende. Selvom Samsung ændrede deres servicevilkår for at undgå kontrovers, går den originale erklæring, der er fanget af Twitter-bruger xor, som følger:

Her er det relevante citat fra Samsung (vægtmine):

Vær opmærksom på, at hvis din talte ord inkluderer personlige eller andre følsomme oplysninger, denne information vil være blandt de data, der er fanget og transmitteret til en tredjepart gennem din brug af stemmegenkendelse.

Kort sagt, smart tv-apparater hører alt hvad du siger. Og Samsung deler disse data med tredjepart. Disse tredjeparter antages imidlertid at være virksomheder med kun en kommerciel interesse i dine samtaler. Og du kan altid slå tinget fra.

Desværre “Græd Engel” hack udviklet af CIA gør det så tv'et ikke kan slukke. Grædende Angel er målrettet Samsung Smart TV. Vault 7-dokumentationen refererer til dette som Fake-Off-tilstand. Fra WikiLeaks:

… Weeping Angel placerer mål-tv'et i en “Fake-Off” tilstand, så ejeren falsk mener, at tv'et er slukket, når det er tændt. I “Fake-Off” tilstand tv'et fungerer som en fejl, optager samtaler i rummet og sender dem over internettet til en skjult CIA-server.

Samsung er ikke alene. Efter alt, Facebook, Google og Amazon (vores gennemgang af Echo Amazon Echo Review og Giveaway Amazon Echo Review og Giveaway Amazons Echo tilbyder en unik integration mellem stemmegenkendelse, personlig assistent, hjemmeautomatiseringskontrol og lydafspilningsfunktioner til $ 179,99. ekko bryder ind i ny jord, eller kan du gøre det andetsteds?) også stole på at bruge mikrofoner på enheder - ofte uden kende samtykke fra brugere. For eksempel hævder Facebooks erklæring om beskyttelse af personlige oplysninger, at de bruger mikrofonen, men kun når brugeren bruger “bestemt” funktioner i Facebook-applikationen.

Hvordan teknologi muliggør ulovlig overvågning

Den største sikkerhedsfejl på moderne smartphones er dens software. Ved at udnytte sikkerhedssårbarheder i en browser eller operativsystem kan en hacker fjernadgang få adgang til alle funktioner på en smart enhed - inklusive dens mikrofon. Faktisk er det, hvordan CIA får adgang til de fleste af sine mål smartphones: direkte over et mobil- eller Wi-Fi-netværk.

WikiLeaks '# Vault7 afslører adskillige CIA' zero day 'sårbarheder i Android-telefoner https://t.co/yHg7AtX5gg pic.twitter.com/g6xpPYly9T

- WikiLeaks (@wikileaks) 7. marts 2017

Af de 24 Android-udnyttelser, der er udviklet af CIA, dets entreprenører og samarbejdende udenlandske agenturer, kan otte bruges til fjernbetjening af en smartphone. Jeg antager, at malware-operatøren, når den først var under kontrol, derefter bruger en kombination af angreb, der kombinerer fjernadgang, privilegering eskalering og installation af vedvarende malware (i modsætning til malware, der lever i RAM).

Ovenstående teknikker er normalt afhængige af, at brugeren klikker på et link i deres e-mail. Når målet navigerer til et inficeret websted, kan angriberen derefter tage kontrol over smartphonen.

Et falskt håb: Hakkene er gamle

På en falsk note af håb: af hacks afsløret i Vault 7, vedrører mest ældre enheder. Dog indeholder filerne kun en brøkdel af de samlede hacks, der er tilgængelige for CIA. Mere end sandsynligt er disse hacks for det meste ældre, forældede teknikker, som CIA ikke længere bruger. Det er dog et falskt håb.

Mange af udnyttelserne gælder bredt system-on-a-chip (hvad er en SoC? Jargon Buster: Vejledningen til forståelse af mobile processorer Jargon Buster: Vejledningen til at forstå mobile processorer I denne vejledning klipper vi gennem jargon for at forklare hvad du har brug for at vide om smartphone-processorer.) snarere end til individuelle telefoner.

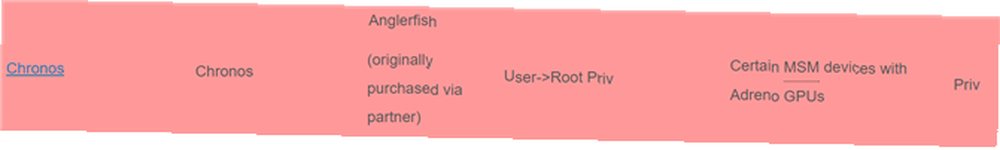

Billedkredit: Chronos Exploit via WikiLeaks

Billedkredit: Chronos Exploit via WikiLeaks

På grafikken ovenfor kan Chronos-udnyttelsen (blandt andre) for eksempel hacke Adreno-chipset. Sikkerhedsfejlen omfatter næsten alle smartphones baseret på Qualcomm-processorer. Husk igen, at mindre end 1 procent af Vault 7's indhold er blevet frigivet. Der er sandsynligvis mange flere enheder sårbare over for penetration.

Julian Assange tilbød dog at hjælpe alle større virksomheder med at lave sikkerhedshullerne afsløret af Vault 7. Med held og lykke kunne Assange dele arkivet med dem som Microsoft, Google, Samsung og andre virksomheder.

Hvad Vault 7 betyder for dig

Ordet er ikke inde endnu hvem har adgang til arkivet. Vi ved ikke engang, om sårbarhederne stadig findes. Vi ved dog et par ting.

Kun 1 procent af arkivet er blevet offentliggjort

Mens Google annoncerede det løst mest af de sikkerhedsmæssige sårbarheder, der bruges af CIA, er mindre end 1 procent af Vault 7-filerne frigivet. Fordi kun ældre udnyttelser blev offentliggjort, er det sandsynligt, at næsten alle enheder er sårbare.

Udnyttelserne er målrettede

Udnyttelserne er for det meste målrettede. Det betyder, at en skuespiller (som CIA) specifikt skal målrette mod en person for at få kontrol over en smart enhed. Intet i Vault 7-filerne antyder, at regeringen fejer massevis af samtaler hentet fra smarte enheder.

Intelligensbureauer forhindrer sårbarheder

Efterretningsbureauer forhindrer sårbarheder og afslører ikke sådanne sikkerhedsbrud til virksomheder. På grund af beskedne driftssikkerhed kommer mange af disse udnytter til sidst i hænderne på cyberkriminelle, hvis de ikke allerede er der.

Så kan du gøre noget?

Det værste aspekt af Vault 7-afsløringerne er det ingen software giver beskyttelse. Tidligere anbefalede fortrolighedsadvokater (inklusive Snowden) at bruge krypterede meddelelsesplatforme, f.eks. Signal, for at forhindre angreb mellem mennesker i midten Hvad er et menneske i midten angreb? Sikkerheds jargon forklaret Hvad er et menneske i midten angreb? Sikkerheds jargon forklaret Hvis du har hørt om "mand-i-midten" -angreb, men ikke er helt sikker på, hvad det betyder, er dette artiklen for dig. .

Vault 7s arkiver antyder dog, at en angriberen kan logge en telefons tastetryk. Nu ser det ud til, at ingen internetforbundet enhed undgår ulovlig overvågning. Heldigvis er det muligt at ændre en telefon for at forhindre, at den bruges som en ekstern bug.

Edward Snowden forklarer, hvordan man fysisk deaktiverer kameraet og mikrofonen ombord på en moderne smartphone:

Afhængigt af telefonmodellen kræver Snowdens metode fysisk aflodning af mikrofonarray (støjdæmpende enheder bruger mindst to mikrofoner) og frakobler både de forreste og bagudvendte kameraer. Du bruger derefter en ekstern mikrofon i stedet for de integrerede mikrofoner.

Jeg vil dog bemærke, at frakobling af kameraerne ikke er nødvendigt. Den beskyttelse af privatlivets fred kan simpelthen sorte kameraer ud med tape.

Download af arkivet

De, der er interesseret i at lære mere, kan downloade hele Vault 7-dumpen. WikiLeaks har til hensigt at frigive arkivet i små bunker i hele 2017. Jeg formoder, at underteksten af Vault 7: Year Zero henviser til enorme størrelse af arkivets størrelse. De har nok indhold til at frigive en ny dump hvert år.

Du kan downloade den komplette adgangskodebeskyttede torrent. Adgangskoden til den første del af arkivet er som følger:

RELEASE: CIA Vault 7-årig nul-dekrypteringspassfrase:

SplinterItIntoAThousandPiecesAndScatterItIntoTheWinds

- WikiLeaks (@wikileaks) 7. marts 2017

Er DU bekymret for CIA's tab af kontrol over deres hackingværktøjer? Fortæl os det i kommentarerne.

Billedkredit: hasan eroglu via Shutterstock.com