Michael Fisher

0

2895

305

Åh gud. Dell er i lidt varmt vand. Verdens tredjestørste computerproducent er blevet fanget med levering af useriøse rodcertifikater på alle deres computere og under processen udgør en humongøs sikkerhedsrisiko for alle deres kunder.

Hvis det lyder underligt kendt, er det fordi det er. Sidste år blev Lenovo fanget og gjorde næsten det samme med sin SuperFish-malware Lenovo Laptop-ejere Pas på: Din enhed kan have forudinstalleret Malware Lenovo Laptop-ejere Pas på: Din enhed kan have forudinstalleret Malware Den kinesiske computerproducent Lenovo har indrømmet, at bærbare computere er sendt til butikker og forbrugere i slutningen af 2014 var malware forudinstalleret. , i en bevægelse, der forårsagede forbrugeres raseri, og resulterede i, at den kinesiske producent blev censureret af det amerikanske ministerium for sikkerhed i hjemlandet.

Så hvad sker der? Og skulle du være bekymret?

Mød eDellRoot

Uanset hvem der har fremstillet din computer, fulgte den med en samling sikre og betroede certifikater. Hvad er et webstedets sikkerhedscertifikat, og hvorfor skal du pleje? Hvad er et webstedets sikkerhedscertifikat, og hvorfor skal du pleje? for et par betroede servere, der drives af virksomheder som Verisign og Thawte. Tænk på disse som at være som adgangskoder eller underskrifter.

Disse certifikater er vigtige for, at kryptering kan fungere. De giver dig mulighed for sikkert at få adgang til krypterede websider, downloade systemopdateringer og kontrollere certifikaterne på andre websider. Som et resultat er det vigtigt, at disse certifikater håndteres korrekt.

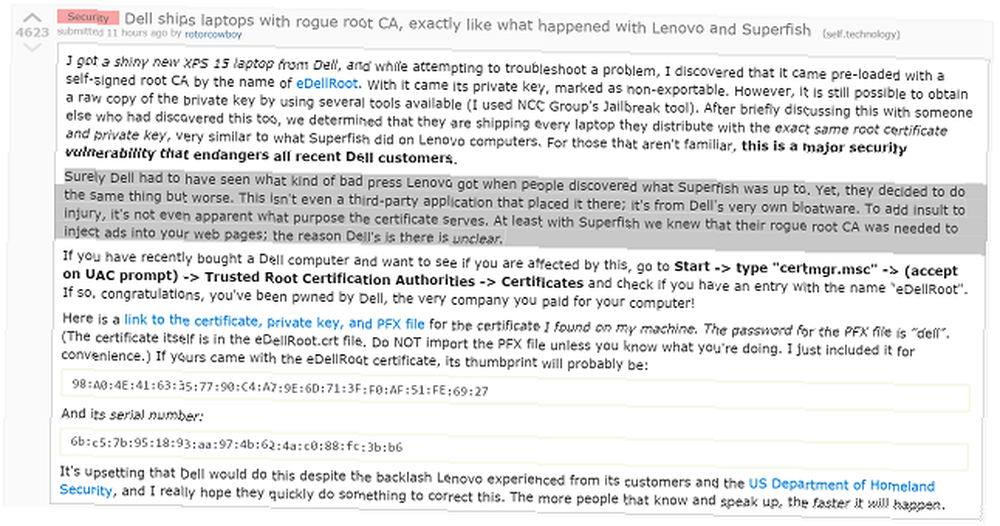

Tidligt mandag morgen sendte en Reddit-bruger ved navn RotorCowboy (rigtigt navn Kevin Hicks) et tekstindlæg til Technology subreddit med advarsel om en selvsigneret root Certificate Authority (CA), som han fandt installeret på sin splinternye Dell XPS bærbar computer, kaldet eDellRoot.

Certifikatet blev sendt med en privat nøgle, der blev markeret som “ikke kan eksporteres”. Men ved at bruge et værktøj produceret af NCC Group kaldet Jailbreak, var han i stand til at udtrække det. Efter nogle undersøgelser opdagede Hicks, at eDellRoot forsendte på alle splinternye Dell bærbare computere med nøjagtigt samme certifikat og privat nøgle.

Dette præsenterer en væsentlig sikkerhedsrisiko for brugere. Men hvorfor?

Risikoen Indsendt af eDellRoot

Der er en grund til, at e-handelswebsteder, online bankapps og sociale netværk alle krypterer deres trafik. Hvad er HTTPS og hvordan man aktiverer sikre forbindelser pr. Standard Hvad er HTTPS og hvordan man aktiverer sikre forbindelser pr. Standard Sikkerhedsanliggender spreder sig vidt og bredt og har nået forkant i de fleste alles sind. Udtryk som antivirus eller firewall er ikke længere mærkeligt ordforråd og forstås ikke kun, men også brugt af…. Uden det kunne nogen aflytte de meddelelser, der sendes fra deres servere til deres brugere, og på sin side få adgang til deres private oplysninger og endda loginoplysninger..

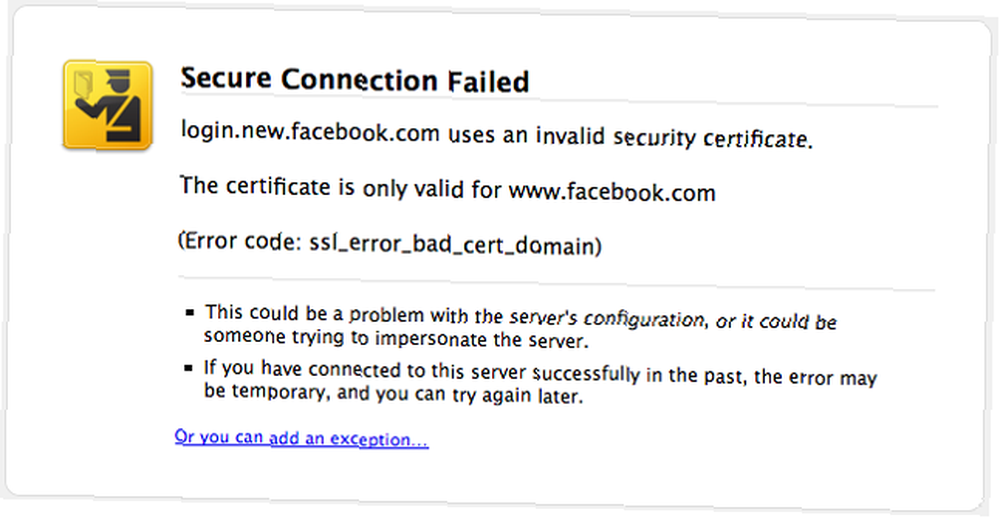

Hvis du kan indlæse et forfalsket eller duplikatcertifikat, bliver det muligt at aflytte alle sikker kommunikation sendt af denne bruger, hvor brugeren ikke er klogere. Denne type angreb kaldes a “mand i midten” angreb Hvad er et menneske i midten angreb? Sikkerheds jargon forklaret Hvad er et menneske i midten angreb? Sikkerheds jargon forklaret Hvis du har hørt om "mand-i-midten" -angreb, men ikke er helt sikker på, hvad det betyder, er dette artiklen for dig. .

Hvis nogen skulle kopiere rodcertifikatet fra Dell-bærbare computere og foregive at være webstedet for HSBC Bank, ville brugeren stadig se det grønne hængelås i adresselinjen og ville være i stand til at interagere med stedet, som de normalt ville. Der ville ikke være nogen rød skærm. Ingen advarsel.

Men her bliver det virkelig interessant. Dell sendte det samme certifikat og nøgle med hver Dell bærbar computer. Hvis du har købt en Dell-bærbar computer i det forløbne år, er chancerne store for, at du er i fare.

En anden skræmmende bivirkning af dette er, at det også betyder, at en hacker kan være i stand til at underskrive malware med et legitimt rodcertifikat, hvilket vil få det til at virke lidt mere legitimt og endda tilsløre oprindelsen af softwaren.

Det er grimme ting. På dette tidspunkt kunne du blive tilgivet for at ridse dit hoved og undre dig over, hvorfor Dell ville vælge at gøre sådan noget, især efter nedfaldet efter SuperFish.

Hvad fanden var Dell tænker?

Vi ved alle, hvorfor Lenovo ønskede at sende deres egen root CA med deres computere. Det gjorde det muligt for dem at injicere annoncer i hver eneste webside. Selv de krypterede.

Computere - især dem i den billigere ende - er en forretning med lav margin. Detailhandlere tjener ikke meget penge på dem, hvorfor du altid bliver solgt yderligere tjenester og produkter, hver gang du køber en ny maskine. Men producenter tjener heller ikke mange penge på dem. De forsøger at kompensere for det ved rutinemæssigt at installere bjerge af prøveversion og crapware Sådan fjernes Bloatware & undgås det på nye bærbare computere Sådan fjernes Bloatware & undgås det på nye bærbare computere Træt af software, du aldrig har ønsket at forbruge din bærbare computer ressourcer? Din computer er ikke ledig annonceplads. Sådan slipper du af med bloatware. på alle nye maskiner.

Men mange af de computere, der er identificeret som inficeret med eDellRoot, er ikke lavendelsesmaskiner. Den billigste Dell XPS for eksempel koster $ 799.

Ingen ved virkelig, hvad Dells motivationer var. Der er intet, der tyder på, at de forsøgte at injicere deres egne annoncer eller kapre webtrafik.

Indtil videre peger alt på, at der er en betydelig bortfald af dømmekraft hos Dell. Især i betragtning af at eDellRoot CA blev oprettet seks måneder efter SuperFish-fiaskoen.

Bemærk: Dell oprettede deres #eDellRoot-certifikat seks måneder efter Lenovos Superfish-skandale ramte nyhederne. Ingen erfaringer.

- Mikko Hypponen (@mikko) 23. november 2015

Sådan slipper du af eDellRoot

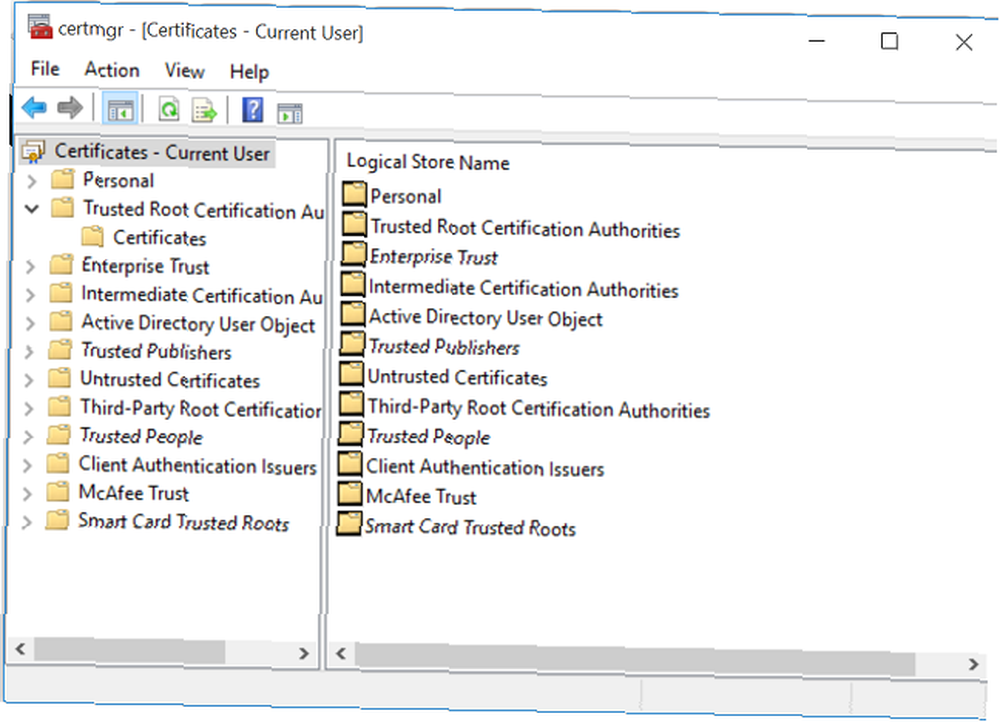

At slippe af med eDellRoot er enkelt. Åbn først Start-menuen, og Søg til “certmgr.msc“. Dette er det standard Windows-værktøj, der bruges til at administrere, ændre, slette og anmode om certifikater. For at bruge det skal du være logget ind på en konto med administratorrettigheder.

Klik derefter på Trusted Root Certificate Authorities> certifikater. Dette viser hver Root CA, der er installeret på din maskine. Søg efter eDellRoot. Det skal se sådan ud.

Dell XPS 15 med eDellRoot-certifikatet installeret pic.twitter.com/X5UFZKFoU7

- Adam (@_xpn_) 23. november 2015

Hvis det er der, har du det dodgy certifikat installeret. For at slette det skal du højreklikke på certifikatet og klikke på Slet.

Du kan også finde ud af, om du udføres med en enkelt linje Powershell-kode.

Test din Dell med #PowerShell: if (ls cert: -re |? $ _. Thumbprint -eq "98A04E4163357790C4A79E6D713FF0AF51FE6927") "eDellRoot fundet"

- Mathias Jessen (@IISResetMe) 23. november 2015

En PR-katastrofe af episke andele

I betragtning af størrelsen på Dell, det store antal berørte maskiner og tilbøjeligheden for virksomheder til at bruge Dell-maskiner, garanterer jeg, at der vil være et stort nedfald fra denne episode. Undskyldninger udsendes fra højere op, og folk mister deres job. Tekniske kyndige forbrugere vil tænke to gange om nogensinde at købe en Dell bærbar computer igen. Men hvad med dig?

Blev du berørt? Vil du købe en Dell nogensinde igen? Fortæl mig om det i kommentarerne herunder.

Fotokreditter: Dell-tastatur (David Precious)