Lesley Fowler

0

3134

155

Router, netværksenhed og Internet of Things malware er stadig mere almindeligt. De fleste fokuserer på at inficere sårbare enheder og føje dem til kraftfulde botnet. Routere og Internet of Things (IoT) enheder er altid tændt, altid online og venter på instruktioner. Perfekt botnetfoder, derefter.

Men ikke alle malware er den samme.

VPNFilter er en destruktiv malware-trussel mod routere, IoT-enheder og endda nogle netværksbundne lagerenheder (NAS). Hvordan kontrollerer du, om der er en VPNFilter malware-infektion? Og hvordan kan du rydde op i det? Lad os se nærmere på VPNFilter.

Hvad er VPNFilter?

VPNFilter er en sofistikeret modulær malware-variant, der primært er rettet mod netværksenheder fra en lang række producenter såvel som NAS-enheder. VPNFilter blev oprindeligt fundet på Linksys, MikroTik, NETGEAR og TP-Link netværksenheder samt QNAP NAS enheder med omkring 500.000 infektioner i 54 lande.

Holdet, der afslørede VPNFilter, Cisco Talos, opdaterede for nylig oplysninger om malware, hvilket indikerer, at netværksudstyr fra producenter som ASUS, D-Link, Huawei, Ubiquiti, UPVEL og ZTE nu viser VPNFilter-infektioner. På dette tidspunkt er der imidlertid ingen Cisco-netværksenheder, der berøres.

Malware er i modsætning til de fleste andre IoT-fokuserede malware, fordi den fortsætter efter en systemstart, hvilket gør det vanskeligt at udrydde. Enheder, der bruger deres standard login-legitimationsoplysninger eller med kendte nul-dages sårbarheder, der ikke har modtaget firmwareopdateringer, er især sårbare.

Hvad gør VPNFilter?

Så VPNFilter er en “flertrins, modulopbygget platform” der kan forårsage destruktiv skade på enheder. Desuden kan det også tjene som en dataindsamlingstrussel. VPNFilter fungerer i flere faser.

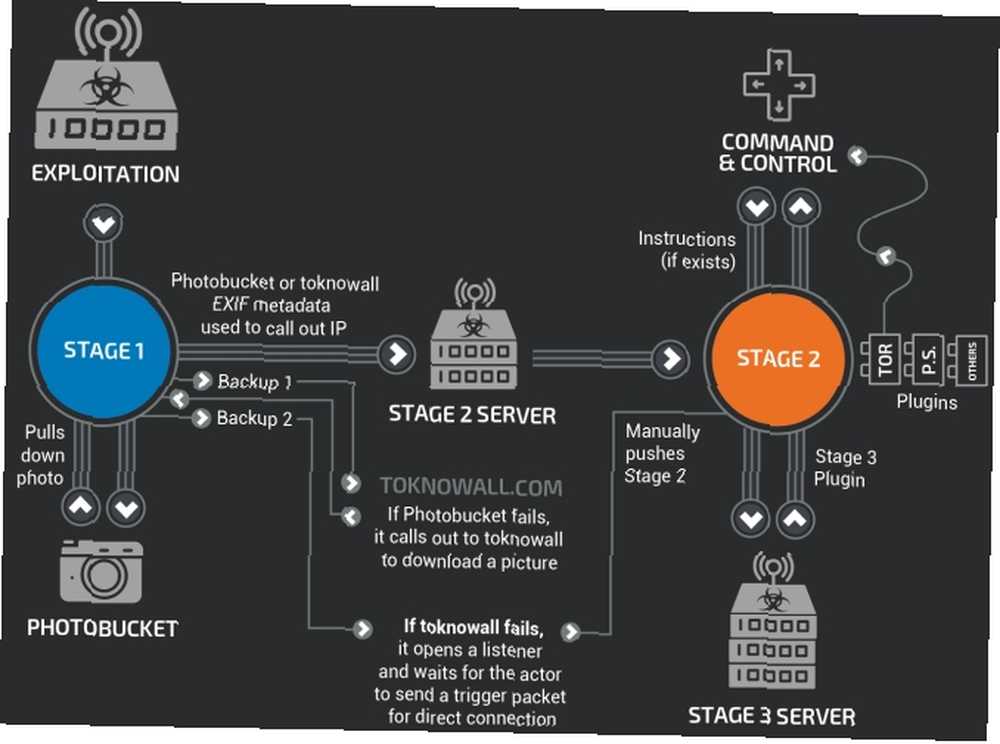

Scene 1: VPNFilter Stage 1 opretter et strandhoved på enheden ved at kontakte dens kommando- og kontrolserver (C&C) for at downloade yderligere moduler og afvente instruktioner. Fase 1 har også flere indbyggede afskedigelser til at lokalisere fase 2 C & C'er i tilfælde af infrastrukturændring under installationen. Stage 1 VPNFilter-malware er også i stand til at overleve en genstart, hvilket gør det til en robust trussel.

Fase 2: VPNFilter Stage 2 vedvarer ikke gennem en genstart, men den leveres med en bredere vifte af muligheder. Fase 2 kan indsamle private data, udføre kommandoer og forstyrre enhedsstyring. Der er også forskellige versioner af trin 2 i naturen. Nogle versioner er udstyret med et destruktivt modul, der overskriver en partition af enhedens firmware og derefter genstarter for at gøre enheden ubrugelig (malware malware murker routeren, IoT eller NAS-enheden, dybest set).

Trin 3: VPNFilter Stage 3-moduler fungerer som plugins til fase 2, hvilket udvider funktionaliteten af VPNFilter. Et modul fungerer som en pakkesniffer, der indsamler indgående trafik på enheden og stjæler legitimationsoplysninger. En anden tillader Stage 2-malware at kommunikere sikkert ved hjælp af Tor. Cisco Talos fandt også et modul, der injicerer ondsindet indhold i trafik, der passerer gennem enheden, hvilket betyder, at hacker kan levere yderligere udnyttelser til andre tilsluttede enheder via en router, IoT eller NAS-enhed.

Derudover VPNFilter-moduler “muliggør tyveri af webstedets legitimationsoplysninger og overvågning af Modbus SCADA-protokoller.”

Photo Sharing Meta

En anden interessant (men ikke nyligt opdaget) funktion ved VPNFilter malware er dens brug af onlinedeling af fotoservices til at finde IP-adressen på sin C & C-server. Talos-analysen fandt, at malware peger på en række Photobucket-URL'er. Malwaren henter det første billede i galleriet URL-referencerne og udtrækker en server-IP-adresse skjult i billedmetadata.

IP-adressen “ekstraheres fra seks heltalværdier for GPS-breddegrad og -længde i EXIF-informationen.” Hvis dette mislykkes, falder Stage 1-malware tilbage til et almindeligt domæne (toknowall.com-mere om dette nedenfor) for at downloade billedet og prøve den samme proces.

Målrettet pakkesniffing

Den opdaterede Talos-rapport afslørede nogle interessante indblik i VPNFilter-pakkesniffemodulet. I stedet for bare at hove alt sammen, har det et ret strengt sæt regler, der er målrettet mod bestemte typer trafik. Specifikt trafik fra industrielle kontrolsystemer (SCADA), der forbinder ved hjælp af TP-Link R600 VPN'er, forbindelser til en liste med foruddefinerede IP-adresser (angiver en avanceret viden om andre netværk og ønskelig trafik) samt datapakker på 150 byte eller større.

Craig William, senior teknologileder og global opsøgende manager hos Talos, fortalte Ars, “De leder efter meget specifikke ting. De prøver ikke at samle så meget trafik, som de kan. Det er efter visse meget små ting som legitimationsoplysninger og adgangskoder. Vi har ikke meget intel om det andet, end det virker utroligt målrettet og utroligt sofistikeret. Vi forsøger stadig at finde ud af, hvem de brugte det til.”

Hvor kom VPNFilter fra?

VPNFilter menes at være arbejdet i en stats sponsoreret hacking-gruppe. At den oprindelige VPNFilter-infektionsstød overvejende føltes i hele Ukraine, indledende fingre pegede på russisk-støttede fingeraftryk og hacking-gruppen, Fancy Bear.

Imidlertid er dette sofistikeret af malware, der er ingen klar genesis, og ingen hackinggruppe, nationalstat eller på anden måde er trådt frem for at hævde malware. I betragtning af de detaljerede malware-regler og målretning af SCADA og andre industrielle systemprotokoller, synes en nationalstatsaktør mest sandsynligt.

Uanset hvad jeg tror, mener FBI, at VPNFilter er en Fancy Bear-skabelse. I maj 2018 beslaglagde FBI et domæne-ToKnowAll.com-der blev antaget at have været brugt til at installere og kommandere Stage 2 og Stage 3 VPNFilter malware. Domænes beslaglæggelse hjalp bestemt til med at stoppe den øjeblikkelige spredning af VPNFilter, men skar ikke hovedarterien; den ukrainske SBU tog ned et VPNFilter-angreb på et kemisk forarbejdningsanlæg i juli 2018 for en.

VPNFilter bærer også ligheder med BlackEnergy malware, en APT Trojan, der bruges mod en lang række ukrainske mål. Igen, selvom dette langt fra er fuldstændig bevismateriale, stammer den systemiske målretning mod Ukraine overvejende fra hackinggrupper med russiske bånd.

Er jeg inficeret med VPNFilter?

Chancerne er, at din router ikke har VPNFilter malware. Men det er altid bedre at være sikker end undskyld:

- Tjek denne liste for din router. Hvis du ikke er på listen, er alt i orden.

- Du kan gå til Symantec VPNFilter Check-webstedet. Marker afkrydsningsfeltet og klik derefter på Kør VPNFilter Check knap i midten. Testen afsluttes inden for få sekunder.

Jeg er smittet af VPNFilter: Hvad gør jeg?

Hvis Symantec VPNFilter Check bekræfter, at din router er inficeret, har du et klart handlingsforløb.

- Nulstil din router, og kør derefter VPNFilter Check igen.

- Nulstil din router til fabriksindstillinger.

- Download den nyeste firmware til din router, og udfør en ren firmwareinstallation, helst uden at routeren opretter en online forbindelse under processen.

Derudover skal du gennemføre komplette systemscanninger på hver enhed, der er tilsluttet den inficerede router.

Du skal altid ændre standard-loginoplysningerne på din router såvel som alle IoT- eller NAS-enheder (IoT-enheder gør ikke denne opgave let. Hvorfor Internettet af Tingene er det største sikkerhed mareridt Hvorfor Internet of Things er det største sikkerhed mareridt En dag kommer du hjem fra arbejde for at opdage, at dit sky-aktiverede sikkerhedssystem til hjemmet er blevet brudt. Hvordan kunne dette ske? Med Internet of Things (IoT) kunne du finde ud af den hårde måde.) Hvis det overhovedet var muligt. Selvom der er bevis for, at VPNFilter kan undgå nogle firewalls ved at have en installeret og korrekt konfigureret 7 enkle tip til sikring af din router og Wi-Fi-netværk på få minutter 7 enkle tip til at sikre din router og Wi-Fi-netværk på få minutter og aflytning af din Wi-Fi-trafik, stjæle dine adgangskoder og kreditkortnumre? Vil du endda vide, om der var nogen? Sandsynligvis ikke, så sikre dit trådløse netværk med disse 7 enkle trin. vil hjælpe med at holde en masse andre grimme ting ud af dit netværk.

Pas på router Malware!

Router malware er stadig mere almindeligt. IoT-malware og sårbarheder er overalt, og med antallet af enheder, der kommer online, vil det kun blive værre. Din router er omdrejningspunktet for data i dit hjem. Alligevel får den ikke næsten lige så stor opmærksomhed som andre enheder.

Kort sagt, din router er ikke sikker, som du tror 10 måder din router er ikke så sikker som du tror 10 måder din router ikke er så sikker som du tror Her er 10 måder, din router kan udnyttes af hackere og drev- af trådløse kaprere. .