Mark Lucas

0

2631

139

Internet of Things indeholder en enorm mængde løfte. Hver enhed, vi interagerer med, har netværk i en vis kapacitet, hvilket bringer billig smart home-teknologi til alle. Dette er kun en af mulighederne. Nå, desværre, lige så spændende som en fuldt netværkslyd er, lyder Internettet af Ting konsekvent og sorgligt usikkert.

En gruppe af Princeton University-sikkerhedsforskere hævder, at Internettet af Tingene er så uheldigvis usikker på, at selv krypteret netværkstrafik let kan genkendes. Hvordan fungerer kryptering, og er det virkelig sikkert? Hvordan fungerer kryptering, og er det virkelig sikkert? .

Er der substans for deres påstand, eller er det en anden “standard” IoT hit-stykke? Lad os se.

Bagt i

Problemet er, at individuelle enheder har individuelle sikkerhedsprofiler. Og nogle sikkerhedsindstillinger bages på enheden. Dette betyder, at slutbrugerne ikke er i stand til at ændre sikkerhedsindstillinger.

Indstillinger, der er de samme for tusind af matchende produkter.

Du kan se det massive sikkerhedsspørgsmål, dette er hvorfor tingenes internet er det største sikkerhed mareridt Hvorfor tingenes internet er det største sikkerhed mareridt En dag kommer du hjem fra arbejde for at opdage, at dit sky-aktiverede sikkerhedssystem til hjemmet er blevet brudt . Hvordan kunne dette ske? Med Internet of Things (IoT) kunne du finde ud af den hårde måde. .

Kombineret med en generel misforståelse (eller er det ren uvidenhed?) Om, hvor let det er at tilpasse en IoT-enhed til ubehagelige aktiviteter, og der er et reelt, globalt problem på hånden.

For eksempel videregav en sikkerhedsforsker, da han talte med Brian Krebs, om, at de havde været vidne til dårligt sikrede internet-routere, der blev brugt som SOCKS-fuldmægtige, annonceret åbent. De spekulerede i, at det ville være let at bruge internetbaserede webkameraer og andre IoT-enheder til samme og utallige andre formål.

Og de havde ret.

I slutningen af 2016 så a massiv DDoS angreb. “Massiv,” du siger? Ja: 650 Gbps (det er ca. 81 GB / s). Sikkerhedsforskerne fra Imperva, der opdagede angrebet, bemærkede gennem nyttelastanalyse, at størstedelen af magten kom fra kompromitterede IoT-enheder. Døbt “Leet” efter en tegnstreng i nyttelasten. Sådan fungerer softwareinstallatører på Windows, macOS og Linux Sådan fungerer softwareinstallatører på Windows, macOS og Linux Moderne operativsystemer giver dig nemme metoder til at konfigurere nye applikationer. Men hvad sker der faktisk, når du kører det installationsprogram eller udsender denne kommando? , det er det første IoT-botnet, der konkurrerer med Mirai (det enorme botnet, der målrettede den anerkendte sikkerhedsforsker og journalist, Brian Krebs).

IoT Sniffing

Princeton-forskningsartikel med titlen Et smart hjem er intet slot [PDF], udforsker ideen om, at “passive netværksobservatører, såsom internetudbydere, kan potentielt analysere IoT-netværkstrafik for at udlede følsomme detaljer om brugere.” Forskerne Noah Apthorpe, Dillon Reisman og Nick Feamster ser på “en Sense sleep monitor 6 Smart gadgets til at hjælpe dig med at sove bedre 6 Smart gadgets til at hjælpe dig med at sove bedre At ikke få en god nattesøvn er aldrig en god måde at begynde en dag på. Heldigvis er der masser af hjemmegadgets, der kan hjælpe dig med at få en god nattesøvn. , et Nest Cam indendørs sikkerhedskamera, en WeMo-switch og en Amazon Echo.”

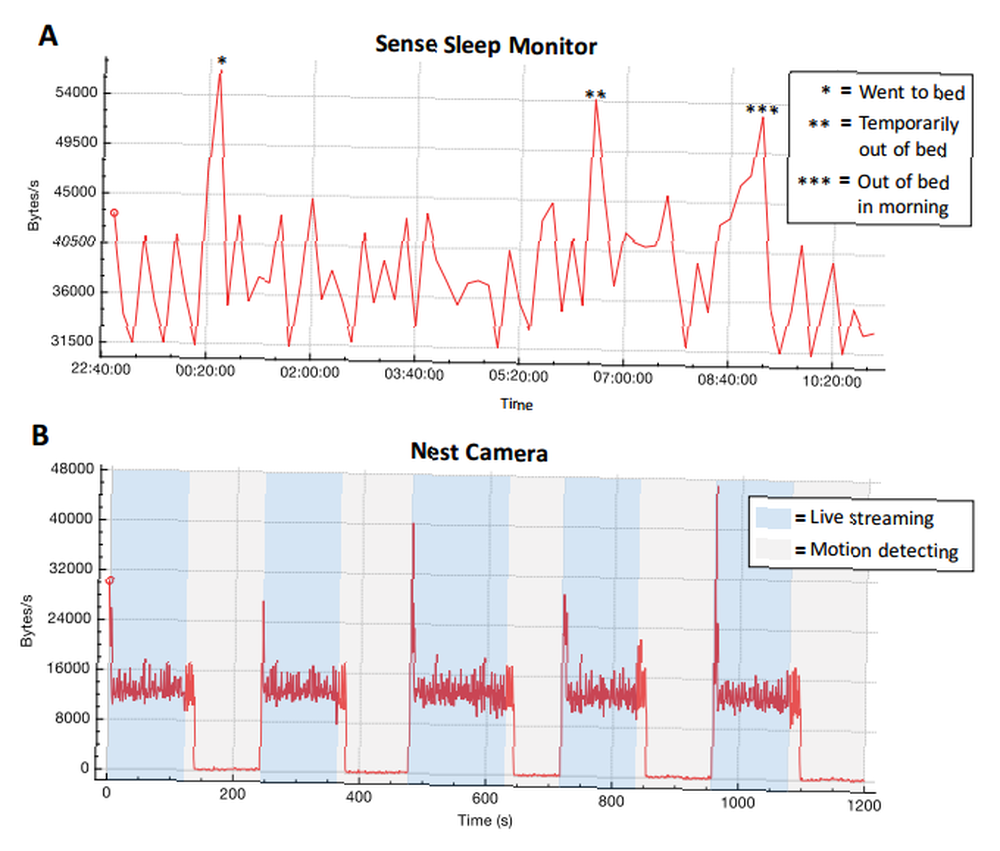

Deres konklusion? Trafikfingeraftryk fra hver af enhederne kan genkendes, også når de er krypteret.

- Nest Cam - Observatøren kan udlede, når en bruger aktivt overvåger et feed, eller når et kamera registrerer bevægelse i sit synsfelt.

- Følelse - Observatøren kan udlede brugerens sovemønstre.

- WeMo - Observatøren kan registrere, hvornår et fysisk apparat i et smart hjem er tændt eller slukket.

- Ekko - Observatøren kan registrere, når en bruger interagerer med en intelligent personlig assistent.

Få adgang til pakkerne

Princeton-papiret antager, at en angriber snifter (opfanger) pakker (data) direkte fra en internetudbyder. Deres analyse kommer direkte fra pakkemetadata: IP-pakkeoverskrifter, TCP-pakkeoverskrifter og send / modtagelsespriser. Uanset aflytningspunktet, kan du forsøge at fortolke data, hvis du har adgang til pakker under overgang.

Forskerne brugte en tretrinsstrategi til at identificere IoT-enheder, der er forbundet til deres provisoriske netværk:

- Adskil trafik i pakkestrømme.

- Mærk streams efter type enhed.

- Undersøg trafikpriser.

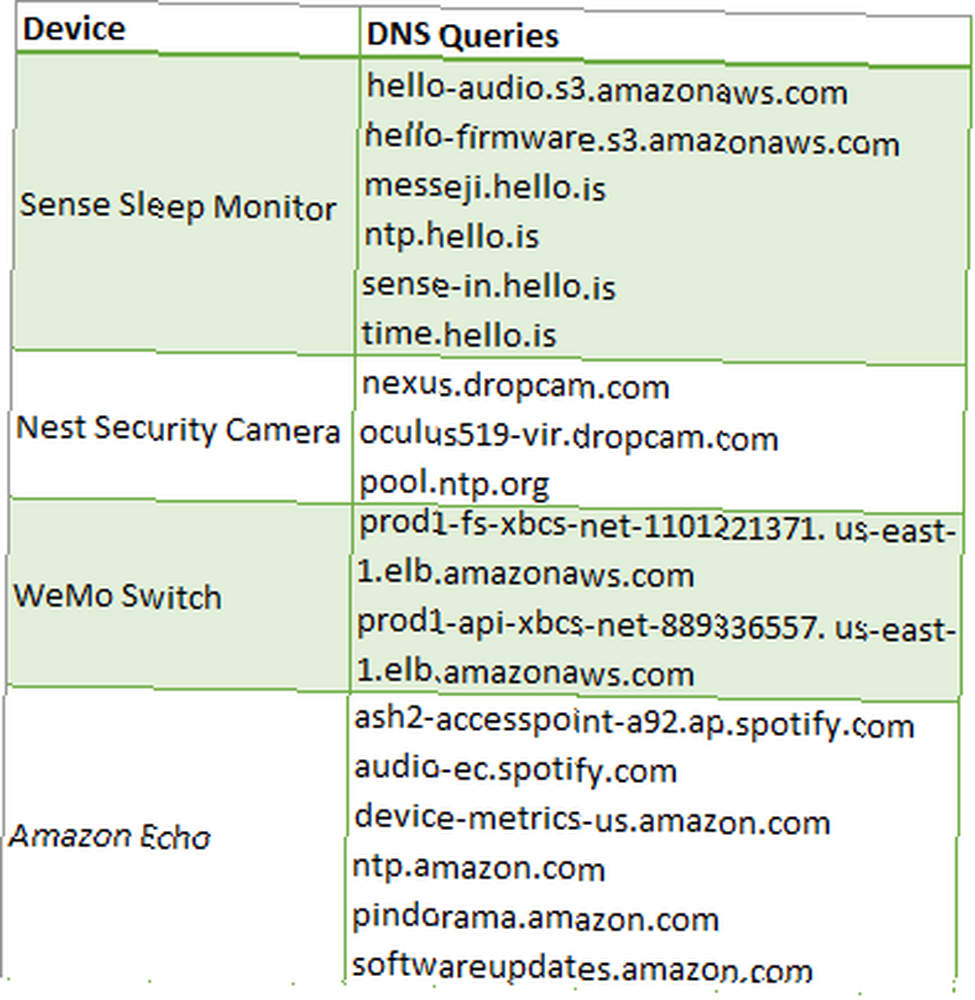

Denne strategi afslørede, at selv hvis en enhed kommunikerer med flere tjenester, er en potentiel hacker “har typisk kun brug for at identificere en enkelt strøm, der koder for enhedens tilstand.” For eksempel illustrerer nedenstående tabel DNS-forespørgsler, der er knyttet til hver strøm, der er kortlagt til en bestemt enhed.

Forskningsresultaterne er afhængige af flere antagelser, nogle enhedsspecifikke. Data for Sense sleep monitor antager, at brugerne “stopper kun med at bruge deres enheder umiddelbart inden de sover, at alle i hjemmet sover på samme tid og ikke deler deres enheder, og at brugerne ikke lader deres andre enheder køre for at udføre netværkskrævende opgaver eller opdateringer, mens de sover.”

Kryptering og konklusioner

BII estimerer, at der inden 2020 vil være 24 milliarder IoT-enheder online. Open Web Application Security Project (OWASP) liste over Top IoT sårbarheder er som følger:

- Usikker webgrænseflade.

- Utilstrækkelig godkendelse / godkendelse.

- Usikre netværkstjenester.

- Manglende transportkryptering.

- Bekymringer om privatlivets fred.

- Usikker skygrænseflade.

- Usikker mobil interface.

- Utilstrækkelig sikkerhedskonfigurerbarhed.

- Usikker software / firmware.

- Dårlig fysisk sikkerhed.

OWASP udsendte listen i 2014 - og den har ikke set en opdatering siden, fordi sårbarhederne forbliver de samme. Og som Princeton-forskerne rapporterer, er det overraskende, hvor let en passiv netværkobservatør kunne udlede krypteret smart-home-trafik. Tro ikke på disse 5 myter om kryptering! Tro ikke på disse 5 myter om kryptering! Kryptering lyder kompleks, men er langt mere ligetil, end de fleste tror. Ikke desto mindre kan du måske føle dig lidt for i mørke til at gøre brug af kryptering, så lad os buste nogle krypteringsmyter! .

Udfordringen er at implementere integrerede IoT VPN-løsninger eller endda overbevise IoT-enhedsproducenter om, at mere sikkerhed er umagen værd (i modsætning til en nødvendighed).

Et vigtigt trin ville være at skelne mellem enhedstyper. Nogle IoT-enheder er iboende mere følsomme over for privatlivets fred, såsom et integreret medicinsk udstyr versus en Amazon Echo. Den analyse, der kun blev brugt til at sende / modtage hastigheder for krypteret trafik til at identificere brugeradfærd - ingen dyb pakkeinspektion er nødvendig. Og selvom yderligere integrerede sikkerhedsfunktioner kan have negativ indflydelse på IoT-enhedsydelsen, ligger producenten ansvar for at levere nogle lighed med sikkerhed for slutbrugere.

IoT-enheder er i stigende grad gennemgribende. Svar på spørgsmål om privatlivets fred er ikke umiddelbart tilgængelige, og forskning som denne illustrerer perfekt disse bekymringer.

Har du hilst smart hjem og IoT-enheder velkommen ind i dit liv? Har du bekymringer for dit privatliv efter at have set denne undersøgelse? Hvilken sikkerhed mener du, at producenterne skal være forpligtet til at installere i hver enhed? Fortæl os dine tanker nedenfor!