Owen Little

0

1395

69

Malware findes i alle former og størrelser. Derudover er sofistikationen af malware vokset markant gennem årene. Angribere er klar over, at det ikke altid er den mest effektive måde at forsøge at passe alle aspekter af deres ondsindede pakke til en enkelt nyttelast.

Med tiden er malware blevet modulopbygget. Det vil sige, at nogle malware-varianter kan bruge forskellige moduler til at ændre, hvordan de påvirker et målsystem. Så hvad er modulær malware, og hvordan fungerer det?

Hvad er modulær malware?

Modulær malware er en avanceret trussel, der angriber et system i forskellige faser. I stedet for at sprænge gennem hoveddøren, tager modulær malware en subtilere tilgang.

Det gør det ved kun at installere de væsentlige komponenter først. I stedet for at forårsage en fanfare og advare brugerne om dens tilstedeværelse, spejder det første modul ud systemets og netværkssikkerheden; hvem der er ansvarlig, hvilke beskyttelser der kører, hvor malware kan finde sårbarheder, hvilke udnyttelser der har den bedste chance for succes, og så videre.

Efter succesfuld scoping ud af det lokale miljø, kan det første trin malware modul ringe hjem til dets kommando og kontrol (C2) server. C2 kan derefter sende yderligere instruktioner tilbage sammen med yderligere malware-moduler for at drage fordel af det specifikke miljø, malware fungerer i.

Modulær malware har flere fordele i sammenligning med malware, der pakker al dens funktionalitet i en enkelt nyttelast.

- Malware-forfatteren kan hurtigt ændre malware-signaturen for at undgå antivirus og andre sikkerhedsprogrammer.

- Modulær malware tillader omfattende funktionalitet i forskellige miljøer. Dermed kan forfattere reagere på specifikke mål, eller alternativt øremærke specifikke moduler til brug i bestemte miljøer.

- De indledende moduler er små og noget lettere at tilsløre.

- Kombination af flere malware-moduler holder sikkerhedsforskere gætte på, hvad der kommer næste.

Modulær malware er ikke en pludselig ny trussel. Malware-udviklere har brugt effektiv modulære malware-programmer i lang tid. Forskellen er, at sikkerhedsforskere støder på mere modulær malware i en bredere vifte af situationer. Forskere har også set det enorme Necurs-botnet (berygtet for at distribuere Dridex og Locky ransomware-varianter), der distribuerer modulære malware-nyttelast. (Hvad er alligevel et botnet? Hvad er et botnet og er din computer del af en? Hvad er et botnet og er din computer del af en? Botnets er en vigtig kilde til malware, ransomware, spam og mere. Men hvad er et botnet? Hvordan opstår de? Hvem styrer dem? Og hvordan kan vi stoppe dem?)

Eksempler på modulær malware

Der er nogle meget interessante modulære eksempler på malware. Her er et par, du kan overveje.

VPNFilter

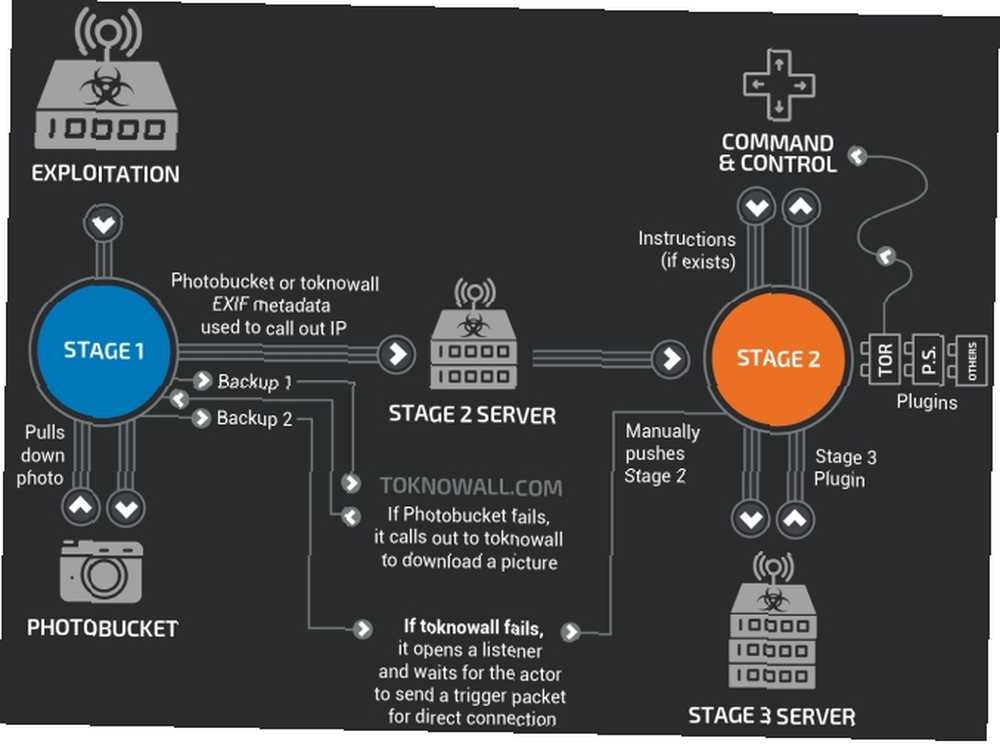

VPNFilter er en nylig malware-variant, der angriber routere og Internet of Things (IoT) enheder. Malware fungerer i tre faser.

Den første fase malware kontakter en kommando- og kontrolserver for at downloade trin to modulet. Modulet i andet trin indsamler data, udfører kommandoer og kan forstyrre enhedsstyring (herunder evnen til “mursten” en router, IoT eller NAS-enhed). Den anden fase kan også downloade moduler i tredje fase, der fungerer som plugins til anden fase. Trin tre moduler inkluderer en pakkesniffer til SCADA-trafik, et pakkeinjektionsmodul og et modul, der tillader fase 2-malware at kommunikere ved hjælp af Tor-netværket.

Du kan lære mere om VPNFilter, hvor det kom fra, og hvordan du finder det lige her.

T9000

Palo Alto Networks sikkerhedsforskere afslørede T9000 malware (ingen relation til Terminator eller Skynet ... eller er det ?!).

T9000 er et intelligens- og dataindsamlingsværktøj. Når T9000 er installeret, lader en angriber “fange krypterede data, tage skærmbilleder af specifikke applikationer og målrette specifikt til Skype-brugere,” samt Microsoft Office-produktfiler. T9000 leveres med forskellige moduler designet til at undgå op til 24 forskellige sikkerhedsprodukter og ændrer dens installationsproces for at forblive under radaren.

DanaBot

DanaBot er en flertrins bank-trojan med forskellige plugins, som forfatteren bruger til at udvide sin funktionalitet. (Sådan behandles hurtigt og effektivt trojanere med fjernadgang. Hvordan man simpelt og effektivt kan håndtere trojanere med fjernadgang Hvordan kan man simpelt og effektivt håndtere trojanere med fjernadgang lugter en RAT? Hvis du tror, at du er blevet inficeret med en trojan med fjernadgang, Du kan let slippe af med det ved at følge disse enkle trin.) For eksempel blev DanaBot i maj 2018 plettet i en række angreb mod australske banker. På det tidspunkt afslørede forskere et pakke-sniffe- og injektionsplugin, et VNC-fjernvisnings-plugin, et datahøstingsplugin og et Tor-plugin, der giver mulighed for sikker kommunikation.

“DanaBot er en bank-trojan, hvilket betyder, at den nødvendigvis er geografisk målrettet i en grad,” læser Proofpoint DanaBot-blogindlægget. “Vedtagelse af aktører i højt omfang antyder dog, som vi så i den amerikanske kampagne, aktiv udvikling, geografisk ekspansion og løbende trusselaktørers interesse for malware. Selve malware indeholder en række anti-analysefunktioner såvel som opdaterede stealer- og fjernbetjeningsmoduler, hvilket yderligere øger dets tiltrækningskraft og nyttelighed for trusselsaktører.”

Marap, AdvisorsBot og CobInt

Jeg kombinerer tre modulære malware-varianter i et afsnit, da de fantastiske sikkerhedsforskere på Proofpoint opdagede alle tre. De modulære malware-varianter har ligheder, men har forskellige anvendelser. Desuden udgør CobInt en del af en kampagne for Cobalt Group, en kriminel organisation med bånd til en lang liste over bank- og finansiel cyberkriminalitet.

Marap og AdvisorsBot blev begge fundet udvælgelse af målsystemer til forsvar og kortlægning af netværk, og om malware skulle downloade den fulde nyttelast. Hvis målsystemet er af tilstrækkelig interesse (f.eks. Har værdi), kræver malware den anden fase af angrebet.

Som andre modulære malware-varianter følger Marap, AdvisorsBot og CobInt en tretrinsstrøm. Den første fase er typisk en e-mail med en inficeret vedhæftet fil, der bærer den første udnyttelse. Hvis udnyttelsen udføres, anmoder malware straks den anden fase. Den anden fase fører rekognoseringsmodulet, som vurderer målsystemets sikkerhedsforanstaltninger og netværkslandskab. Hvis malware vurderer, at alt er egnet, downloades det tredje og sidste modul, inklusive den største nyttelast.

Proofpoint anaylsis af:

- Marap

- AdvisorBot (og PoshAdvisor)

- Cobin

Mayhem

Mayhem er en lidt ældre modulær malware-variant, der først kommer tilbage i 2014. Mayhem er dog stadig et godt eksempel på modulopbygget malware. Malware, der er afsløret af sikkerhedsforskere på Yandex, er målrettet mod Linux- og Unix-webservere. Det installeres via et ondsindet PHP-script.

Når det er installeret, kan scriptet opfordre til flere plugins, der definerer malware's ultimative brug.

Plugins inkluderer en brute force-adgangskodecracker, der er målrettet mod FTP-, WordPress- og Joomla-konti, en webcrawler til at søge efter andre sårbare servere og et værktøj, der udnytter Heartbleed OpenSLL-sårbarheden.

DiamondFox

Vores endelige modulære malware-variant er også en af de mest komplette. Det er også et af de mest bekymrende af et par grunde.

Årsag én: DiamondFox er et modulært botnet til salg på forskellige underjordiske fora. Potentielle cyberkriminelle kan købe DiamondFox-modulære botnet-pakken for at få adgang til en lang række avancerede angrebskapaciteter. Værktøjet opdateres regelmæssigt og har, som alle gode onlinetjenester, personlig kundesupport. (Den har endda en ændringslogg!)

Årsag to: DiamondFox-modulære botnet leveres med en række plugins. Disse tændes og slukkes gennem et betjeningspanel, der ikke ville være ude af sin plads som en smart home-app. Plugins inkluderer skræddersyede spionageværktøjer, legitimationsstjæleværktøjer, DDoS-værktøjer, keyloggers, spam-mailere og endda en RAM-skraber.

Advarsel: Den følgende video har musik, du muligvis ikke kan nyde.

Sådan stoppes et modulært malwareangreb

På nuværende tidspunkt beskytter intet specifikt værktøj mod en bestemt modulær malware-variant. Nogle modulære malware-varianter har også begrænset geografisk rækkevidde. For eksempel findes Marap, AdvisorsBot og CobInt primært i Rusland og SNG-nationer.

Når det er sagt, påpegede Proofpoint-forskerne, at trods de nuværende geografiske begrænsninger, hvis andre kriminelle ser en sådan etableret kriminel organisation, der bruger modulær malware, vil andre helt sikkert følge efter.

Bevidsthed om, hvordan modulær malware ankommer til dit system er vigtig. De fleste bruger inficerede e-mail-vedhæftede filer, som normalt indeholder et Microsoft Office-dokument med et ondsindet VBA-script. Angribere bruger denne metode, fordi det er let at sende inficerede e-mails til millioner af potentielle mål. Endvidere er den indledende udnyttelse lille og let forklædt som en Office-fil.

Sørg altid for at holde dit system opdateret og overveje at investere i Malwarebytes Premium - det er det værd 5 grunde til at opgradere til Malwarebytes Premium: Ja, det er det værd 5 grunde til at opgradere til Malwarebytes Premium: Ja, det er det værd, mens den gratis version af Malwarebytes er fantastisk, premium-versionen har en masse nyttige og værdifulde funktioner. !