Michael Cain

0

1220

56

Hvis din Wifi bliver kapret af nogle beskidte rådne tyve - viste jeg dig, hvordan du kontrollerer dette før Sådan kontrollerer du, om nogen stjæler din WiFi & hvad du kan gøre ved det, hvordan du kontrollerer, om nogen stjæler din WiFi og hvad du kan gøre Om det - hvad kan du gøre for at få din egen tilbage eller finde ud af lidt mere om, hvem der er ansvarlig? Eller rettere, hvis en hacker har fået adgang til dit wifi-netværk, hvad slags onde ting kunne de gøre med dig?

Hvis din Wifi bliver kapret af nogle beskidte rådne tyve - viste jeg dig, hvordan du kontrollerer dette før Sådan kontrollerer du, om nogen stjæler din WiFi & hvad du kan gøre ved det, hvordan du kontrollerer, om nogen stjæler din WiFi og hvad du kan gøre Om det - hvad kan du gøre for at få din egen tilbage eller finde ud af lidt mere om, hvem der er ansvarlig? Eller rettere, hvis en hacker har fået adgang til dit wifi-netværk, hvad slags onde ting kunne de gøre med dig?

I denne tutorial i dag demonstrerer jeg nogle lavt niveau, men skræmmende værktøjer, du kan køre på dit kompromitterede netværk. Hvis du ikke var paranoid nok Bliv virkelig paranoid ved at overvåge dit netværks komme og gå med WallWatcher & DD-WRT Bliv virkelig paranoid ved at overvåge dit netværks kom og gå med WallWatcher & DD-WRT Hvis du har adgang til din router, og det er i stand til for at logge aktivitet, er det relativt let at se alt, hvad der sker for at prøve at finde enhver uhensigtsmæssig aktivitet. I dag vil jeg gerne vise dig ... efter at jeg viste dig, hvordan du knækker et WEP-netværk på 5 minutter. Sådan knækker du dit eget WEP-netværk for at finde ud af, hvor usikkert det virkelig er, hvordan man knækker dit eget WEP-netværk for at finde ud af, hvordan Usikker det er virkelig. Vi fortæller dig konstant, at brug af WEP til at 'sikre' dit trådløse netværk virkelig er et narvespil, men alligevel gør folk det stadig. I dag vil jeg gerne vise dig nøjagtigt, hvor usikker WEP virkelig er, inden ... i sidste uge, vil du være i dag.

Forudsætninger

- Disse apps fungerer kun på et wifi-netværk, der enten er åbent eller har kompromitteret WEP-sikkerhed, som du har adgangskoden til.

- Backtrack5 Security Linux Live-CD: Hvis du ikke kender startprocessen og hvordan du kommer ind i et GUI, skal du læse sidste uges tutorial Sådan knækkes dit eget WEP-netværk for at finde ud af, hvor usikkert det virkelig er, hvordan du knækker din egen WEP Netværk til at finde ud af, hvor usikkert det virkelig er. Vi fortæller dig konstant, at det at bruge WEP til at 'sikre' dit trådløse netværk virkelig er et fjolsespil, men alligevel gør folk det stadig. I dag vil jeg gerne vise dig nøjagtigt, hvor usikker WEP virkelig er, ved ... om, hvordan du hacker dit WEP-netværk.

- Et trådløst kort, der understøtter skærmtilstand (hvor det indfanger alle pakker på netværket).

Bemærk: Dette er ikke den eneste måde at sniffe ud pakker på wifi på, men for mig er det den nemmeste for begyndere og består af virkelig kun et par shell-kommandoer for at se resultater. Det er bestemt ikke den mest omfattende eller effektive måde at gøre tingene på, og der er visse ulemper og begrænsninger, jeg vil diskutere ved siden af hvert værktøj.

I dag vil vi dække 3 forskellige hjælpeprogrammer på basisniveau til at finde ud af, hvad der foregår: urlsnarf, webspy og driftnet.

Sætte op

Start med Backtrack5 som beskrevet i sidste uge. Før du fortsætter, skal du sørge for at have følgende oplysninger noteret et eller andet sted:

- Det BSSID (Mac-adresse) på dit målnetværk.

- Det NAVN af dit målnetværk.

- Det KANAL nummer, som netværket opererer på (1-12).

- Det WEP nøgle (hvis nødvendigt).

Start med at placere dit wifi-kort i monitortilstand på den specificerede kanal ved hjælp af:

airmon-ng start wlan0 [kanal]

Erstatte wlan0 med navnet på din trådløse enhed - iwconfig vil fortælle dig dette, hvis du ikke allerede ved det - og med det relevante [kanal] også derinde (medtag ikke parenteserne). Du skal nu have en mon0-grænseflade til overvågning af netværkstrafik.

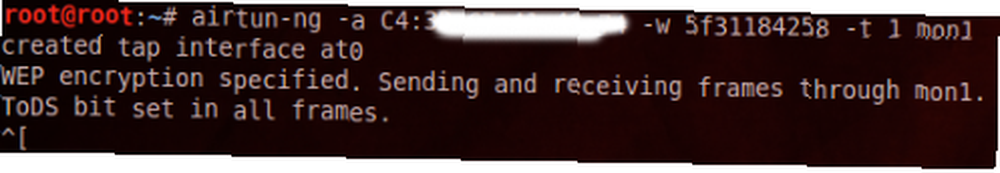

Da pakkerne skal dekrypteres undervejs, er vi nødt til at køre dem gennem airtun-ng-værktøjet, som vil give os en live stream af dekrypterede pakker som det ser dem på netværket, i et passende format til nogle af de andre apps, vi vil bruge i dag. Skriv følgende kommando, og udskift dine detaljer:

airtun-ng -a [bssid] -w [password] -t 1 mon0

Lad -wbit undlades, hvis du gør dette på et åbent wifi-netværk. Du skal se noget, der ligner dette, hvis det er vellykket.

Værktøjet oprettede en ny netværksenhedsstrøm kaldet AT0, som vi er nødt til at aktivere ved hjælp af en anden kommando (åbne en ny terminal for dette, og luk ikke den, der kører airtun-ng):

ifconfig at0 op

Okay, installationen er færdig, ind på trin 2.

URLSnarf

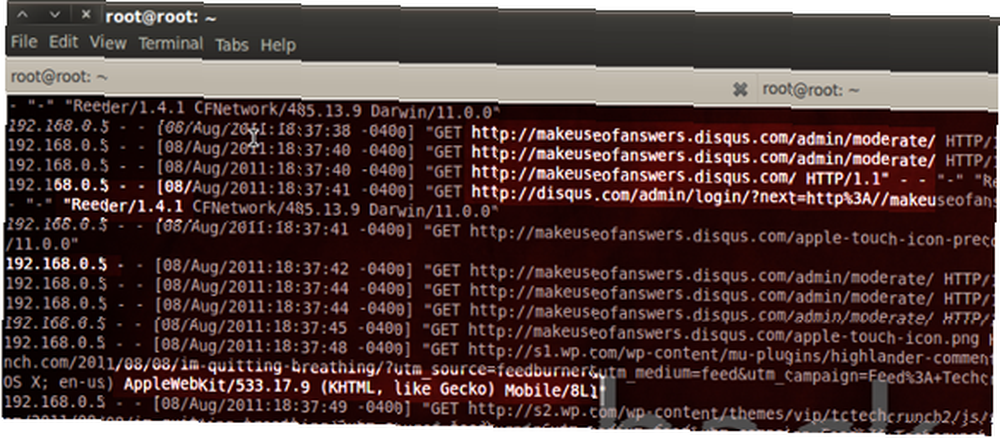

Dette viser en liste over alle de websteder, som brugere har besøgt på netværket, så du kan se i realtid, hvilke websteder de også gennemsøger.

urlsnarf -i at0

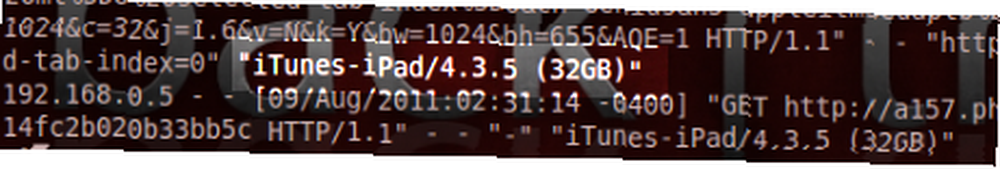

Det vil dog også give meget støj, da hvert besøg på webstedet resulterer i, at der fremsættes en række anmodninger til forskellige steder. Her er et snapshot af mig, der gennemser iTunes-butikken. Et hurtigt kig over listen fortæller mig:

- Brugeren har en IP-adresse på 192.168.0.5 (nyttigt til at finde ud af mere senere)

- Anmodningen kommer fra en 32 GB model iPad.

- Præcis hvilke URL'er der indlæses.

- Brugeren har gennemgået en række mobile applikationer, f.eks. Mobile Safari, Reeder (en Google Reader-app) og iTunes-butikken.

Med flere brugere kan det blive vanskeligt at fortælle, hvilke anmodninger der er fremsat af hvem, men der er flere filtre, jeg ikke får ind. For tiden er dette skræmmende nok.

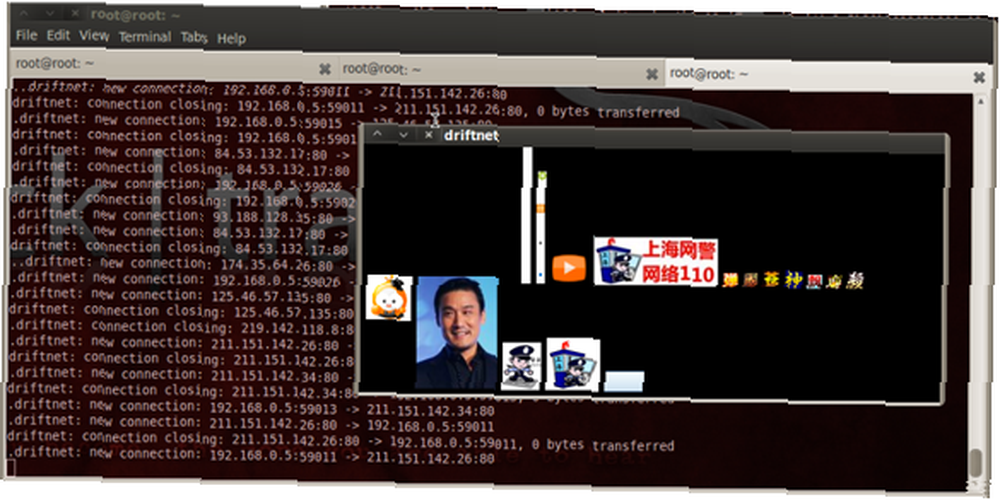

drivgarn

Denne bruges til at fange billeder, der downloades fra websteder og sådan, og det er stort set så voyeuristisk, som du kan få.

drivnet -v -i at0

Bemærk: -v er ikke nødvendigt, men det viser en tekstudgang i konsolvinduet, som jeg foretrækker at vide, at det fungerer eller fundet noget. Det er langtfra perfekt - under test fandt jeg, at det kun havde tendens til at hente mindre billeder, formodentlig fordi det ikke var i stand til fuldt ud at gribe pakkerne til større JPG'er og sådan, men det er ikke desto mindre effektivt. Her har jeg gennemsøgt et berømt kinesisk streaming-websted for film.

Det afhænger bestemt ikke alt, men jeg kan forsikre dig, at hvis de gennemser et bestemt pr0n site thats begynder med Red og slutter med Tube, du vil vide om det.

WebSpy

Selvom jeg foretrækker logfilformatet for URLSnarf, forsøger dette værktøj faktisk at spejle, hvad brugeren gennemser på din computer. I praksis fungerer det ikke så godt, som jeg havde håbet, men det er spændende ikke desto mindre. Du skal dog målrette mod en bestemt bruger-IP på netværket - som du skal have via URLSnarf, og skriv derefter følgende:

webspy -i at0 [mål ip-adresse]

Start Firefox i en anden terminal ved hjælp af:

firefox &

I teorien spejles uanset hvad de besøger på din lokale Firefox-browser. I virkeligheden fandt jeg, at det ville åbne et nyt browservindue for enhver anmodning, som webstedets websted fremsatte - så et websted som MakeUseOf muligvis kan åbne nye faner for de forskellige annoncører, og Disqus-kommentering - tilføjet, som nogle steder kun ville åbne med IP-adresse. Bestemt sjovt og nogle steder fungerer som forventet, men med begrænset brug i den virkelige verden.

Konklusion:

At køre disse værktøjer på dit eget netværk for at se, hvem der stjæler din wifi, og hvad de laver med det, er sandsynligvis acceptabelt, men når du først begynder at køre disse i offentlige rum (som nogen gjorde med denne wifi-billedramme, der griber trafik fra åbne wifi-pletter ) indtaster du en helt ny verden af ulovligheter. Eller gør du det? Det er faktisk ganske nemt at sikre din trafik, selv på en åben wifi med tunnel alt gennem en VPN eller sådan, så jeg håber, at dette bare viser dig præcist, hvor farligt WEP-netværk og åben wifi faktisk kan være. Tænk to gange, før du hopper på det lokale “gratis internet” nogen ser ud til at udsende for sjov. Jeg planlægger at udforske mere wifi-trickery i de kommende uger, så hold dig tunet og leg trygge mennesker.

Som altid er du velkommen til at kommentere og stille spørgsmål eller gå over til vores supportfællesskab for rådgivning fra crowd og ikke-relaterede spørgsmål.