William Charles

0

5414

1561

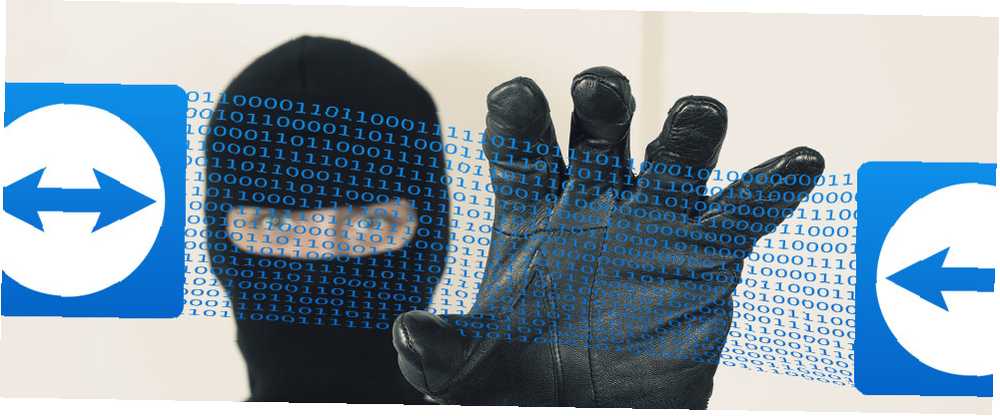

I denne uge har alvorlige hacking-beskyldninger hvirvlet rundt omkring ekstremt populært fjernadgangsværktøj TeamViewer 11 tip til brug af Team Viewer - Den bedste gratis Remote Desktop Connection Manager 11 tip til brug af Team Viewer - Den bedste gratis Remote Desktop Connection Manager, når du har brug for en gratis fjernskrivebordsklient med avancerede funktioner, bør TeamViewer være dit første valg. Lad os fremhæve dets unikke funktioner. . Rapporterne, der begyndte i slutningen af maj, har stort set peget fingeren på et igangværende mand-i-midten-angreb, der har udsat TeamViewer-brugernes personlige konti.

Blandt de mange rapporter om bankkonti og PayPal-konti, der tømmes eller bruges til at foretage uautoriserede køb, holder TeamViewer fast og fastholder, at enhver svigagtig eller ondsindet aktivitet sandsynligvis er brugerens skyld. Midt i kaoset har TeamViewer fundet tid til at frigive nye funktioner designet til at forbedre brugerdatabeskyttelsen, og jeg er sikker på, at ironien ikke går tabt på dem, der tæller deres fraværende pennies.

Hvad sker der nøjagtigt på TeamViewer? Er det kun tilfældighed, at så mange konti tilsyneladende er blevet ramt samtidig? Har brugere fået deres kompromisoplysninger kompromitteret i endnu et brud. Er din Gmail-konto blandt 42 millioner lækageregistreringer? Er din Gmail-konto blandt 42 millioner lækage-legitimationsoplysninger? og finder du nu de legitimationsoplysninger, der er brugt mod dem? Eller er der noget andet på foden?

“Beskyttelse af dine personlige data er kernen i alt hvad vi gør” - men beskytter de sig først? Lad os undersøge, hvad vi ved.

Hvad sker der?

TeamViewer befinder sig midt i en meget vred brugerbase. Spærringen vedrører en formodet sikkerhedssårbarhed, der findes et eller andet sted i TeamViewer-softwaren, som tillader endnu ikke navngivne og ukendte malefaktorer at få adgang til personlige brugerkonti via en fjern session.

Langt de fleste brugere hævder, at deres konti er blevet hacket. Når adgang er opnået, går hackerne gennem en liste over mål, der forsøger at bruge eller overføre penge. Nogle ofte anvendte konti inkluderer:

- PayPal

- eBay

- Amazon

- Yahoo!

- Walmart

Nogle brugere har rapporteret, at de har mistet tusinder af dollars, mens andre har set adskillige eGift-kort sendt til forskellige lokationer i hele verden. Indkøb foretaget online havde som regel gibberiske forsendelsesnavne, der blev sendt til en række steder over hele kloden med et betydeligt antal brugere, der rapporterede forsøg på logon fra kinesiske eller taiwanske IP-adresser. Sådan spores en IP-adresse til en pc og hvordan man finder din egen hvordan at spore en IP-adresse til en pc og hvordan finde din egen Ønsker du at se IP-adressen på din computer? Måske vil du opdage, hvor en anden computer ligger? Der findes forskellige gratis værktøjer, der fortæller dig mere om en computer og dens IP-adresse. .

Brændstof blev tilføjet ilden, da TeamViewer oplevede et servicestop. Det blev forårsaget af et angreb på denial-of-service (DoS). Hvad er et DDoS-angreb, og hvordan sker det? Hvad er præcist et DDoS-angreb, og hvordan sker det? Ved du hvad et DDoS-angreb gør? Personligt havde jeg ingen idé om, før jeg læste denne infographic. sigter mod at forstyrre virksomhedernes DNS (Domain Name System) servere, men TeamViewer fastholder, at det er “ingen beviser” der knytter angrebet til de kompromitterede brugerkonti.

Brugerkontosikkerhed

Et stort antal konti er blevet påvirket, skønt der bestemt ikke er noget solidt antal at rapportere. Det ser imidlertid ud til, at et flertal af de berørte TeamViewer-brugere ikke brugte tofaktorautentisering. Når det er sagt, ser det ud til, at de påståede angribere har brugt det korrekte kodeord til at indtaste kontoen og igangsætte en ekstern session. Mens login ville have udløst 2FA-processen, ville den eksterne session-logon ikke.

Nogle brugere brugte aktivt deres system, bemærkede forsøget på fjernsessionlogon og kunne annullere anmodningen. Andre kom tilbage for at finde en afsluttet fjernsamling, mens andre stadig kun blev klar over, når deres e-mail-konti pludselig var fulde af købskvitteringer fra eBay, Amazon og PayPal.

Nick Bradley, en praksisleder i IBMs Threat Research Group detaljerede sin opdagelse:

“I midten af min spillesession mister jeg kontrollen over min mus, og TeamViewer-vinduet dukker op i nederste højre hjørne af min skærm. Så snart jeg er klar over, hvad der sker, dræber jeg ansøgningen. Så går det op for mig: Jeg har andre maskiner, der kører TeamViewer!

Jeg løber nedenunder, hvor en anden computer stadig er i gang. Lav og se TeamViewer-vinduet vises. Før jeg er i stand til at dræbe det, åbner angriberen et browservindue og forsøger at gå til en ny webside. Så snart jeg når maskinen, tilbagekalder jeg kontrollen og lukker appen. Jeg går straks til TeamViewer-webstedet og ændrer min adgangskode, samtidig med at jeg muliggør tofaktorautentisering.

Heldig for mig var det de eneste to maskiner, der stadig blev tændt med TeamViewer installeret. Også heldig for mig er det faktum, at jeg var der, da det skete. Havde jeg ikke været der for at afværge angrebet, hvem ved hvad der ville være opnået. I stedet for at diskutere, hvordan jeg næsten blev hacket, ville jeg tale om de alvorlige konsekvenser af min personlige datalækage.”

Responsen

TeamViewer-svaret har været resolut og konstant:

“Der er ingen sikkerhedsbrud hos TeamViewer”

Dette er virksomhedslinjen, der gentages gennem flere PR-udsagn, der er frigivet gennem de sidste par dage:

“TeamViewer oplevede et serviceafbrud onsdag den 1. juni 2016. Stoppet blev forårsaget af et angreb på afslag på tjeneste (DoS) rettet mod TeamViewer DNS-server infrastruktur. TeamViewer svarede straks for at løse problemet for at bringe alle tjenester tilbage.

Nogle onlinemedier udsendte fejlagtigt hændelsen til tidligere påstande fra brugere om, at deres konti er blevet hacket og teorier om sikkerhedsbrud på TeamViewer. Vi har ingen bevis for, at disse problemer er forbundet.

Sandheden i sagen er:

- TeamViewer oplevede netværksproblemer på grund af DoS-angrebet på DNS-servere og fikseret dem.

- Der er ingen sikkerhedsbrud hos TeamViewer.

- Uanset hændelsen arbejder TeamViewer løbende for at sikre det højest mulige niveau af data og brugerbeskyttelse.”

Derudover har TeamViewer vendt tabellerne på deres brugere og anført, at da der ikke var nogen virksomhedsovertrædelse, er det helt sandsynligt, at brugeroplysningerne blev stjålet under en af de andre nyere store dataovertrædelser og bruges til at logge ind på TeamViewer-konti.

TeamViewer peger på genbrug af adgangskode, hvilket er fuldstændigt muligt i betragtning af de nylige store overtrædelser https://t.co/I8fnJUMpdb

- Troy Hunt (@troyhunt) 1. juni 2016

Pålidelige enheder og dataintegritet

Midt i de hvirvlende rygter annoncerede TeamViewer lanceringen af deres Trusted Devices og Data Integrity-programmer, “to nye sikkerhedsfunktioner til yderligere at forbedre databeskyttelsen.” Jeg har forsøgt at nå ud til TeamViewer for at undersøge, om disse funktioner var forudplanlagt, eller som et direkte svar på det påståede hack, men har endnu ikke modtaget noget svar.

Pålidelige enheder vil sikre, at ethvert forsøg på at logge på en given enhed for første gang bliver opfyldt med en autoriseringsudfordring, før der gives adgang, mens Dataintegritet håndhæver en øjeblikkelig nulstilling af adgangskode, hvis en konto viser mistænksom aktivitet.

Hvilket bringer os til ...

Alt dette har ført til en meget mærkelig modstand mellem TeamViewer-brugere og selve virksomheden.

TeamViewer er alt for opmærksomme på, at noget er meget galt:

“Beskyttelse af dine personlige data er kernen i alt hvad vi gør.

Vi sætter stor pris på den tillid, du stiller til os, og respekterer det ansvar, vi har for at sikre dit privatliv. Derfor føler vi altid et stærkt behov for at tage alle nødvendige skridt for at beskytte dine data.

Som du sandsynligvis har hørt, har der været hidtil uset stor tyveri af datatyverier på populære sociale medieplatforme og andre webtjenesteudbydere. Desværre er legitimationsoplysninger stjålet i disse eksterne overtrædelser brugt til at få adgang til TeamViewer-konti såvel som andre tjenester.

Vi er rystede over opførsel fra cyberkriminelle og er oprørt af deres handlinger over for TeamViewer-brugere. De har draget fordel af almindelig brug af de samme kontooplysninger på tværs af flere tjenester for at forårsage skade.”

Det er muligt, at skævheden af kompromitterede konti og falske aktiviteter kunne have fundet sted på bagsiden af det nylige MySpace-dataovertrædelse. Når det kombineres med andre store overtrædelser, f.eks. Konti, der er tilføjet til LinkedIn-overtrædelsen, hvad du skal vide om de massive LinkedIn-konti, som lækker, hvad du har brug for at vide om de massive LinkedIn-konti, som lækker En hacker sælger 117 millioner hackede LinkedIn-legitimationsoplysninger om mørket web for omkring $ 2.200 i Bitcoin. Kevin Shabazi, administrerende direktør og grundlægger af LogMeOnce, hjælper os med at forstå, hvad der er i fare. , og “gammel” Adobes overtrædelse for flere år siden er der bestemt et betydeligt antal brugeroplysninger, der kan få fat i den højeste byder.

Men denne forklaring skærer ikke sennep helt ud. Mens et stort antal brugere ikke fulgte den bedste databeskyttelsespraksis ved at bruge 2FA og stærke, tilfældige, engangsadgangskoder 6 tip til oprettelse af et ubrudt adgangskode, som du kan huske 6 tip til oprettelse af et ikke-brytbart kodeord, som du kan huske, hvis dine adgangskoder ikke er unikke og uknuselige, kan du lige så godt åbne hoveddøren og invitere røverne ind til frokost. , var der også et stort antal, der var - og deres konti blev også kompromitteret. Tilsvarende var et antal brugere faktisk blevet potentielt kompromitteret gennem tidligere dataforbrud og fundet en aktiv ekstern session, men der var også et stort antal brugere, hvis detaljer var private.

Kontrol af din konto

Hvis du med det samme ønsker at kontrollere, om din konto er blevet åbnet, eller der er forsøgt adgang af andre end dig selv, skal du gå til TeamViewer Management Console-webstedet. Når du har logget på dit kontohoved til øverste højre hjørne og klik på dit brugernavn, efterfulgt af Rediger profil. Vælg derefter Aktiv login. Dette viser alle enheder og placeringer, der har adgang til din konto inden for det sidste år.

Du kan også tjekke dine TeamViewer-logfiler for enhver ikke-planlagt aktivitet. Logfilerne kan findes her:

- C: \ Programfiler \ TeamViewer \ TeamViewerXX_Logfile.txt

- C: \ Programfiler \ TeamViewer \ TeamViewerXX_Logfile_OLD.txt

Gå til din log, og giv den gennemlæsning. Kontroller for eventuelle uregelmæssige IP-adresser. Søg i loggen efter “webbrowserpassview.exe” og hvis du får et positivt hit, straks ændre alle dine adgangskoder.

Nej, jeg spøg ikke. Denne applikation afslører og eksporterer i det væsentlige alle dine aktuelt gemte browser-adgangskoder til en let læsbar almindelig tekstfil. Det adskiller også master-adgangskoder, der er angivet i Chrome og Firefox. Dette er ikke et superhackingsværktøj. Det er åbent tilgængeligt, men kan være ekstremt farligt i de forkerte hænder.

Du skal også gå over til haveibeenpwned.com for at kontrollere, om nogen af dine konti er blevet kompromitteret uden din viden.

Tid til at tage TeamViewer-sikkerhed alvorligt

Hvis du har en TeamViewer-konto, skal du straks ændre adgangskoden og aktivere to-faktor-godkendelse. Hvis du er ulykkelig, skal du blot afinstallere TeamViewer, indtil denne debacle er slut.

Kontroller dine eBay-, Amazon-, PayPal- og Apple Store-køb, og se godt på dine udgående banktransaktioner i den sidste uge. Hvis der er noget på foden, skal du direkte kontakte sælgeren, forklare hvad der er sket og nævne TeamViewer. Det skal hjælpe dine anliggender med at vende tilbage til normalitet. Åh, læs absolut denne detaljerede liste over TeamViewer bedste praksis af Redditor og TeamViewer bruger chubbysumo.

Dette er en vanskelig situation at måle. Man kunne forstå synspunktet hos TeamViewer. Ifølge dem forbliver deres servere intakte. De kan stadig tilbyde deres fjernadgangstjenester som normalt. Et flertal af brugerne kan stadig få adgang til deres konti og bruge tjenesten som den er.

Men det forklarer ikke det store antal tilsyneladende kompromitterede konti væk. Det forklarer heller ikke, hvordan brugere med stærke, kompromisløse adgangskoder til engangsbrug har fået deres konti hacket på samme måde som dem, der allerede har udleveret legitimationsoplysninger. Det forklarer heller ikke, hvorfor nogle brugere stadig ser en enorm mængde indgående forsøg fra kinesiske og taiwanske IP-adresser.

Hele situationen kunne også have været håndteret markant bedre af TeamViewer. At straks irettesætte dem med åbenlyse problemer, der direkte vedrører deres fjerntliggende desktoptjeneste, er lidt urimelig i betragtning af antallet af vægt, der fremsætter en meget lignende klage. Men når bolden rullede, og de konserverede reaktioner begyndte, begrænsede TeamViewer omfanget af deres fremtidige svar, mens de undergraver deres eget omdømme, devaluerede deres brugers uheldige oplevelser.

Jeg er ikke helt overbevist om, at det kan være skyld for brugere med mangelfuld sikkerhed. Dog vil jeg gerne se nogle mere specifikke beviser, der peger på et faktisk hack, en bestemt udnyttelse eller en form for malware, der har “tilladt” dette sker, før mere potentielt urimelig stigma heapes på TeamViewer.

Opdatering: Identificeret DLL-deling af malware

TeamViewer rakte direkte til mig lørdag aften (4. juni 2016) og lavede en “uforbeholden undskyldning” til de løbende problemer samt til fordelingen “bebrejde” på deres brugere. De forstår, hvordan noget af det sprog, der bruges i deres PR-udsagn, let kunne have forstyrret brugerbasen.

De hævder dog kategorisk, at der ikke er nogen underliggende sårbarhed i deres service, samt at de understreger deres løbende brug af Secure Remote Password-protokollen. Endvidere bekræftede TeamViewer, at deres nye “sikkerhedsfunktioner blev faktisk bragt frem” at give deres brugere ekstra hjælp i et tidsrum, hvor deres platform helt sikkert bliver “misbrugt.”

I den tid, siden denne artikel gik live lørdag eftermiddag, er jeg også blevet advaret om et stykke malware, der bruger TeamViewer som angrebsvektor. BackDoor.TeamViewer49-malware installeres via en ondsindet Adobe Flash-opdatering på allerede overtrædede computere og kan give en potentiel bagdør for ondsindede. For at afklare: dette er ikke et brud på TeamViewer, men en trojan, der bruger en delt TeamViewer-DLL som en krog til at etablere sig på et system.

Er du blevet påvirket af problemerne på TeamViewer? Miste du noget? Har du kontaktet TeamViewer? Fortæl os dine oplevelser nedenfor!

Billedkredit: mugger når efter dig af agoxa via Shutterstock