Brian Curtis

0

4018

68

Når du hører “sikkerhedsbrist,” hvad springer i tankerne? En ondskabsfuld hacker, der sidder foran skærme med Matrix digital tekst streaming ned? Eller en kælderboende teenager, der ikke har set dagslys på tre uger? Hvad med en magtfuld supercomputer, der forsøger at hacke hele verden?

Realiteten er, at alle disse situationer kan komme ned på en enkel facet: det ydmyge - men vigtige - adgangskode. Hvis nogen har din adgangskode, er det stort set spillet over. Hvis din adgangskode er for kort eller let gætter, er det spillet over. Og når der er et sikkerhedsbrud, kan du gætte, hvad uærlige mennesker søger på det mørke net. Det er rigtigt. Dit kodeord.

Der er syv almindelige taktikker, der bruges til at hacke adgangskoder. Lad os se.

1. Ordbog

Først i den almindelige guide til hackingstaktik for adgangskode er ordbogangrebet. Hvorfor kaldes det et ordbogangreb? Fordi det automatisk prøver hvert ord i en defineret “ordbog” mod adgangskoden. Ordbogen er ikke strengt den, du brugte i skolen.

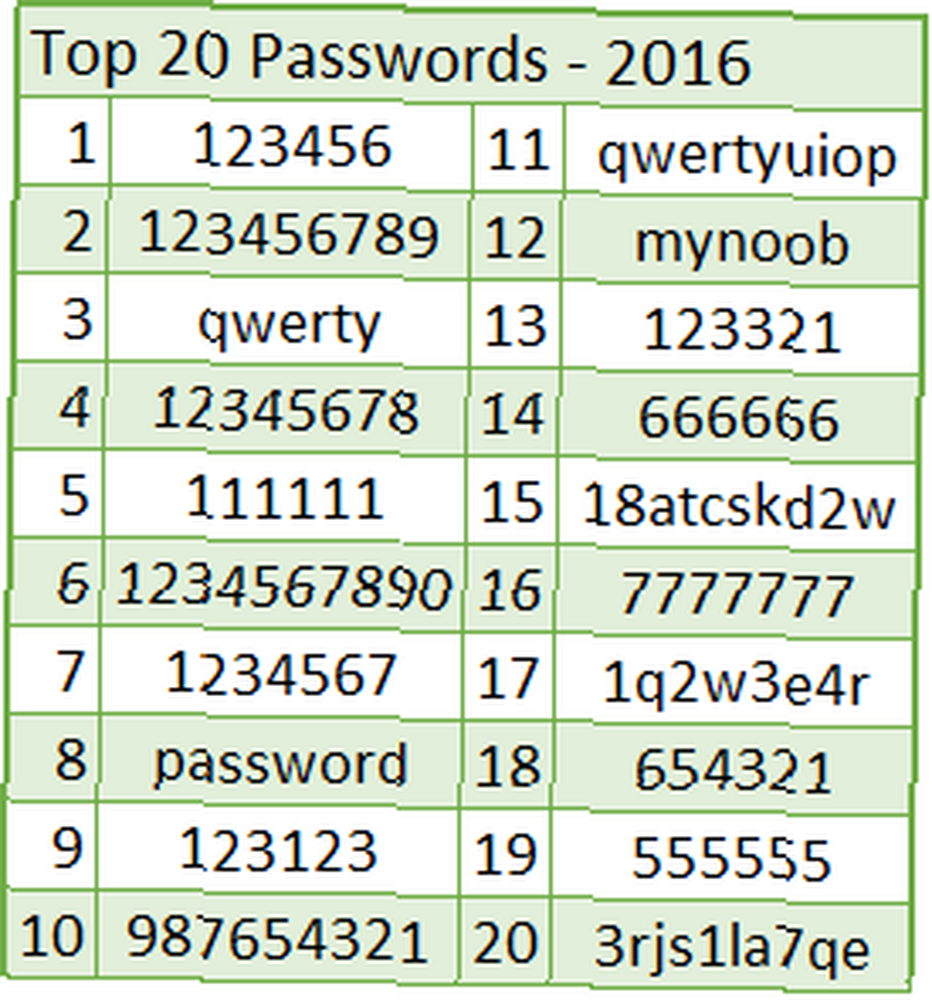

Nej. Denne ordbog er faktisk en lille fil, der også vil indeholde de mest almindeligt anvendte kodeordkombinationer. Det inkluderer 123456, qwerty, password, mynoob, prinsesse, baseball og klassiker til alle tider, hunter2.

Fordele: hurtigt, vil normalt låses op nogle sorgligt beskyttede konti.

Ulemper: endnu lidt stærkere adgangskoder forbliver sikre.

Hold dig sikker ved: Brug en stærk engangsadgangskode til hver konto sammen med en adgangskodeadministrationsapp. (Dette vil også beskytte dig mod password-sprøjtning.) Adgangskodeadministratoren giver dig mulighed for at gemme dine andre adgangskoder i et depot. Derefter kan du bruge en enkelt, latterligt stærk adgangskode til hvert websted. Se vores oversigt over Google Password Manager Google Password Manager: 7 ting, du skal vide Google Password Manager: 7 ting, du skal vide På udkig efter en password manager? Her er hvorfor du skal holde det enkelt og stole på Google Chrome's Password Manager. at komme i gang med det.

2. Brute Force

Dernæst overvejer vi et brute force-angreb, hvorved en angriber forsøger enhver mulig karakterkombination. Forsøgte adgangskoder matcher specifikationerne for kompleksitetsreglerne, f.eks. inklusive en store bogstaver, en lille bogstaver, decimaler af Pi, din pizzaordre og så videre.

Et brute force-angreb vil også først prøve de mest almindeligt anvendte alfanumeriske tegnkombinationer. Disse inkluderer de tidligere angivne adgangskoder samt 1q2w3e4r5t, zxcvbnm og qwertyuiop.

Fordele: teoretisk vil knække adgangskoden ved at prøve enhver kombination.

Ulemper: afhængigt af adgangskodens længde og vanskeligheder, kan det tage ekstremt lang tid. Smid et par variabler som $, &, , eller], og opgaven bliver ekstremt vanskelig.

Hold dig sikker ved: Brug altid en variabel kombination af tegn, og hvor det er muligt introduceres ekstra symboler for at øge kompleksiteten 6 tip til oprettelse af et ikke-brydeligt kodeord, som du kan huske samt åbne hoveddøren og inviter røverne ind til frokost. .

3. Phishing

Dette er ikke strengt en “hack,” men faldende bytte for et phishing- eller spyd phishing-forsøg vil normalt ende dårligt. Generelle phishing-e-mails sendes af milliarder til alle slags internetbrugere over hele kloden.

En phishing-e-mail fungerer generelt sådan:

- Målbruger modtager en forfalsket e-mail, der hævdes at være fra en større organisation eller virksomhed

- Forfalsket e-mail kræver øjeblikkelig opmærksomhed med et link til et websted

- Link til webstedet linker faktisk til en falsk login-portal, hånet til at se nøjagtigt det samme som det legitime websted

- Den intetanende målbruger indtaster deres loginoplysninger og omdirigeres enten eller får besked om at prøve igen

- Brugernes legitimationsoplysninger stjæles, sælges eller bruges dårligt (eller begge dele!).

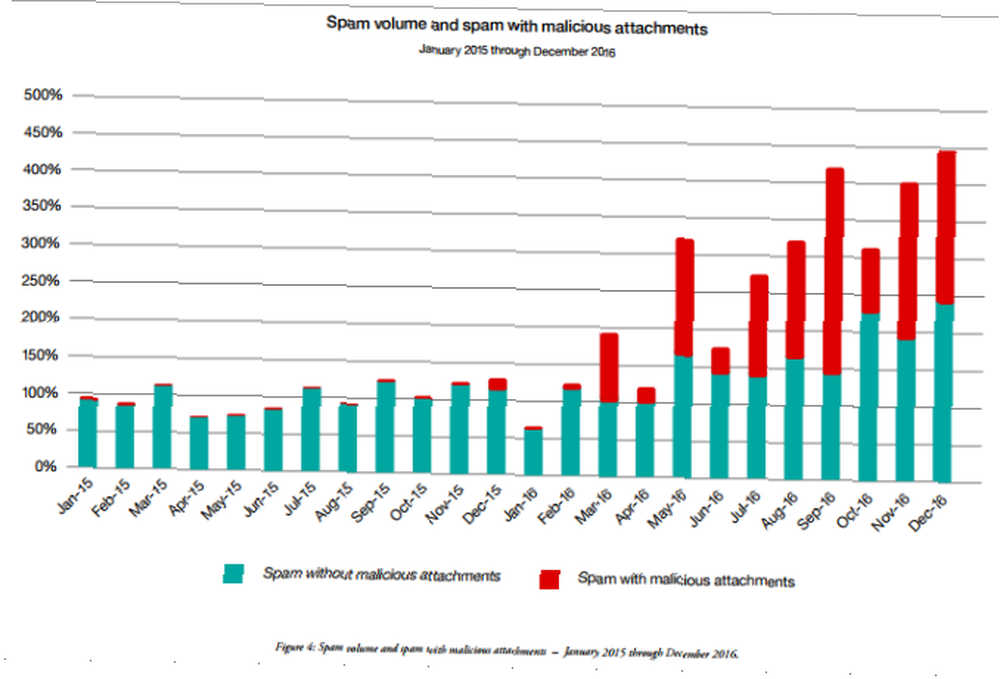

På trods af nogle ekstremt store botnet, der gik offline i løbet af 2016, var spamdistributionen ved udgangen af året fordoblet [IBM X-Force PDF, registrering]. Desuden steg ondsindede vedhæftede filer uden sidestykke som i billedet herunder.

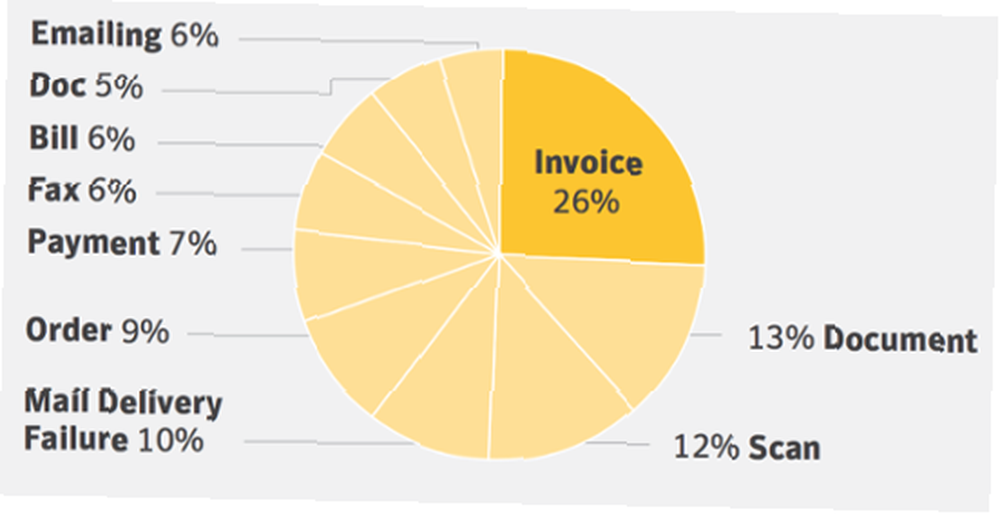

Og ifølge Symantec 2017 internet-trusselrapport er falske fakturaer nummer 1-phishing-lokker.

Fordele: brugeren overleverer bogstaveligt talt deres loginoplysninger, inklusive adgangskode. Relativ høj hitfrekvens, let skræddersyet til specifikke tjenester (Apple ID'er er # 1-målet).

Ulemper: spam-e-mails filtreres let, og spam-domæner sortlistes.

Hold dig sikker ved: vi har beskrevet, hvordan du finder en phishing-e-mail Sådan finder du en phishing-e-mail Sådan finder du en phishing-e-mail Det er svært at fange en phishing-e-mail! Svindlere udgør som PayPal eller Amazon og prøver at stjæle din adgangskode og kreditkortoplysninger, og deres bedrag er næsten perfekt. Vi viser dig, hvordan du finder stedet svig. . Øg endvidere dit spamfilter til dets højeste indstilling eller, endnu bedre, brug en proaktiv hvidliste. Brug en linkchecker til at konstatere 7 hurtige websteder, der giver dig mulighed for at kontrollere, om et link er sikkert 7 hurtige websteder, der giver dig mulighed for at kontrollere, om et link er sikkert Før du klikker på et link, skal du bruge disse linkcheckere for at kontrollere, at det ikke fører til malware eller andre sikkerhedstrusler. hvis et e-mail-link er legitimt, før du klikker på.

4. Social Engineering

Social engineering er noget beslægtet med phishing i den virkelige verden væk fra skærmen. Læs mine korte, grundlæggende eksempel nedenfor (og her er nogle flere, du skal passe på for, hvordan du beskytter dig selv mod disse 8 Social Engineering Attacks Sådan beskytter du dig mod disse 8 Social Engineering Attacks Hvilke socialtekniske teknikker ville en hacker bruge, og hvordan ville du beskytte dig dig selv fra dem? Lad os se på nogle af de mest almindelige angrebsmetoder.!).

En kerne del af enhver sikkerhedsrevision er at måle, hvad hele arbejdsstyrken forstår. I dette tilfælde vil et sikkerhedsfirma ringe til den forretning, de reviderer. Det “hacker” fortæller personen på telefonen, at han er det nye kontortekniske supportteam, og de har brug for den nyeste adgangskode til noget specifikt. Et intetanende individ kan overlevere nøglerne til kongeriget uden en tankepause.

Den skræmmende ting er, hvor ofte dette faktisk fungerer. Social engineering har eksisteret i århundreder. At være overfladisk for at få adgang til et sikkert område er en almindelig angrebsmetode, og en, der kun er beskyttet mod med uddannelse. Dette skyldes, at angrebet ikke altid beder direkte om en adgangskode. Det kan være en falsk blikkenslager eller elektriker, der beder om adgang til en sikker bygning og så videre.

Fordele: dygtige sociale ingeniører kan udtrække information af høj værdi fra en række mål. Kan bruges mod næsten enhver, overalt. Ekstremt stealthy.

Ulemper: en fiasko kan rejse mistanke om et forestående angreb, usikkerhed om, hvorvidt de rigtige oplysninger indhentes.

Hold dig sikker ved: dette er en vanskelig en. Et vellykket socialteknisk angreb vil være afsluttet, når du indser, at noget er galt. Uddannelse og sikkerhedsbevidsthed er en kernebegrænsende taktik. Undgå at placere personlige oplysninger, der senere kan bruges mod dig.

5. Regnbue bord

Et regnbogebord er normalt et offlineadgangskodeangreb. For eksempel har en hacker fået en liste med brugernavne og adgangskoder, men de er krypteret. Den krypterede adgangskode hashes Hvert sikkert websted gør dette med din adgangskode Hvert sikkert websted gør dette med din adgangskode Har du nogensinde spekuleret på, hvordan websteder holder dit kodeord sikkert mod brud på data? . Dette betyder, at den ser helt anderledes ud end den originale adgangskode. For eksempel er din adgangskode (forhåbentlig ikke!) Logmein. Den kendte MD5-hash til denne adgangskode er “8f4047e3233b39e4444e1aef240e80aa.”

Gibberish til dig og I. Men i visse tilfælde vil angriberen køre en liste over almindelige adgangskoder gennem en hashingsalgoritme og sammenligne resultaterne med en krypteret adgangskodefil. I andre tilfælde er krypteringsalgoritmen sårbar, og et flertal af adgangskoder er allerede knækket, ligesom MD5 (hvorfor vi kender den specifikke hash til “LogMeIn.”

Dette hvor regnbue bordet virkelig kommer til sin egen. I stedet for at skulle behandle hundreder af tusinder af potentielle adgangskoder og matche deres resulterende hash, er et regnbogebord et kæmpe sæt forberegnede algoritmespecifikke hashværdier. Brug af et regnbue bord reducerer drastisk den tid det tager at knække et hashet kodeord - men det er ikke perfekt. Hackere kan købe forudfyldte regnbue borde fyldt med millioner af potentielle kombinationer.

Fordele: kan knække en stor mængde vanskelige adgangskoder på kort tid, giver hacker en masse magt over visse sikkerhedsscenarier.

Ulemper: kræver en enorm mængde plads til at opbevare det enorme (undertiden terabyte) regnbue bord. Angribere er også begrænset til værdierne i tabellen (ellers skal de tilføje en anden hel tabel).

Hold dig sikker ved: dette er en vanskelig en. Rainbow borde tilbyder en bred vifte af angribende potentiale. Undgå websteder, der bruger SHA1 eller MD5 som deres algoritme til adgangskode-hashing. Undgå ethvert websted, der begrænser dig til korte adgangskoder, eller begrænser de tegn, du kan bruge. Brug altid en kompleks adgangskode.

Spekulerer på, hvordan man ved, om et websted rent faktisk gemmer adgangskoder i klartekst Hvordan man kan fortælle, hvis et websted gemmer adgangskoder som almindelig tekst (og hvad man skal gøre) Hvordan man fortæller, hvis et websted gemmer adgangskoder som almindelig tekst (og hvad man skal gøre), når du sender din adgangskode til websted, er det ikke altid gjort sikkert. Her er hvad du skal vide om almindelige adgangskoder. ? Se denne vejledning for at finde ud af det.

6. Malware / Keylogger

En anden sikker måde at miste dine login-legitimationsoplysninger er at falde fejl af malware. Malware er overalt med potentialet til at gøre enorme skader. Hvis malware-varianten indeholder en keylogger, kunne du finde alle af dine konti kompromitteret.

Billedkredit: welcomia / Depositphotos

Billedkredit: welcomia / Depositphotos

Alternativt kan malware specifikt målrette mod private data eller indføre en Trojan-fjernadgang til at stjæle dine legitimationsoplysninger.

Fordele: tusinder af malware-varianter, nogle kan tilpasses med flere lette leveringsmetoder. God chance for at et stort antal mål vil bukke under for mindst en variant. Kan gå uden at blive opdaget, hvilket tillader yderligere høstning af private data og loginoplysninger.

Ulemper: chance for, at malware ikke fungerer, eller er i karantæne, før adgang til data, ingen garanti for, at data er nyttige

Hold dig sikker ved: installation og regelmæssig opdatering af din antivirus- og antimalwaresoftware. Overvej nøje overførselskilder. Klikker ikke gennem installationspakker, der indeholder bundleware og mere. Styr væk fra uheldige steder (jeg ved, lettere sagt end gjort). Brug script-blokeringsværktøjer til at stoppe ondsindede scripts.

7. Spidering

Spidering bånd til ordbog angreb, vi dækkede tidligere. Hvis en hacker er målrettet mod en bestemt institution eller virksomhed, kan de prøve en række adgangskoder, der vedrører selve virksomheden. Hackeren kunne læse og sortere en række relaterede udtryk - eller bruge en søgespider til at gøre arbejdet for dem.

Du har muligvis hørt ordet “edderkop” Før. Disse søgespiders ligner meget dem, der gennemsøger internettet, indekserer indhold til søgemaskiner. Den brugerdefinerede ordliste bruges derefter mod brugerkonti i håb om at finde en kamp.

Fordele: kan potentielt låse op konti for personer med højt rangerende placering i en organisation. Relativt let at sammensætte og tilføjer en ekstra dimension til et ordbogangreb.

Ulemper: kunne meget vel ende med at være frugtløs, hvis organisatorisk netværkssikkerhed er godt konfigureret.

Hold dig sikker ved: igen skal du kun bruge stærke adgangskoder til engangsbrug, der består af tilfældige strenge - intet, der forbinder din persona, virksomhed, organisation og så videre.

Stærk, unik til engangsbrug

Så hvordan stopper du en hacker, der stjæler din adgangskode? Det virkelig korte svar er det du kan ikke virkelig være 100% sikker. De værktøjer, som hackere bruger til at stjæle dine data, ændrer sig hele tiden, som brugen af legitimationsdumping. Hvad er legitimationsdumping? Beskyt dig selv med disse 4 tip. Hvad er legitimationsdumping? Beskyt dig selv med disse 4 tip Hackere har et nyt våben: legitimationsdumping. Hvad er det? Hvordan kan du undgå, at dine konti bliver kompromitteret? . Men dig kan mindske din eksponering for sårbarhed.

En ting er helt sikkert: Brug af stærke, unikke adgangskoder til engangsbruk skader aldrig nogen - og det har de gjort helt bestemt hjalp ved mere end én lejlighed.

Læring hvordan man kan være en hacker Lær hvordan man hacker med 6 Top Hacker-websteder og tutorials Lær hvordan man hacker med 6 Top Hacker-websteder og tutorials De seks hackerwebsteder i denne artikel kan hjælpe dig med at lære at hacke. Vores artikel forklarer, hvilke websteder der er bedst, og hvorfor. kan også være en god måde at forstå, hvordan hackere fungerer, og vil give dig mulighed for at beskytte dig selv!

Billedkredit: SergeyNivens / Depositphotos