Lesley Fowler

0

5020

1491

Et af mine yndlingsbetingelser for cybersikkerhed er “botnet.” Det fremkalder alle mulige billeder: sammenkoblede robotter, legioner af netværksarbejdere, der samtidig styrker mod et enkelt mål. Sjovt nok ligner det billede, ordet fremkalder, det, som et botnet er - i det mindste i rundkørsel.

Botnets tegner sig for en alvorlig mængde computerkraft rundt om i verden. Og denne magt er regelmæssigt (måske endda konsekvent) kilden til malware, ransomware, spam og mere. Men hvordan opstår botnets? Hvem kontrollerer dem? Og hvordan kan vi stoppe dem?

Hvad er et botnet?

I SearchSecurity-botnet-definitionen hedder det “et botnet er en samling internetforbundne enheder, der kan omfatte pc'er, servere, mobile enheder og internet af tingsenheder, der er inficeret og kontrolleret af en almindelig type malware. Brugere er ofte uvidende om, at et botnet inficerer deres system.”

Definitionens sidste sætning er nøglen. Enheder i et botnet findes normalt ikke villigt. Enheder inficeret med bestemte malware-varianter styres af fjerntrusselsaktører, alias cyberkriminelle. Malwaren skjuler de ondsindede botnetaktiviteter på enheden, hvilket gør ejeren uvidende om deres rolle i netværket. Du sender muligvis spam med tusindvis af appendageforstørrelses-tabletter - uden at få noget.

Som sådan henviser vi ofte til inficerede botnet-enheder Er din pc en zombie? Og hvad er en Zombie-computer, alligevel? [MakeUseOf Explains] Er din pc en zombie? Og hvad er en Zombie-computer, alligevel? [MakeUseOf Explains] Har du nogensinde spekuleret på, hvor al internetspam kommer fra? Du modtager sandsynligvis hundredvis af spamfiltrerede uønskede e-mails hver dag. Betyder det, at der er hundreder og tusinder af mennesker derude, der sidder ... til som “zombier.”

Hvad gør et Botnet??

Et botnet har flere almindelige funktioner afhængigt af ønsket af botnet-operatøren:

- Spam: Sender store mængder spam rundt om i verden. For eksempel var den gennemsnitlige andel spam i global e-mail-trafik mellem januar og september 56,69 procent. Da sikkerhedsundersøgelsesfirmaet FireEye midlertidigt stoppede overgangen til det berygtede Srizbi-botnet, efter at den berygtede vært hos McColo gik offline, faldt global spam med et enormt antal (og faktisk, da det endelig gik offline, faldt global spam midlertidigt med ca. 50 procent).

- Malware: Levering af malware og spyware til sårbare maskiner. Botnet-ressourcer købes og sælges af malefaktorer for at fremme deres kriminelle virksomheder.

- Data: Optagelse af adgangskoder og anden privat information. Dette er knyttet til ovenstående.

- Klikbedrageri: En inficeret enhed besøger websteder for at generere falsk webtrafik og annonceindtryk.

- Bitcoin: Botnet-controllere dirigerer inficerede enheder til at miner Bitcoin og andre cryptocurrencies for at generere profit roligt.

- DDoS: Botnet-operatører dirigerer inficerede enheds magt mod specifikke mål og tager dem offline i angreb med distribueret benægtelse af tjeneste.

Botnet-operatører vender normalt deres netværk til en række af disse funktioner for at generere overskud. For eksempel ejer botnetoperatører, der sender medicinsk spam til amerikanske borgere, også knock-off-apotekerne, der leverer varerne. (Åh ja, der er faktiske produkter i slutningen af e-mailen. Brian Krebs's Spam Nation er et fremragende kig på dette.)

De store botneter har lidt ændret retning i de sidste par år. Mens medicinske og andre lignende typer spam var ekstremt rentable i lang tid, eroderede regeringsnedbrud i flere lande fortjenesten. Som sådan steg antallet af e-mails, der bærer en ondsindet vedhæftning, til en ud af hver 359 e-mails, ifølge Symantecs intelligensrapport fra juli 2017.

Hvordan ser et botnet ud??

Vi ved, at et botnet er et netværk af inficerede computere. Imidlertid er kernekomponenterne og den faktiske botnet-arkitektur interessante at overveje.

Arkitektur

Der er to vigtigste botnet-arkitekturer:

- Klient-servermodel: Et klient-server-botnet bruger typisk en chat-klient (tidligere IRC, men moderne botnets har brugt Telegram og andre krypterede messaging-tjenester), domæne eller websted til at kommunikere med netværket. Operatøren sender en meddelelse til serveren og videresender den til klienter, der udfører kommandoen. Selvom botnet-infrastrukturen adskiller sig fra grundlæggende til meget kompleks, kan en koncentreret indsats deaktivere en klient-server-botnet.

- Peer-to-Peer: Et peer-to-peer (P2P) botnet forsøger at stoppe sikkerhedsprogrammer og forskere, der identificerer specifikke C2-servere ved at oprette et decentraliseret netværk. Et P2P-netværk er mere avanceret 10 netværksvilkår, som du sandsynligvis aldrig har kendt, og hvad de betyder 10 netværksvilkår, du sandsynligvis aldrig har kendt, og hvad de betyder her. Vi vil udforske 10 almindelige netværksvilkår, hvad de betyder, og hvor du sandsynligvis vil støde på dem. , på nogle måder end en klientservermodel. Derudover adskiller deres arkitektur sig fra, hvordan de fleste forestiller sig. I stedet for et enkelt netværk af sammenkoblede inficerede enheder, der kommunikerer via IP-adresser, foretrækker operatører at bruge zombie-enheder, der er forbundet til noder, til gengæld forbundet til hinanden og den vigtigste kommunikationsserver. Ideen er, at der simpelthen er for mange indbyrdes forbundne, men separate noder til at tage ned samtidig.

Kommando og kontrol

Kommando- og kontrolprotokoller (undertiden skrevet C & C eller C2) protokoller findes i forskellige former:

- Telnet: Telnet-botnet er relativt enkle ved hjælp af et script til at scanne IP-intervaller til standard-telnet- og SSH-serverlogins for at tilføje sårbare enheder til at tilføje bots.

- IRC: IRC-netværk tilbyder en ekstrem lav båndbreddekommunikationsmetode til C2-protokollen. Muligheden for hurtigt at skifte kanaler giver en vis ekstra sikkerhed for botnet-operatører, men betyder også, at inficerede klienter let afskæres fra botnet, hvis de ikke modtager opdaterede kanaloplysninger. IRC-trafik er relativt let at undersøge og isolere, hvilket betyder, at mange operatører er flyttet væk fra denne metode.

- domæner: Nogle store botnets bruger domæner i stedet for en messaging-klient til kontrol. Inficerede enheder får adgang til et specifikt domæne, der betjener en liste med kontrolkommandoer, hvilket let giver mulighed for ændringer og opdateringer på farten. Ulempen er det enorme båndbreddekrav til store botnets såvel som den relative lethed, som formodede kontroldomæner lukkes ned. Nogle operatører bruger såkaldt skudsikker hosting til at operere uden for landets jurisdiktion med streng kriminel internetlovgivning.

- P2P: En P2P-protokol implementerer normalt digital signering ved hjælp af asymmetrisk kryptering (en offentlig og en privat nøgle). Betydning, mens operatøren har den private nøgle, er det ekstremt vanskeligt (i det væsentlige umuligt) for nogen anden at udstede forskellige kommandoer til botnet. Tilsvarende gør manglen på en enkelt defineret C2-server angreb og ødelæggelse af et P2P-botnet vanskeligere end dets kolleger.

- Andre: I årenes løb har vi set botnet-operatører bruge nogle interessante kommando- og kontrolkanaler. Dem, der øjeblikkeligt kommer til at tænke på, er sociale mediekanaler, såsom Android Twitoor-botnet, der styres via Twitter, eller Mac.Backdoor.iWorm, der udnyttede Minecraft-serverlisten subreddit for at hente IP-adresser til sit netværk. Instagram er heller ikke sikkert. I 2017 brugte Turla, en cyber-spionagruppe med nære links til russisk efterretning, kommentarer til Britney Spears Instagram-fotos til at gemme placeringen af en C2-server til malware-distribution.

Zombies

Det sidste stykke af botnet-puzzle er de inficerede enheder (dvs. zombierne).

Botnet-operatører scanner målrettet efter og inficerer sårbare enheder for at udvide deres driftsstyrke. Vi listede de vigtigste anvendelser af botnet ovenfor. Alle disse funktioner kræver computerkraft. Derudover er botnet-operatører ikke altid venlige med hinanden, og tænder deres inficerede maskins strøm på hinanden.

Langt størstedelen af tiden er zombieenhedsejere uvidende om deres rolle i botnet. Til tider fungerer botnet malware imidlertid som en kanal for andre malware-varianter.

Denne ESET-video giver en dejlig forklaring på, hvordan botnets udvides:

Typer af enheder

Netværksenheder kommer online med en overraskende hastighed. Og botnets er ikke kun på jagt efter en pc eller Mac. Som du vil i det følgende afsnit, er Internet of Things-enheder lige så følsomme (hvis ikke mere) for botnet malware-varianter. Især hvis de bliver opsøgt på grund af deres rystende sikkerhed.

Hvis jeg bad mine forældre om at returnere deres helt nye smarte tv, som de kom på salg, fordi IOT er vildt usikker, gør dette mig til en god datter eller en dårlig datter?

Jeg spurgte, om det kan lytte til stemmekommandoer, de sagde ja; Jeg lavede en knitrende lyd. De sagde, vi skal tale i morgen.- Tanya Janca (@shehackspurple) 28. december 2017

Smartphones og tablets er heller ikke sikre. Android har set flere botnet i de sidste par år. Android er et let mål. Hvordan kommer malware ind på din smartphone? Hvordan kommer malware ind i din smartphone? Hvorfor ønsker malware-udbydere at inficere din smartphone med en inficeret app, og hvordan kommer malware ind i en mobilapp i første omgang? : det er open source, har flere operativsystemversioner og adskillige sårbarheder på én gang. Glæd dig ikke så hurtigt, iOS-brugere. Der har været et par malware-varianter, der er målrettet Apple-mobile enheder, skønt de normalt er begrænset til jailbroken iPhones med sikkerhedssårbarheder.

Et andet centralt botnet-enhedsmål er en sårbar router 10 måder din router er ikke så sikker som du tror 10 måder din router ikke er så sikker som du tror Her er 10 måder, din router kan udnyttes af hackere og drive-by trådløse kaprere . . Routere, der kører gammel og usikker firmware, er lette mål for botnets, og mange ejere vil ikke indse, at deres internetportal bærer en infektion. Tilsvarende undlader en simpel forbløffende mængde internetbrugere at ændre standardindstillingerne på deres routere 3 Standard adgangskoder, du skal ændre og hvorfor 3 standard adgangskoder, du skal ændre, og hvorfor adgangskoder er upraktiske, men nødvendige. Mange mennesker har en tendens til at undgå adgangskoder, hvor det er muligt, og er glade for at bruge standardindstillinger eller den samme adgangskode til alle deres konti. Denne opførsel kan gøre dine data og ... efter installationen. Ligesom IoT-enheder tillader dette malware at udbrede sig i en svimlende hastighed, med lidt modstand opfyldt i infektionen af tusinder af enheder.

At tage et Botnet ned

At tage et botnet ned er ikke en nem opgave af flere årsager. Undertiden giver botnet-arkitekturen en operatør mulighed for hurtigt at genopbygge. På andre tidspunkter er botnet simpelthen for stort til at tage ned i et fald. Størstedelen af botnet-fjernelser kræver koordinering mellem sikkerhedsforskere, regeringsorganer og andre hackere, som nogle gange er afhængige af tip eller uventede bagdøre..

Et stort problem, som sikkerhedsforskere står overfor, er den relative lethed, hvorpå copycat-operatører starter operationer ved hjælp af den samme malware.

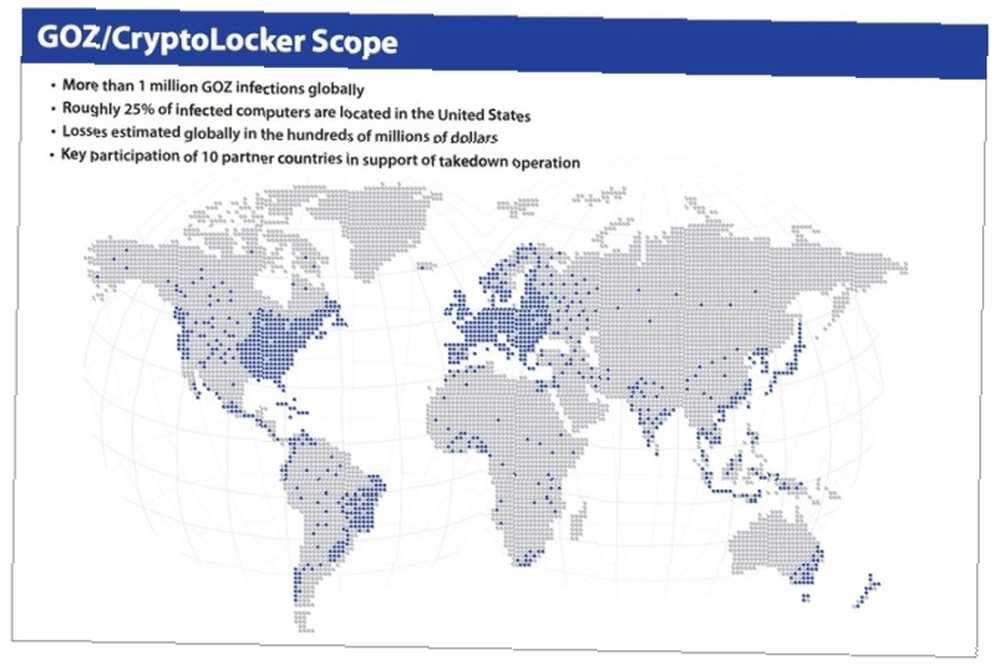

GameOver Zeus

Jeg vil bruge GameOver Zeus (GOZ) botnet som et eksempel på fjernelse. GOZ var et af de største nylige botnet, menes at have over en million inficerede enheder på sit højeste. Botnets primære anvendelse var monetær tyveri (distribuering af CryptoLocker ransomware. En historie med Ransomware: Hvor det startede og hvor det er hen. stammer fra Rusland og Østeuropa, før de udviklede sig til at blive en stadig stærkere trussel. Men hvad betyder fremtiden for ransomware?) og spam-mail og ved hjælp af en sofistikeret peer-to-peer-domæne-genererende algoritme syntes det at være ustoppeligt.

En domænegenererende algoritme gør det muligt for botnet at generere lange lister med domæner til brug som et “møde point” til botnet malware. Flere Rendezvous-point gør det næsten umuligt at stoppe spredningen, da kun operatørerne kender listen over domæner.

I 2014 tvang et team af sikkerhedsforskere, der arbejdede i samarbejde med FBI og andre internationale agenturer, endelig GameOver Zeus offline, i Operation Tovar. Det var ikke let. Efter at have bemærket domæneregistreringssekvenser, registrerede teamet omkring 150.000 domæner i de seks måneder frem til operationens start. Dette var for at blokere enhver fremtidig domæneregistrering fra botnet-operatørerne.

Dernæst gav flere internetudbydere betjeningskontrollen af GOZ's proxy-noder, der anvendes af botnetoperatørerne til at kommunikere mellem kommando- og kontrolserverne og det faktiske botnet. Elliot Peterson, FBI's førende efterforsker ved Operation Tovar, sagde: “Vi var i stand til at overbevise botterne om, at vi var gode til at tale med, men alle de jævnaldrende og proxier og supernoder kontrolleret af de onde var dårlige at tale med og skulle ignoreres.”

Botnet-ejeren Evgeniy Bogachev (online alias Slavik) indså, at nedtagningen var på plads efter en time og forsøgte at kæmpe tilbage i yderligere fire eller fem timer før “conceding” nederlag.

I efterspørgslen var forskerne i stand til at knække den berygtede CryptoLocker ransomware-kryptering og skabe gratis dekrypteringsværktøjer til ofrene. CryptoLocker er død: Sådan kan du få dine filer tilbage! CryptoLocker er død: Sådan kan du få dine filer tilbage! .

IoT Botnets er forskellige

Foranstaltningerne til at bekæmpe GameOver Zeus var omfattende, men nødvendige. Det illustrerer, at den rene kraft af et smart udformet botnet kræver en global tilgang til afhjælpning og kræver “innovative juridiske og tekniske taktikker med traditionelle retshåndhævelsesværktøjer” såvel som “stærke samarbejdsrelationer med eksperter i den private industri og kolleger i retshåndhævelse i mere end 10 lande over hele verden.”

Men ikke alle botnet er de samme. Da et botnet opfylder slutningen, lærer en anden operatør af ødelæggelsen.

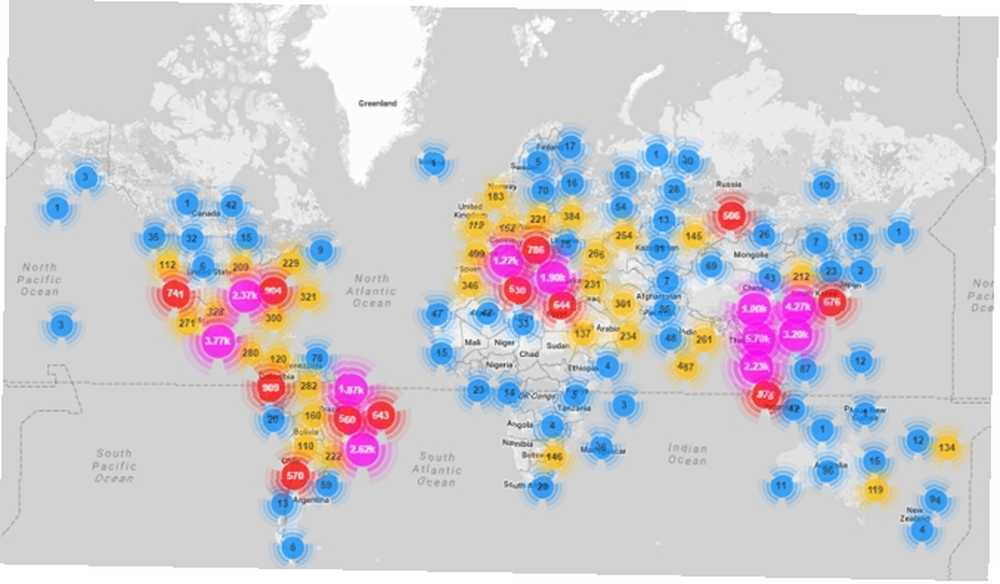

I 2016 var Mirai det største og dårligste botnet. Før det delvis fjernede, ramte Internet of Things-baserede Mirai botnet flere prominente mål. Hvorfor din Crypto-mønt ikke er så sikker som du tror, hvorfor din Crypto-mønt ikke er så sikker, som du tror, Bitcoin fortsætter med at ramme nye højder. Cryptocurrency-nykommer Ethereum truer med at eksplodere i sin egen boble. Interessen for blockchain, minedrift og cryptocurrency er til enhver tid høj. Så hvorfor er cryptocurrency-entusiaster truet? med svimlende DDoS-angreb. Et sådant angreb ramte sikkerhedsforsker Brian Krebs 'blog med 620 Gbps, hvilket til sidst tvang Krebs' DDoS-beskyttelse til at droppe ham som klient. Et andet angreb i de følgende dage ramte den franske cloud-hosting-udbyder OVH med 1,2 TB / s i det største angreb nogensinde set. Nedenstående billede illustrerer, hvor mange lande Mirai ramte.

Selvom Mirai ikke engang var tæt på at være det største botnet, der nogensinde er set, producerede det de største angreb. Mirai brugte ødelæggende brug af skårene af latterligt usikre IoT-enheder Er dit smarte hjem i fare på grund af sårbarheder på Internettet af ting? Er dit smarte hjem udsat for sårbarheder ved tingenes internet? Er Internettet af Ting sikkert? Det håber du, men en nylig undersøgelse har fremhævet, at sikkerhedsmæssige bekymringer, der blev rejst for flere år siden, endnu ikke er taget op. Dit smarte hjem kan være i fare. , ved hjælp af en liste med 62 usikre standard adgangskoder til samle enheder (admin / admin var øverst på listen, gå figur).

Sikkerhedsforsker Marcus Hutchins (alias MalwareTech) forklarer, at en del af grunden til Mirais store magt er, at størstedelen af IoT-enheder sidder der og gør intet, før de bliver anmodet om det. Det betyder, at de næsten altid er online, og næsten altid har netværksressourcer at dele. En traditionel botnetoperatør ville analysere deres spidseffektperioder og tidsangreb i overensstemmelse hermed. IoT botnets, ikke så meget.

Efterhånden som mere dårligt konfigurerede IoT-enheder kommer online, bliver chancen for udnyttelse større.

Forbliver i sikkerhed

Vi har lært om, hvad et botnet gør, hvordan de vokser og mere. Men hvordan forhindrer du din enhed i at blive en del af en? Nå, det første svar er simpelt: opdater dit system Sådan rettes Windows 10: Ofte stillede spørgsmål om en nybegynder Sådan rettes Windows 10: En begynders ofte stillede spørgsmål Brug for hjælp til Windows 10? Vi besvarer de hyppigst stillede spørgsmål om brug og konfiguration af Windows 10.. Regelmæssige opdateringer lapper sårbare huller i dit operativsystem, hvilket igen skærer mulighederne for udnyttelse.

Det andet er at downloade og opdatere et antivirusprogram og et antimalware-program også. Der er adskillige gratis antivirus suiter derude, der tilbyder fremragende beskyttelse mod lav påvirkning. Invester i et antimalware-program, ligesom Malwarebytes. Komplet guide til fjernelse af malware Den komplette guide til fjernelse af malware Malware er overalt i disse dage, og at udrydde malware fra dit system er en lang proces, der kræver vejledning. Hvis du tror, at din computer er inficeret, er dette den vejledning, du har brug for. . Et Malwarebytes Premium-abonnement sætter dig tilbage $ 24,95 for året, hvilket giver dig realtidsbeskyttelse mod malware. Værd at investere, efter min mening.

Til sidst griber du nogle ekstra browsersikkerhed. Drive-by exploit-kits er gener, men de kan let undgås, når du bruger en script-blokerende udvidelse som uBlock Origin.

Var din computer en del af et botnet? Hvordan var du klar over det? Fandt du ud af, hvilken infektion der brugte din enhed? Fortæl os dine oplevelser nedenfor!