Owen Little

0

1924

251

Udtrykket DDoS fløjter forbi, når cyberaktivisme stiger hovedet massivt. Denne form for angreb giver internationale overskrifter på grund af flere grunde. De spørgsmål, der starter med disse DDoS-angreb, er ofte kontroversielle eller meget politiske. Da et stort antal regelmæssige brugere er påvirket af angrebene, er det et problem, der spiller med folket.

Udtrykket DDoS fløjter forbi, når cyberaktivisme stiger hovedet massivt. Denne form for angreb giver internationale overskrifter på grund af flere grunde. De spørgsmål, der starter med disse DDoS-angreb, er ofte kontroversielle eller meget politiske. Da et stort antal regelmæssige brugere er påvirket af angrebene, er det et problem, der spiller med folket.

Det vigtigste er måske, at mange mennesker ikke ved, hvad der udgør et DDoS-angreb. På trods af sin stigende frekvens, når man ser på papirets overskrifter, kan DDoS-angreb være alt fra digital hærværk til fuldt udbygget cyberterrorisme.

Så hvad indebærer et DDoS-angreb eller distribueret afslag på tjeneste-angreb? Hvordan fungerer det, og hvordan påvirker det det tilsigtede mål og dets brugere? Dette er vigtige spørgsmål, og det er det, vi vil fokusere på i dette tilfælde af MakeUseOf forklarer.

Nægtelse af tjeneste

Før vi tackle problemet med DDoS, eller Distribueret denial of Service-angreb, lad os se på den større gruppe af Nægtelse af tjeneste (DoS) problemer.

Denial of Service er et bredt anliggende. Kort sagt oplever et websted DoS-problemer, når det ikke længere er i stand til at servicere dets regelmæssige brugere. Når for mange mennesker strømmer til Twitter, dukker Fail Whale op, hvilket indikerer, at webstedet har nået og passeret maksimal kapacitet. I det væsentlige oplever Twitter DoS.

Det meste af tiden indledes disse problemer uden ondsindet forsæt. Et stort websted linker til et lille websted, som ikke er bygget til det samme niveau af trafik.

En angreb på afslag på service angiver derefter ondsindet intention. Angriberen bruger en indsats på at indlede DoS-problemer. De teknikker, der anvendes her, varierer meget - et DoS-angreb refererer til det tilsigtede resultat af angrebet, ikke den måde, det udføres på. Generelt kan det ved at tilbringe systemets ressourcer gøre systemet utilgængeligt for dets almindelige brugere, i sidste ende endda gå ned i systemet og nedlægge det helt.

Distribuerede (DDoS) angreb

Forskellen mellem Distribueret afslag på service (DDoS) og regelmæssige DoS-angreb er angrebsomfanget. Hvor en DoS udføres af en enkelt angriberen ved hjælp af et enkelt system, udføres et Distribueret angreb på tværs af flere angrebssystemer.

Frivilligt deltagende agenter

Nogle gange deltager flere angribere, som hver villigt deltager i angrebet. Software, der bruges til stresstestsystemer, eller software, der er specifikt designet til at ødelægge ødelæggelse, er installeret på hvert system. For at angrebet skal fungere, skal det koordineres. Koordineret gennem IRC-chatrum, fora eller endda Twitter-feeds kaster angriberne sig en masse på et enkelt mål og prøver at oversvømme det med aktivitet for at forstyrre brugen eller nedbrud i systemet.

Da PayPal, Visa og MasterCard begyndte at boykotte WikiLeaks i slutningen af 2010, gennemførte WikiLeaks-tilhængere et koordineret DDoS, hvor de midlertidigt fjernede hjemmesiden for flere websteder. Lignende angreb har målrettet andre banker og endda nationale sikkerhedsagenturer.

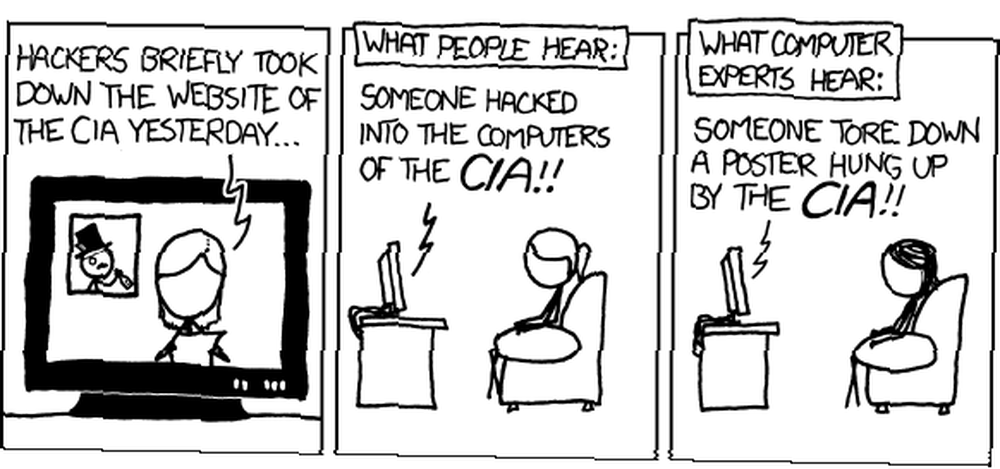

Det, der er vigtigt at huske her, er, at webstedets butiksflade er oversvømmet og styrtet, hvorimod bankens og sikkerhedsbureauer 'interne netværk normalt ikke er berørt, som forklaret i XKCD comic 932, vist ovenfor.

Zombie Systems Or Botnets

Et distribueret benægtelse af tjeneste-angreb kræver flere angrebssystemer. Det kræver normalt ikke flere angribere. Ofte udføres storskalaangreb ikke gennem angriberenes egen computer, men gennem et stort antal inficerede zombiesystemer. Angribere kan misbruge en sårbarhed på nul dage. Hvad er en sårbarhed ved nul dag? [MakeUseOf Explains] Hvad er en sårbarhed med nul dag? [MakeUseOf Explains] og brug en orm eller en trojan hest Hvad er en sårbarhed med nul dag? [MakeUseOf Explains] Hvad er en sårbarhed med nul dag? [MakeUseOf Explains] for at få kontrol over et stort antal kompromitterede systemer. Angriberen bruger derefter disse inficerede systemer til at montere et angreb mod sit mål. Inficerede systemer, der bruges på denne måde, kaldes ofte bots eller zombiesystemer. En samling af bots kaldes a botnet.

Selvom det websted, der er målrettet mod DDoS-angrebet, normalt fremstilles som det eneste offer, påvirkes brugere med inficerede systemer, der er en del af botnet, på lignende måde. Deres computere bruges ikke kun i ulovlige angreb, deres computer- og internetforbindelses ressourcer forbruges af botnet.

Angrebstyper

Som nævnt før angiver et DDoS-angreb kun intentionen med angrebet - at frarøve et system af dets ressourcer og gøre det ude af stand til at udføre sin tilsigtede service. Der er flere måder at nå dette mål på. Angriberen kan svæve systemets ressourcer eller endda skubbe systemet over randen og få det til at gå ned. I alvorlige tilfælde angreb et Permanent Denial of Service (PDoS) angreb, også kendt som phlashing, skaber så meget ødelæggelse på sit mål, at hardwarekomponenter skal udskiftes helt, før de er i stand til at genoptage normal drift.

Vi ser på to vigtige angrebsmetoder. Denne liste er på ingen måde omfattende. En større liste findes på Wikipedia's DoS-artikel.

ICMP Flood

ICMP (eller Internet Control Message Protocol, men det er mindre vigtigt) er en integreret del af Internetprotokollen. Et ICMP-oversvømmelsesangreb udføres ved at bombardere et netværk med netværkspakker, bruge ressourcer op og nedbrud. En type angreb er en Ping Flood, et simpelt DoS-angreb, hvor angriberen effektivt overvælder sit mål med 'ping'-pakker. Ideen her er, at angriberenes båndbredde er større end dens mål.

Et Smurf-angreb er en smartere måde at oversvømme ICMP på. Nogle netværk lader netværksklienter sende meddelelser til alle andre klienter ved at sende dem til en enkelt udsendelsesadresse. Et Smurf-angreb er målrettet mod denne udsendelsesadresse og får dens pakker til at se ud som om de kom inden for målet. Målet udsender disse pakker til alle netværksklienter og tjener effektivt som en forstærker til angrebet.

(S) SYN Flood

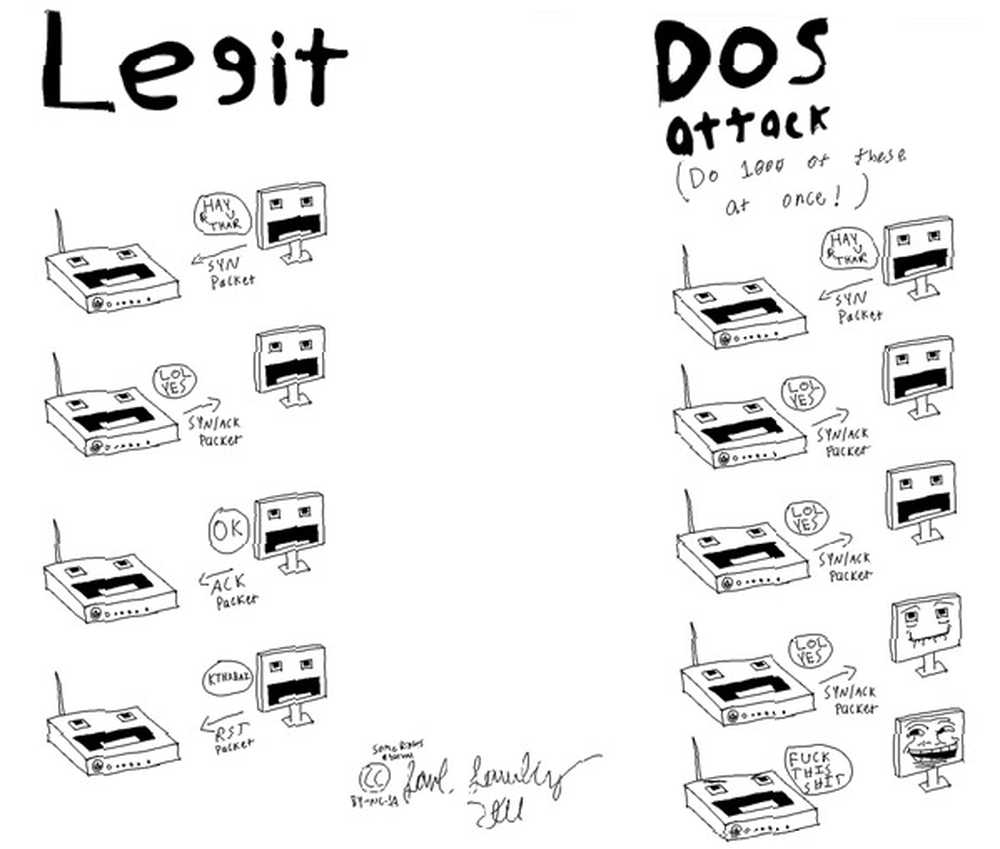

A (S) SYN Flood er afhængig af de væsentlige driftsprincipper for netværkskommunikation. Under normale operationer starter en klient kommunikation ved at sende serveren en TCP / SYN-pakke, hvilket i det væsentlige fortæller den server, den ønsker at kommunikere. Når serveren modtager pakken, opretter en forbindelse til at kommunikere med klienten og sender bekræftelse og en henvisning til kommunikationskanalen tilbage.

Klienten sender en bekræftelse tilbage og starter sin kommunikation med serveren. Hvis klienten imidlertid ikke svarer med den anden bekræftelse, antager serveren, at den ikke ankom korrekt (som sker med rimelighed ofte) og sender den igen.

A (S) SYN Flood misbruger denne mekaniker ved at sende utallige TCP / SYN-pakker (hver med en anden, falsk oprindelse specificeret). Hver pakke beder serveren om at oprette en forbindelse og fortsætte med at sende kvitteringer. Inden længe har serveren brugt sine egne ressourcer med halvåbne forbindelser. Dette princip illustreres i tegneserien ovenfor, tegnet og udgivet af Redditor verisimilarity.

Som forklaret ovenfor er DDoS-angreb forskellige, men har et enestående formål: (midlertidigt) at forhindre autentiske brugere i at bruge målsystemet. Er dette enig med dine oprindelige ideer om DDoS-angreb? Fortæl os det i kommentarfeltet.

Billedkredit: Shutterstock