Michael Fisher

0

1592

63

Internet-privatliv. Anonymitet var en af de største funktioner på Internettet i sin ungdom (eller en af dets værste funktioner, afhængigt af hvem du spørger). At bortse fra de slags problemer, der springer ud af anonym interaktion, såsom manglen på konsekvenser, privatlivets fred og anonymitet, er vigtigt for at forhindre nogle alvorlige forbrydelser, såsom identitetstyveri.

Internet-privatliv. Anonymitet var en af de største funktioner på Internettet i sin ungdom (eller en af dets værste funktioner, afhængigt af hvem du spørger). At bortse fra de slags problemer, der springer ud af anonym interaktion, såsom manglen på konsekvenser, privatlivets fred og anonymitet, er vigtigt for at forhindre nogle alvorlige forbrydelser, såsom identitetstyveri.

Og når emner, der er relateret til Internet-privatliv, dukker op, hører du ofte om “privat browsing” og “proxy-servere” og sådan. Men ærligt er Internettet aldrig virkelig anonym. For det meste kan dine aktiviteter spores tilbage til dig; den eneste forskel er hvordan svært det er at spore dine handlinger tilbage til dig. Det er her “løg dirigering” kommer i.

Grundlæggende om løgrutning

En måde at forstå løgdirigering er at starte med konceptet proxyservere Få adgang til blokerede websteder ved hjælp af proxyservere Få adgang til blokerede websteder ved hjælp af proxyservere. En proxyserver er en server, der videresender din forbindelse gennem den server, der dybest set tilføjer et trin i stien til dine datapakker. Hvis nogen spores din IP-adresse, vil de se den som proxyserverens IP-adresse i stedet for din hjemmeadresse.

Men proxyservere er ikke nøjagtigt anonyme. De fører logfiler over al den trafik, der passerer, hvilket betyder, at de faktisk kan pege tilbage til dig, hvis det er nødvendigt. I de fleste aktiviteter er proxyserveren fin, selvom den tilføjer en smule forsinkelse til din forbindelse. Din anonymitet ville dog ikke være beskyttet fuldstændigt, hvis din proxy-service blev ramt af en stævning for dine IP-oplysninger.

Onion routing er som en avanceret form for proxy routing. I stedet for at dirigere gennem en enkelt ubeskyttet server bruger den et netværk af noder, der konstant krypterer dine datapakker Forbliv sikre og private med disse 5 krypterings-tilføjelser [Firefox] Forbliv sikre og private med disse 5 krypterings-tilføjelser [Firefox] -cifere er blevet brugt gennem historien til at opretholde hemmeligholdelse og sikkerhed for følsomme stykke data. I stedet for at lade vigtige oplysninger være ude og åbne for alle til læsning, holdt disse cifre viden… på hvert trin. Kun i slutningen af dette “lænke” af løgknudepunkter dekrypteres dine data og sendes til den endelige destination. Faktisk kun dette “forlade knudepunkt” har magten til at dekryptere din meddelelse, så ingen andre noder kan endda se, hvad du sender.

På grund af de flere krypteringslag, der ikke så tilfældigt ligner lagene i en løg, er det ekstremt vanskeligt at spore dine oplysninger tilbage til dig som kilde, når du bruger løgrutning.

Et simpelt eksempel

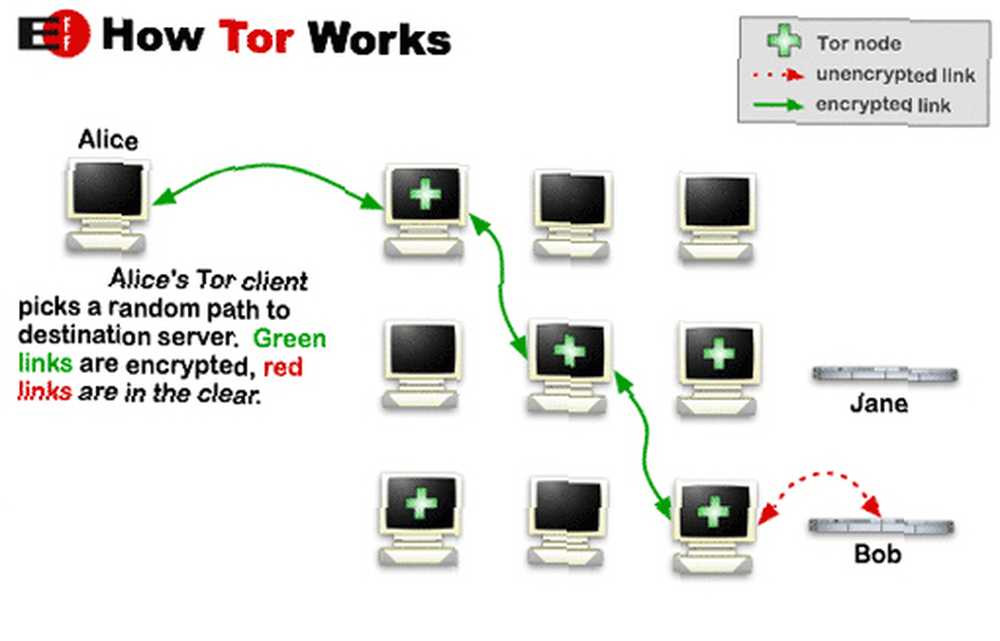

Har du nogensinde hørt om Tor? Det er et sikkert netværk, der bruger løgrutning til at holde al din aktivitet så krypteret og skjult som muligt. Vidste du, at Tor faktisk står for “løg routeren”? Hvis dette navn lød underligt for dig før, ved du nu, hvorfor det hedder, hvad det er.

Uanset hvad, her er et eksempel, der bruger Tor til at hjælpe dig med at visualisere processen med løg routing lidt bedre. Dette abstrakte eksempel, der tager dig med på en datapakkes rejse gennem Tor's løgrutning.

- Din computer har en onion routing-klient installeret, som i dette tilfælde er Tor. Denne klient krypterer alle datapakker sendt fra din computer (Alice).

- Din computer sender en datapakke til Node A.

- Knude A krypterer din allerede krypterede datapakke og sender den til knudepunkt B.

- Knude B krypterer din allerede krypterede datapakke og sender den til knudepunkt C.

- Denne cyklus fortsætter, indtil datapakken når Node Z, som er “forlade knudepunkt.”

- Node Z dekrypterer alle lagene med kryptering på din datapakke og sender den til sidst til destinationen (Bob). Destination mener, at din datapakke stammer fra Node Z, ikke dig.

- Når data sendes tilbage til dig, vendes kæden, idet Node Z bliver den første knude, og din computer er exit-noden.

Som du kan se, gør de flere krypteringslag det virkelig svært at bryde ind i dine datapakker. Det er som et hvælv i et hvælv i et hvælv - selvom du bryder ind i et, skal du stadig bryde ind i alt det andet.

Hvordan du kan drage fordel af løgrutning

En måde at bruge et løgnetværksnetværk på er at opsætte dit websted inden for netværket for at holde det hemmeligt fra nysgerrige øjne. For eksempel kan du gøre dette på Tor for at gøre det, så kun Tor-netværksbrugere kan se og få adgang til dit websted. Nogle mennesker bruger måske denne mulighed til mørke og uærlige formål, men der er også legitime grunde til at skjule dit websted på et krypteret netværk.

Hvis du er interesseret, kan du tjekke Chris 's tutorial om oprettelse af et anonymt Tor-site Sådan opretter du et skjult servicetårsted til opsætning af et anonymt websted eller server er et anonymt, sikkert netværk, der giver enhver adgang til websteder med anonymitet. Folk bruger normalt Tor for at få adgang til normale websteder, men det behøver de ikke. Hvis du vil oprette din egen ... .

Men for det meste bruges Tor til at bevare din anonymitet på det almindelige internet, som alle andre bruger. Vil du ikke, at store virksomheder som Amazon, Google og Microsoft skal vide alt om dine browsingvaner? Opret derefter en Tor-klient, hvordan Tor-projektet kan hjælpe dig med at beskytte dit eget online privatliv. Hvordan Tor-projektet kan hjælpe dig med at beskytte dit eget online-privatlivets fred har været et konstant problem med stort set alle større websteder, du besøger i dag, især dem, der håndterer personlige oplysninger regelmæssigt. Selvom de fleste sikkerhedsindsats i øjeblikket er rettet mod ... og begynder at skjule din aktivitet nu. Så vidt jeg ved, er det den sikreste og mest effektive måde at holde sig bundet til Internettet, mens man fjerner mange privatlivspolitiske problemer.

Konklusion

Takeaway? Bare tag det ind i dit hoved, at Internettet ikke er det anonyme gratis for alle, som det engang havde omdømme for at være. Takket være fremskridt inden for teknologi og loggingsmetoder kan de fleste handlinger spores tilbage til den rette agent. For ikke at sige, at løg dirigering er fjolsikkert, fordi alle former for sikkerhed kan krakkes, men mængden af indsats, der kræves for at knække løg routing er nok til at sige, at det er en effektiv anonymizer.

Hvis du er en stor privatlivsfreak, skal du undersøge Tor-netværket.

Billedkreditter: Faktisk løg via Shutterstock, People Network via Shutterstock, sikkert websted via Shutterstock