Brian Curtis

0

4999

954

Du kan installere branchens stærkeste og dyreste firewall Hvordan fungerer en firewall? [MakeUseOf Explains] Hvordan fungerer en firewall? [MakeUseOf Explains] Der er tre stykker software, der efter min mening udgør rygraden i en anstændig sikkerhedsopsætning på din hjemme-pc. Dette er anti-virus, firewall og password manager. Af disse er ... Du kan uddanne medarbejdere om grundlæggende sikkerhedsprocedurer og vigtigheden af at vælge stærke adgangskoder Sådan opretter du stærke adgangskoder, som du nemt kan huske, hvordan du opretter stærke adgangskoder, som du nemt kan huske. Du kan endda låse serverrummet - men hvordan beskytter du et firma mod truslen om socialt tekniske angreb?

Du kan installere branchens stærkeste og dyreste firewall Hvordan fungerer en firewall? [MakeUseOf Explains] Hvordan fungerer en firewall? [MakeUseOf Explains] Der er tre stykker software, der efter min mening udgør rygraden i en anstændig sikkerhedsopsætning på din hjemme-pc. Dette er anti-virus, firewall og password manager. Af disse er ... Du kan uddanne medarbejdere om grundlæggende sikkerhedsprocedurer og vigtigheden af at vælge stærke adgangskoder Sådan opretter du stærke adgangskoder, som du nemt kan huske, hvordan du opretter stærke adgangskoder, som du nemt kan huske. Du kan endda låse serverrummet - men hvordan beskytter du et firma mod truslen om socialt tekniske angreb?

Fra et socialt ingeniørperspektiv er medarbejderne det svage led i kæden af sikkerhedsforanstaltninger Få en sikkerhedsmakeover til dit WordPress-sted med WebsiteDefender Få en sikkerhedsmakeover til dit WordPress-websted med WebsiteDefender Med Wordpress-popularitet, der stadig stiger, har sikkerhedsspørgsmål aldrig været mere relevante - men bortset fra blot at holde sig opdateret, hvordan kan en nybegynder eller en gennemsnitlig bruger være på toppen af tingene? Vil du endda ... på plads. Mennesker er ikke kun modtagelige for grundlæggende menneskelige fejl, men også målrettede angreb fra enkeltpersoner i håb om at overbevise dem om at opgive følsomme oplysninger. I dag skal vi udforske nogle af de sociale teknikker, der bruges til at vildlede og bedragere.

Grundlæggende om social teknik

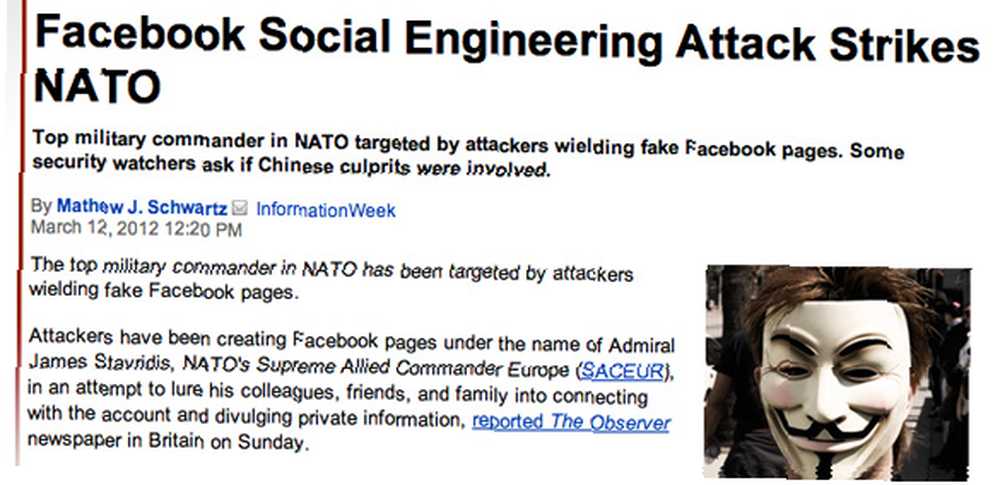

Social engineering er handlingen med at manipulere en person til at få adgang eller følsomme data ved at bytte på grundlæggende menneskelig psykologi. Forskellen mellem social engineering angreb og for eksempel en hacker, der forsøger at få adgang til et websted, er valget af anvendte værktøjer. En hacker kan muligvis kigge efter en svaghed i sikkerhedssoftware eller en sårbarhed på serveren, mens en socialingeniør vil bruge sociale teknikker, der tvinger offeret til frit at give væk information eller adgang.

Disse taktikker er ikke noget nyt og har eksisteret, så længe folk besluttede at bedrag af hinanden var en acceptabel måde at tjene til livets ophold. Nu hvor samfundet har udviklet sig til at stole på den øjeblikkelige karakter af internettet og on-demand-information, bliver flere mennesker end nogensinde udsat for socialtekniske angreb i stor skala.

Meget af tiden vil angriberen ikke møde hans eller hendes offer ansigt til ansigt, men i stedet stole på e-mail, IM og telefonopkald for at udføre angrebet. Der er forskellige teknikker, der i vid udstrækning betragtes som socialtekniske angreb, så lad os se nærmere på dem mere detaljeret.

Social engineering teknikker forklaret

Phishing

Langt en af de bedre kendte teknikker takket være opmærksomhed fra e-mailudbydere som Google og Yahoo, er phishing et ret grundlæggende og meget brugt eksempel på social engineering.

Hyppigt udført via e-mail er denne teknik en type svindel, der involverer at overbevise offeret om, at du legitimt anmoder om følsomme oplysninger. En af de mest almindelige typer phishing-angreb involverer anmodning om ofre “verificere” deres bankkonto eller PayPal-oplysninger Sådan opbevares din Paypal-konto sikkert mod hackere Sådan opbevares din Paypal-konto sikkert mod hackere for at undgå, at deres konti er suspenderet. Angriberen, eller phisher, vil ofte købe et domæne, der er designet til at efterligne en officiel ressource, og uoverensstemmelser i URL-adressen giver ofte spillet væk.

Online phishing bliver lettere at se og rapportere takket være filtreringsteknikker, der bruges af e-mail-udbydere. Det er også god praksis at aldrig videregive følsomme eller økonomiske oplysninger via e-mail - ingen legitim organisation vil nogensinde anmode om at gøre det - og at dobbeltkontrollere webadresser for legitimitet, før du indtaster vigtige legitimationsoplysninger.

Telefonteknikker eller “vishing”

Interaktiv stemmesvar (IVR) eller vishing (stemmefishing) involverer anvendelse af lignende teknikker som beskrevet ovenfor via en telefon eller en VoIP-interface. Der er en række forskellige vishing-teknikker, og de er:

- Direkte kalder offeret ved hjælp af en automatiseret “dit kreditkort er stjålet” eller “hastende handling er påkrævet” svindel og derefter anmode om “sikkerhedsverifikation” for at gendanne normal adgang til kontoen.

- E-mailer offeret, instruerer dem om derefter at ringe til et telefonnummer og verificere kontooplysninger, inden der gives adgang.

- Brug af interaktive telefonteknikker af faux eller direkte menneskelig interaktion til at udtrække information, f.eks. “tryk på 1 for ... ” eller “indtast dit kreditkortnummer efter bip”.

- Ringer til offeret, overbeviser dem om en sikkerhedstrussel på deres computer og instruerer dem til at købe eller installere software (ofte malware eller software til fjernt skrivebord) for at løse problemet.

Jeg har personligt været på den modtagende ende af softwaretelefonsvindel, og selvom jeg ikke faldt for noget, ville jeg ikke blive overrasket, hvis nogen gjorde det takket være den skræmmetaktik, der blev anvendt. Mit møde involverede a “Microsoft-medarbejder” og nogle vira, der ikke eksisterede. Du kan læse alt om det her Cold Calling Computer Technicians: Don't Fall for a Scam Like This [Scam Alert!] Cold Calling Computer Technicians: Don't Fall for a Scam Like This [Scam Alert!] Du har sikkert hørt udtrykket "bedrager ikke en svindler", men jeg har altid været begejstret for "ikke bedrager en teknisk forfatter" selv. Jeg siger ikke, at vi er ufejlbarlige, men hvis din fidus involverer internettet, en Windows ... .

baiting

Denne særlige teknik indgår i en af menneskehedens største svagheder - nysgerrighed. Ved bevidst at forlade fysiske medier - det være sig en diskette (usandsynligt i disse dage), optiske medier eller (mest almindeligt) en USB-stick et sted, hvor det sandsynligvis vil blive opdaget, svindleren bare læner sig tilbage og venter, indtil nogen bruger brug af enheden.

Mange pc'er “autorun” USB-enheder, så når malware såsom trojanere eller keyloggers er bundtet på USB, er det muligt for en maskine at blive inficeret uden, at offeret engang ved. Svindlere klæder ofte sådanne enheder med officielle logoer eller etiketter, der kan vække interesse for potentielle ofre.

pretexting

Denne teknik involverer at overbevise offeret til at opgive information ved hjælp af et opfundet scenario. Scenariet stammer normalt fra oplysninger indsamlet om offeret for at overbevise dem om, at svindleren faktisk er en autoritativ eller officiel figur.

Afhængig af hvilke oplysninger svindleren er efter, kan påskudet involvere grundlæggende personlige oplysninger som en hjemmeadresse eller fødselsdato, til mere specifikke oplysninger som transaktionsbeløb på en bankkonto eller gebyrer på en regning.

tailgating

En af de få teknikker, der er anført her, hvor svindleren er fysisk involveret i angrebet, beskriver tailgating praksis med at få adgang til et begrænset område uden tilladelse ved at følge en anden (legitim) medarbejder ind i området. For mange svindlere fjerner dette behovet for at erhverve adgangskort eller nøgler og udgør et potentielt alvorligt brud på sikkerheden for det involverede firma.

Denne særlige taktik kaster sig ud for almindelig høflighed, såsom handlingen med at holde en dør for nogen og er blevet et sådant problem, at mange arbejdspladser har taget for at tackle problemet head-on med meddelelser om indgange, ligesom den meddelelse, Apple har brugt på billedet ovenfor.

Andre teknikker

Der er et par andre teknikker, der er forbundet med social engineering, såsom noget for noget “noget for noget” teknik, der ofte bruges mod kontormedarbejdere. Quid pro quo involverer en angriber, der for eksempel poserer som en teknisk supportmedarbejder, der returnerer et opkald. Angriberen holder “ringer tilbage” indtil han eller hun finder nogen i ægte behov for støtte, tilbyder det, men samtidig udtrækker anden information eller peger offeret for skadelige software-downloads.

En anden social engineering teknik er kendt som “afledningstyveri” og er ikke rigtig forbundet med computere, internettet eller telefonfishing. I stedet er det en almindelig teknik, der bruges til at overbevise legitime kurerer til at tro, at en levering skal modtages andre steder.

Konklusion

Hvis du har mistanke om, at en person forsøger at dyppe dig med en social engineering svindel, skal du underrette myndighederne og (hvis relevant) din arbejdsgiver. Teknikker er ikke begrænset til det, der er nævnt i denne artikel - nye svindel og tricks er udtænkt hele tiden - så hold dig på vagt, sæt spørgsmålstegn ved alt og bliv ikke offer for en bedrager.

Det bedste forsvar mod disse angreb er viden - så informer dine venner og familie om, at folk kan og vil bruge disse taktikker mod dig.

Har du haft nogen run-ins med sociale ingeniører? Har din virksomhed uddannet arbejdsstyrken om farerne ved social teknik? Tilføj dine tanker og spørgsmål i kommentarerne nedenfor.

Billedkreditter: Ulv i fåretøj (Shutterstock), NetQoS Symposium USB Stick (Michael Coté), Papirfreser (Sh4rp_i)