Michael Fisher

0

1238

26

Der sker hacks. Det ser ud til, at det er næsten hver måned, at nogle store firmaer afdækker deres computersikkerhed, og lader hackere melde sig med data om millioner af brugere. Målbekræftelse op til 40 millioner amerikanske kunder. Kreditkort. Potentielt hacket. Mål. Bekræfter op til 40 millioner amerikanske kunder. Kreditkort potentielt Hacked Target har netop bekræftet, at et hack kunne have kompromitteret kreditkortoplysningerne for op til 40 millioner kunder, der har handlet i sine amerikanske butikker mellem 27. november og 15. december 2013. Men hvad sker der, når det ikke er et selskab, men den amerikanske regering?

I flere uger er nyheden fra Office of Personal Management (OPM) blevet stadigt værre. OPM, et lidt diskuteret regeringskontor, der gemmer poster på medarbejdere, har været genstand for et hack med virkelig historiske proportioner.

De nøjagtige numre har været udfordrende at få fat på. Da hacket først blev annonceret, blev efterforskere forsikret om, at overtrædelsen straks blev opdaget ved hjælp af regeringens EINSTEIN-interne sikkerhedsprogram, og det påvirkede optegnelserne for omkring fire millioner ansatte.

Siden da er det blevet klart, at hacket blev opdaget ved et uheld, længe efter det skete - og det faktiske antal, der berøres, er mere end 21 millioner.

Desværre kan computersikkerhed have en tendens til at være forvirrende og tør. På trods af al indberetning har mange af jer stadig ikke en god forståelse af, hvad der blev taget, hvordan det skete, eller hvordan det påvirker dig. Jeg vil gøre en indsats for at nedbryde det og besvare nogle grundlæggende spørgsmål om spørgsmålet.

Hvordan skete hacket?

Der har været tegn på, at denne slags ting sandsynligvis var i et stykke tid. Snowden lækker helten eller skurken? NSA modererer sin holdning til Snowden Hero eller skurk? NSA modererer sin holdning til Snowden Whistleblower Edward Snowden og NSA's John DeLong dukkede op på tidsplanen for et symposium. Mens der ikke var nogen debat, ser det ud til, at NSA ikke længere maler Snowden som en forræder. Hvad er ændret? afslørede, hvor dårlig føderal computersikkerhed kan være, også inden for den teoretisk ekspert NSA. Situationen på OPM var endnu værre. Åben havde ingen sikkerhedsmedarbejdere overhovedet indtil 2013. De blev gentagne gange blevet advaret om, at deres sikkerhedspraksis var sårbar over for indtrængen Værre end hjertet? Mød ShellShock: En ny sikkerhedstrussel for OS X og Linux værre end hjertefuld? Mød ShellShock: En ny sikkerhedstrussel til OS X og Linux .

Billedet af inkompetence afsluttes med rapporter om, at indtrængen blev opdaget i løbet af en salg præsentation af et firma kaldet CyTech Services, der fandt malware, mens de demonstrerede deres sikkerhedsscanningsværktøj. Det er ikke klart, hvor længe hackere havde adgang til systemet, men 'år' er en plausibel gæt.

Desværre er dette langt fra en isoleret hændelse blandt regeringsorganer, og det burde ikke overraske dig. Se på incitamenterne: hvis Target er hacket, mister de millioner af dollars i retssager og mistede salg. Virksomheden får et hit, og deres konkurrenter spiser markedsandel. Hvis et regeringskontor begår den samme fejl, sker der faktisk meget lidt. De fyrer et par offerlam og forsøger at se højtidelige under høringerne og vente et par uger på den 24-timers nyhedscyklus for at blive distraheret af noget skinnende.

Der er meget lidt praktisk incitament til at ændre, og der er meget få love om cybersikkerhed. Af de få love, der er (som FISMA, den føderale lov om informationssikkerhedsstyring), følges de fleste ikke nøje. Cirka 75% af OPM's computersystemer overholdt ikke denne lov.

Dette er en situation, der er dårlig og bliver værre. Regeringens ansvarlighedskontor rapporterede i april, at antallet af sikkerhedsovertrædelser hos føderale agenturer steg langt fra 5.500 i 2006 til mere end 67.000 i 2014. I et interview med Re / code siger Gregy Wilshusen, forfatteren af rapporten, at dette skyldes, at agenturer har ofte ødelæggende mangler i deres interne sikkerhedsprocedurer, og løser ofte ikke sårbarheder, når de er afsløret.

“Når vi evaluerer disse agenturer, finder vi ofte, at deres interne testprocedurer kun involverer andet end at interviewe de involverede personer og ikke teste systemerne selv […] Vi konstaterede konstant, at sårbarheder, som vi identificerer som en del af vores test- og revisionsprocedurer, ikke er bliver fundet eller fikset af agenturerne, fordi de har utilstrækkelige eller ufuldstændige testprocedurer.”

Hvad blev taget?

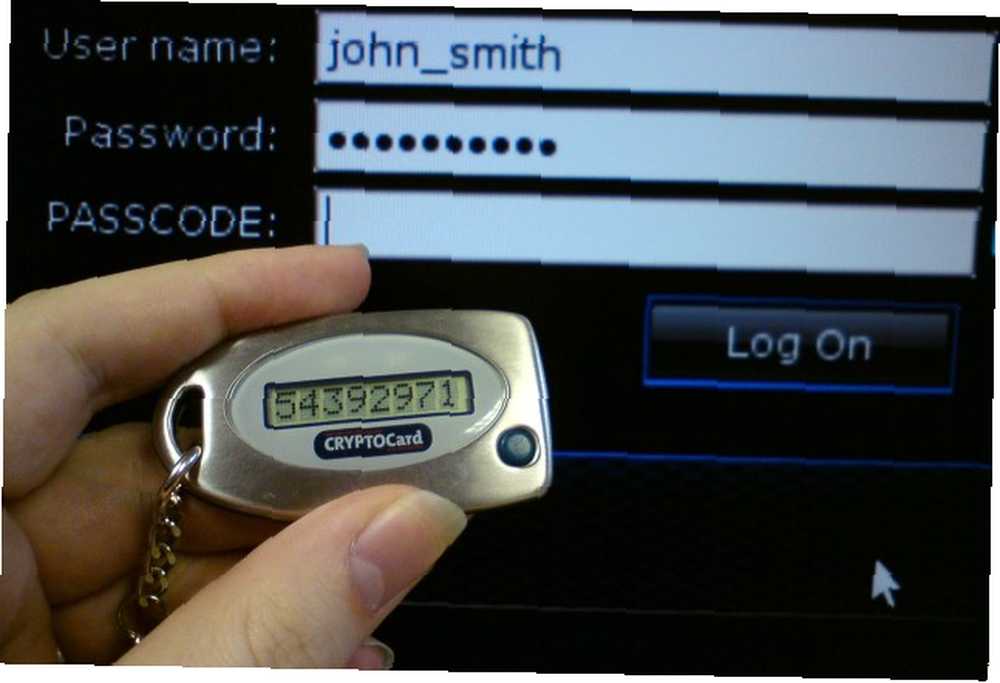

Et andet forvirringspunkt har at gøre med arten af de oplysninger hackerne havde adgang til. Sandheden er, at den er temmelig forskelligartet, fordi der var adgang til flere databaser. Oplysningerne inkluderer socialsikringsnumre for næsten alle - som udgør en enorm trussel om identitetstyveri alene. Det inkluderer også 1,1 millioner fingeraftryksregistre, som bringer ethvert system, der er afhængig af biometri, i fare.

Blandt de stjålne optegnelser var der mest alarmerende millioner af rapporter, der blev opnået under baggrundskontrol og applikationer med sikkerhedsklarering. Jeg har deltaget i en række baggrundskontroller, da et alarmerende antal af mine gamle college-venner nu arbejder for den amerikanske føderale regering. Disse baggrundskontrol graver dybt. De taler med din familie, dine venner og dine værelseskammerater for at verificere hele din biografi. De leder efter antydninger til illoyalitet eller involvering med en fremmed magt såvel som alt, hvad der muligvis kan bruges til at afprese dig: afhængighed, utroskab, spil, hemmelig homoseksualitet, den slags ting.

Med andre ord, hvis du ønsker at afpresse en føderal medarbejder, er dette stort set en drøm. Baggrundskontrolsystemet er lukket ned i kølvandet på hacket, og det er ikke klart, hvornår det vil være i drift igen.

Der er også den større bekymring for, at angriberen havde adgang til disse systemer i lang tid.

Hvem er berørt?

Enogtyve millioner er et stort antal. Udvalget af dem, der direkte berørte, spænder over nuværende og tidligere føderale ansatte samt dem, der ansøgte om en sikkerhedsafklaring og blev afvist. Indirekte kan nogen tæt på en føderal medarbejder (tror familie, ægtefæller og venner) blive påvirket, hvis deres oplysninger blev noteret i baggrundskontrollen.

Hvis du tror, du kan blive påvirket af dette, tilbyder OPM nogle basale ressourcer til beskyttelse af identitetstyveri i kølvandet på hændelsen. Hvis du er blandt dem, der er direkte kompromitteret, skal du få en e-mail, da OPM viser nøjagtigt, hvem der var berørt.

Disse beskyttelser tegner imidlertid kun for identitetstyveri og andre forholdsvis basale angreb ved hjælp af dataene. For mere subtile ting, såsom afpresning, er der en grænse for, hvad regeringen kan gøre. Beskyttelsen mangler kun 18 måneder - en patienthacker kunne let sidde på informationen så længe.

Hvad bruges dataene til?

Endelig har vi spørgsmålet om en million dollar. Hvem tog dataene, og hvad planlægger de at gøre med det? Svaret er, at vi desværre ikke rigtig ved det. Efterforskere har peget fingrene mod Kina, men vi har ikke set nogen konkrete beviser frigivet for at bakke op om dette. Selv da er det ikke klart, om vi taler om kinesiske freelancere, den kinesiske regering eller noget derimellem.

Så uden at kende angriberen eller deres motiver, hvad kunne være færdig med disse data?

Lige uden for flagermus, præsenterer nogle åbenlyse muligheder sig selv. Socialsikkerhedsnumre ændres ikke let, og hver enkelt kan bruges til et potentielt rentabelt identitetstyveri. At sælge disse for et par dollars hver, med tiden, kan netto en sund ni-cifret lønningsdag. Hvad motiverer folk til at hacke computere? Tip: Penge Hvad motiverer folk til at hacke computere? Tip: Penge Kriminelle kan bruge teknologi til at tjene penge. Du ved det. Men du vil blive overrasket over, hvor geniale de kan være, fra at hacking og videresælge servere til at konfigurere dem som lukrative Bitcoin-minearbejdere. for hackerne med næsten ingen indsats.

Så er der svagere indstillinger. Lad os sige, at du er en fremmed magt, og at du kommer i kontakt med disse oplysninger. Alt hvad du skal gøre er at finde en føderal medarbejder med adgang til et kritisk system, som du har noget snavs på via hacket. Måske er den første villig til at lade deres utroskab / afhængighed / seksualitet blive offentlig for at beskytte deres land. Men du har det millioner af mulige mål. Før eller senere vil du løbe tør for patrioter. Dette er den reelle trussel fra et nationalt sikkerhedsmæssigt perspektiv - selvom selv en freelance-hacker kunne bruge dette til at udpresse penge eller favoriserer fra millioner af uskyldige mennesker.

Sikkerhedsekspert Bruce Schneier (som vi talte med om spørgsmål om privatliv og tillid Sikkerhedsekspert Bruce Schneier om adgangskoder, privatliv og tillid Sikkerhedsekspert Bruce Schneier om adgangskoder, privatliv og tillid Lær mere om sikkerhed og privatliv i vores interview med sikkerhedsekspert Bruce Schneier. ) har spekuleret i, at der er en yderligere risiko for, at angriberen kunne have manipuleret med indholdet af databasen i løbet af den tid, de havde adgang til den. Det er ikke klart, at vi kunne fortælle, at databasen var blevet ændret. De kunne f.eks. Have givet sikkerhedsklarering til udenlandske spioner, hvilket er en skræmmende tanke.

Hvad kan vi gøre?

Desværre er dette sandsynligvis ikke det sidste hack i sin art. Den slags slappe sikkerhedsprocedurer, vi ser i OPM, er ikke ualmindelige i regeringsorganer af dens størrelse. Hvad sker der, hvis det næste hack slukker for elektricitet til halve landet? Hvad med lufttrafikstyring? Dette er ikke latterlige scenarier. Vi har allerede brugt malware til at angribe infrastruktur; husker Stuxnet-virussen, sandsynligvis NSA's arbejde. Kan disse NSA Cyber-Spionage-teknikker bruges mod dig? Kunne disse NSA-cyber-spionage-teknikker bruges mod dig? Hvis NSA kan spore dig - og vi ved, det kan - så kan cyberkriminelle. Her er, hvordan regeringsfremstillede værktøjer vil blive brugt mod dig senere. , som vi plejede at fysisk ødelægge iranske nukleare centrifuger?

Vores naturlige infrastruktur er pinligt sårbar og dybt afgørende. Det er en situation, der ikke er bæredygtig. Og da vi læser om dette hack (og det næste), er det vigtigt at minde os selv om, at dette ikke er et problem, der forsvinder, når nyhedscyklussen bliver distraheret, eller når et par ansatte bliver fyret. Dette er en systemisk rådne, en der vil fortsat skade os igen og igen, indtil vi rent faktisk løser det.

Blev du påvirket af hacket? Bekymret for lave standarder for computersikkerhed? Fortæl os det i kommentarerne!

Billedkreditter: Defcon Conference, Crypto Card Two Factor, US Navy CyberDefense, Credit Card Theft, Keith Alexander