Brian Curtis

0

2411

602

I 2012 blev LinkedIn hacket af en ukendt russisk enhed, og seks millioner brugeroplysninger blev lækket online. Fire år senere viser det sig, at hacket var langt værre end vi først forventede. I en rapport udgivet af Vice's Motherboard har en hacker kaldet Peace solgt 117 millioner LinkedIn-legitimationsoplysninger på Dark web for omkring $ 2.200 i Bitcoin.

Selvom denne episode er en fortsat hovedpine for LinkedIn, vil den uundgåeligt være værre for de tusinder af brugere, hvis data er sprøjtet online. At hjælpe mig med at forstå det er Kevin Shabazi; en førende sikkerhedsekspert og administrerende direktør og grundlægger af LogMeOnce.

Forståelse af LinkedIn-lækagen: Hvor dårligt er det virkelig?

Når han sad sammen med Kevin, var det første, han gjorde, at understrege enorme lækager. “Hvis tallet på 117 millioner lækkede legitimationsoplysninger ser gigantisk ud, er du nødt til at omgruppere dig selv. I første kvartal af 2012 havde LinkedIn i alt 161 millioner medlemmer. Dette betyder, at hackere på det tidspunkt ikke bare tog 117 millioner poster.”

“I det væsentlige fjernede de hele 73% af LinkedIn's hele database over medlemskab.”

Disse tal taler for sig selv. Hvis du måler dataene kun med hensyn til lækager, sammenlignes de med andre hacks med store navne, f.eks. PlayStation Network-lækagen fra 2011, eller Ashley Madison-lækagen fra sidste år 3 grunde til, at Ashley Madison Hack er en alvorlig affære 3 grunde Hvorfor Ashley Madison Hack er en alvorlig affære Internettet forekommer ekstatisk over Ashley Madison-hacket, med millioner af forfalskere og potentielle forfalskningsoplysninger hacket og frigivet online, med artikler, der udgår individer, der findes i datadumpen. Sjove, ikke? Ikke så hurtigt. . Kevin var imidlertid ivrig efter at understrege, at dette hack er et grundlæggende anderledes dyr. For mens PSN-hacket rent var at få kreditkortoplysninger, og Ashley Madison-hacket rent var at påføre firmaet og dets forlegenhed, blev LinkedIn-hacket “krænker et forretningsfokuseret socialt netværk i mistillid”. Det kan føre til, at folk sætter spørgsmålstegn ved integriteten af deres interaktioner på webstedet. Dette for LinkedIn kan vise sig at være dødeligt.

Især når indholdet af datadumpen rejser alvorlige spørgsmål om virksomhedens sikkerhedspolitik. Den indledende dump inkluderede brugeroplysninger, men ifølge Kevin blev brugeroplysningerne ikke krypteret korrekt.

“LinkedIn skulle have anvendt en hash og salt på hver adgangskode, som involverer tilføjelse af et par tilfældige tegn. Denne dynamiske variation tilføjer et tidselement til adgangskoden, at hvis stjålet, vil brugerne have god tid til at ændre det.”

Jeg ville vide, hvorfor angriberen havde ventet i op til fire år, før de lækkede den til det mørke web. Kevin erkendte, at angriberen havde vist stor tålmodighed med at sælge det, men det var sandsynligvis fordi de eksperimenterede med det. “Du skulle antage, at de kodede omkring det, mens du udviklede matematiske sandsynligheder for at studere og forstå brugertendenser, adfærd og til sidst adgangskodeadfærd. Forestil dig nøjagtighedsniveauet, hvis du sender 117.000.000 faktiske input til at oprette en kurve og studere et fænomen!”

Kevin sagde også, at det sandsynligt er, at de lækkede legitimationsoplysninger blev brugt til at kompromittere andre tjenester, såsom Facebook og e-mail-konti.

Forståeligt nok er Kevin forbandende kritisk overfor LinkedIn's reaktion på lækagen. Han beskrev det som “simpelthen utilstrækkelig”. Hans største klage er, at virksomheden ikke underrettede deres brugere om omfanget af ryggen, da det skete. Gennemsigtighed, siger han, er vigtig.

Han beklager også, at LinkedIn ikke tog nogen praktiske skridt for at beskytte deres brugere, tilbage, da lækagen skete. “Hvis LinkedIn havde truffet korrigerende forhold i dengang, tvunget til en ændring af adgangskoden og derefter arbejdet med brugerne for at uddanne dem om sikkerhed for bedste praksis, ville det have været OK”. Kevin siger, at hvis LinkedIn brugte lækagen som en mulighed for at uddanne deres brugere om behovet for at oprette stærke adgangskoder Sådan genereres stærke adgangskoder, der matcher din personlighed, hvordan man genererer stærke adgangskoder, der matcher din personlighed Uden en stærk adgangskode kunne du hurtigt finde dig selv på den modtagende ende af en cyber-kriminalitet. En måde at oprette en mindeværdig adgangskode kunne være at matche den til din personlighed. som ikke genanvendes og fornyes hver nitti dage, ville datadumpen have mindre værdi i dag.

Hvad kan brugere gøre for at beskytte sig selv?

Kevin anbefaler ikke, at brugere tager til Dark Web Journey Into The Hidden Web: En guide til nye forskere Rejse til Hidden Hidden Web: En guide til nye forskere Denne vejledning tager dig med på en tur gennem de mange niveauer på det dybe web : databaser og information tilgængelig i akademiske tidsskrifter. Endelig ankommer vi Tor's porte. for at se, om de er i dump. Faktisk siger han, at der ikke er nogen grund for en bruger til at bekræfte, om de overhovedet er blevet påvirket. Ifølge Kevin, alle brugere bør tage afgørende skridt for at beskytte sig selv.

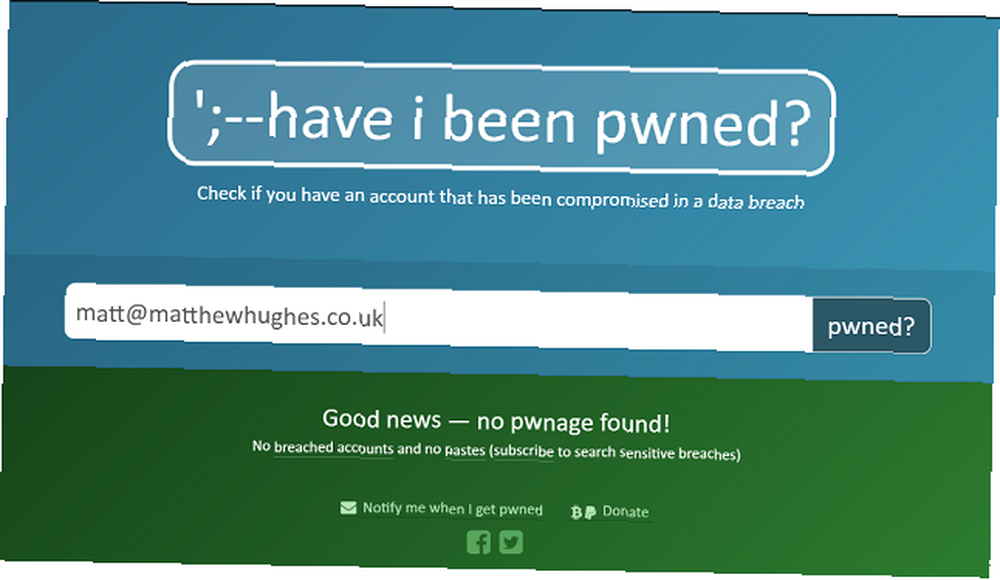

Det er værd at tilføje, at LinkedIn-lækagen næsten helt sikkert vil finde vej til Troy Hunt's Have I been Pwned, hvor brugere sikkert kan kontrollere deres status.

Så hvad skal du gøre? For det første, siger han, skal brugerne logge ud af deres LinkedIn-konti på alle tilsluttede enheder og på en enhed ændre deres adgangskode. Gør det stærkt. Han anbefaler, at folk genererer deres adgangskoder ved hjælp af en tilfældig generatoradgangskode 5 måder at generere sikre adgangskoder på Linux 5 måder at generere sikre adgangskoder på Linux Det er vigtigt at bruge stærke adgangskoder til dine online konti. Uden en sikker adgangskode er det let for andre at knække din. Du kan dog få din computer til at vælge en til dig. .

Ganske vist er dette lange, uhåndterlige adgangskoder, og det er svært for folk at huske. Dette siger han ikke et problem, hvis du bruger en adgangskodemanager. “Der er flere gratis og hæderlige, inklusive LogMeOnce.”

Han understreger, at det er vigtigt at vælge den rigtige adgangskodemanager. “Vælg en adgangskodemanager, der bruger 'injektion' til at indsætte adgangskoder i de rigtige felter i stedet for blot at kopiere og indsætte fra udklipsholderen. Dette hjælper dig med at undgå hackangreb via keyloggers.”

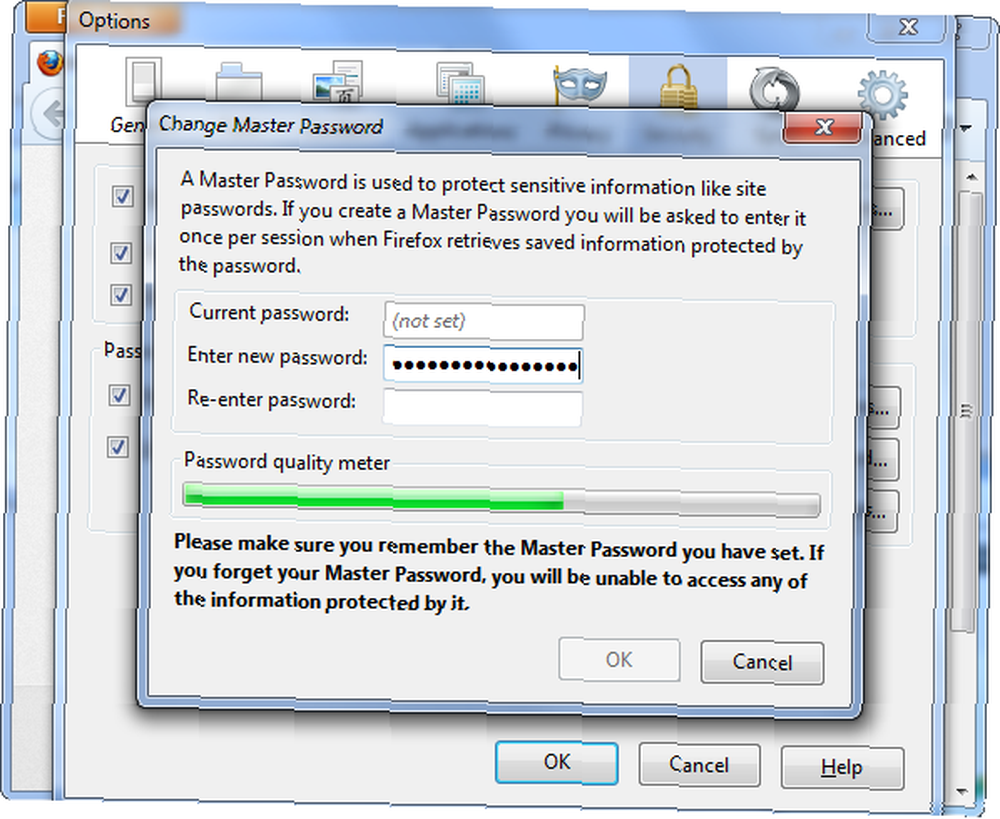

Kevin understreger også vigtigheden af at bruge en stærk hovedadgangskode på din password manager.

“Vælg en hovedadgangskode, der er mere end 12 tegn. Dette er nøglen til dit rige. Brug en sætning til at huske som f.eks “$ _Jeg elsker BaseBall $”. Dette tager omkring 5 september år at blive brudt”

Folk skal også overholde de bedste praksis for sikkerhed. Dette inkluderer brugen af tofaktorautentisering Lås disse tjenester ned nu med tofaktorautentisering Lås ned Disse tjenester nu med tofaktorautentisering Tofaktorauthentificering er den smarte måde at beskytte dine online konti. Lad os se på nogle af de tjenester, du kan låse ned med bedre sikkerhed. . “To-faktor-godkendelse (2FA) er en sikkerhedsmetode, der kræver, at brugeren leverer to lag eller identifikationsstykker. Dette betyder, at du vil beskytte dine legitimationsoplysninger med to lag af forsvar - noget, du 'kender' (et kodeord), og noget, du 'har' (et engangstoken)”.

Endelig anbefaler Kevin, at LinkedIn-brugere underretter alle i deres netværk om hacket, så også de kan træffe beskyttelsesforanstaltninger.

En løbende hovedpine

Lækage af over hundrede millioner poster fra LinkedIns database repræsenterer et løbende problem for et firma, hvis omdømme er blevet besat af andre højtprofilerede sikkerhedskandaler. Hvad der sker dernæst er nogens gæt.

Hvis vi bruger PSN- og Ashley Madison-hacks som vores vejkort, kan vi forvente, at cyberkriminelle, der ikke har tilknytning til det originale hack, drager fordel af de lækkede data og bruger dem til at udpresse de berørte brugere. Vi kan også forvente, at LinkedIn grubler unnskyld til deres brugere og tilbyder dem noget - måske kontanter eller mere sandsynligt en præmiekonto-kredit - som et tegn på modstrid. Uanset hvad, skal brugerne være forberedt på det værste og tage proaktive skridt Beskyt dig selv med en årlig sikkerhed og privatlivskontrol Beskyt dig selv med en årlig sikkerhed og privatlivskontrol Vi er næsten to måneder ind i det nye år, men der er stadig tid til at tage en positiv opløsning. Glem at drikke mindre koffein - vi taler om at tage skridt til at beskytte online sikkerhed og privatliv. at beskytte sig selv.

Billedkredit: Sarah Joy via Flickr