Michael Fisher

0

3635

762

Da nye forekomster af det vidt udbredte Locky ransomware begyndte at udtørre omkring slutningen af maj 2016, var sikkerhedsforskere sikre på, at vi ikke havde set den sidste af den filkrypterende malware-variant.

Se og se, de havde ret.

Siden 19. junith sikkerhedseksperter har observeret millioner af ondsindede e-mail-meddelelser sendt med en vedhæftet fil, der indeholder en ny variant af Locky ransomware. Det ser ud til, at udviklingen har gjort malware langt farligere ud over din computer: 5 måder Ransomware vil tage dig fanget i fremtiden Beyond din computer: 5 måder Ransomware vil tage dig fanget i fremtiden Ransomware er sandsynligvis den vildeste malware derude, og kriminelle, der bruger det, bliver mere avancerede. Her er fem bekymrende ting, som snart kunne tages som gidsler, herunder smarte hjem og smarte biler. , og ledsages af en ændret distributionstaktik, der spreder infektionen videre end tidligere set.

Det er ikke kun Locky ransomware, der bekymrer sikkerhedsforskere. Der har allerede været andre varianter af Locky, og det ser ud til, at distributionsnetværk rykker op “produktion” over hele kloden uden særlige mål for øje.

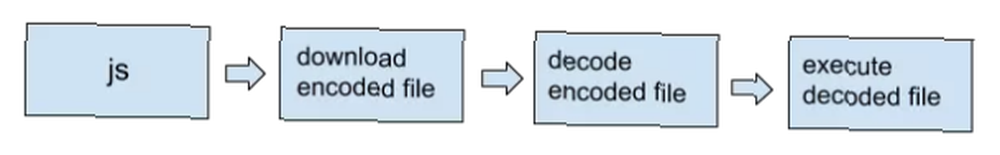

JavaScript Ransomware

I 2016 har der været et mindre skift i distributionen af malware Don't Fall Foul of the Scammers: A Guide to Ransomware & Other Threats Don't Fall Foul of the Scammers: A Guide to Ransomware & Other Threats. Internet-brugere er måske bare begyndt at forstå de ekstreme trusler mod ransomware, men det er allerede begyndt at udvikle sig for at forblive under radaren så længe som muligt.

Og selvom malware, der bruger kendte JavaScript-rammer, ikke er ualmindelig, blev sikkerhedsfagfolk overvældet af en oversvømmelse af malware i første kvartal af 2016, hvilket førte Eldon Sprickerhoff til at oplyse:

“Malware-udvikling ser ud til at være så hurtig og klodset som ethvert jungelmiljø, hvor overlevelse og forplantning går hånd i hånd. Forfattere har ofte valgt funktionalitet fra forskellige malware-stammer til den næste generation af kode - regelmæssigt udtagning af effektivitet og rentabilitet for hver generation.”

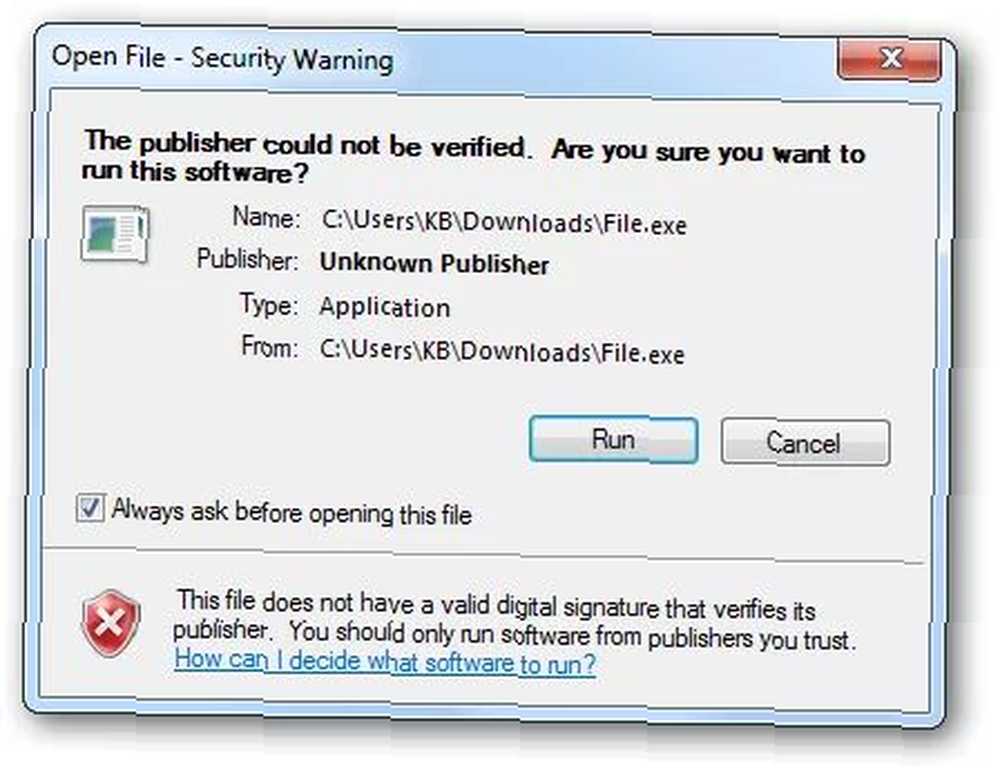

Fremkomsten af ransomware, der er kodet i JavaScript, udgør en ny udfordring for brugerne at forsøge at undgå. Tidligere, hvis du ved en fejltagelse downloadede eller fik sendt en ondsindet fil, ville Windows scanne filtypenavnet og beslutte, om denne bestemte filtype udgør en fare for dit system eller ej.

For eksempel når du forsøger at køre en ukendt .exe fil, vil du støde på denne advarsel:

Der er ingen sådan standardadvarsel med JavaScript - .js filtypenavn - filer, hvilket har ført til, at et stort antal brugere klikker uden at tænke, og derefter bliver holdt for løsepenge.

Botnet og spam-e-mail

Langt de fleste ransomware sendes via ondsindede e-mails, som igen sendes i store mængder gennem massive netværk af inficerede computere, der ofte kaldes en “botnet.”

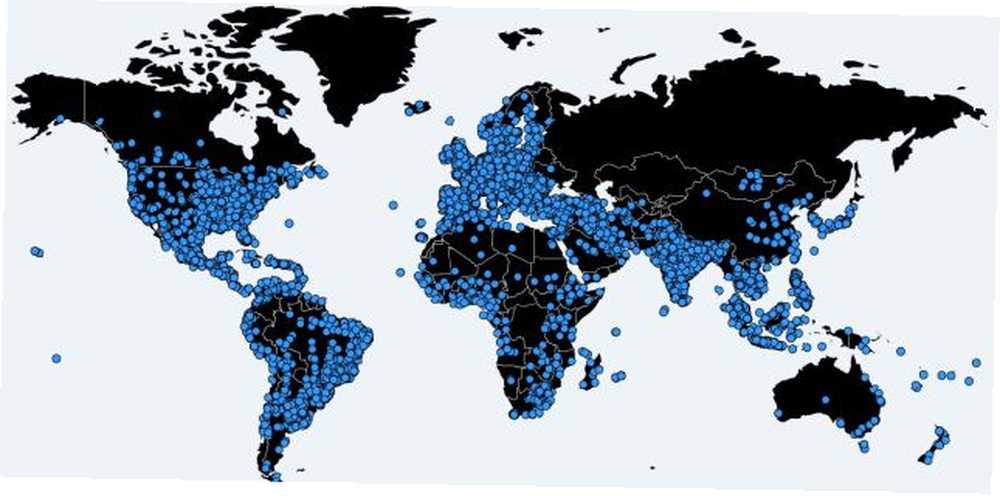

Den enorme stigning i Locky ransomware er blevet knyttet direkte til Necrus botnet, som gennemsnittet oplevede 50.000 IP-adresser inficeres hver 24. time i flere måneder. Under observation (af Anubis Networks) forblev infektionsraterne stabile indtil 28. martsth da der var en enorm bølge, nåede 650.000 infektioner over en 24-timers periode. Derefter tilbage til virksomheden som normalt, omend med en langsomt faldende infektionsrate.

Den 1. junist, Necrus gik stille. Spekulationer om, hvorfor botnet gik stille er slanke, skønt meget centreret omkring arrestationen af omkring 50 russiske hackere. Botnet genoptog imidlertid forretningen senere i måneden (omkring 19th Juni), hvor den nye Locky-variant sendes til millioner af potentielle ofre. Du kan se den aktuelle spredning af Necrus botnet på ovenstående billede - bemærk, hvordan det undgår Rusland?

Spam-e-mails indeholder altid en vedhæftet fil, der påstås at være et vigtigt dokument eller arkiv sendt fra en betroet (men forfalsket) konto. Når dokumentet er downloadet og adgang, kører det automatisk en inficeret makro eller andet ondsindet script, og krypteringsprocessen begynder.

Uanset om Locky, Dridex, CryptoLocker eller en af de mange ransomware-varianter Virus, Spyware, Malware osv. Forklaret: Forstå Online Trusler Vira, Spyware, Malware osv. Forklaret: Forstå online trusler, når du begynder at tænke på alle de ting, som kunne gå galt, når du surfer på Internettet, internettet begynder at ligne et temmelig skræmmende sted. , spam-e-mail er stadig det valgte leveringsnetværk til ransomware, der tydeligt illustrerer, hvor vellykket denne leveringsmetode er.

Nye udfordrere vises: Bart og RAA

JavaScript-malware er ikke den eneste trussel, Ransomware holder sig voksende - Hvordan kan du beskytte dig selv? Ransomware holder sig voksende - Hvordan kan du beskytte dig selv? brugere bliver nødt til at kæmpe med i de kommende måneder - selvom jeg har et andet JavaScript-værktøj til at fortælle dig om!

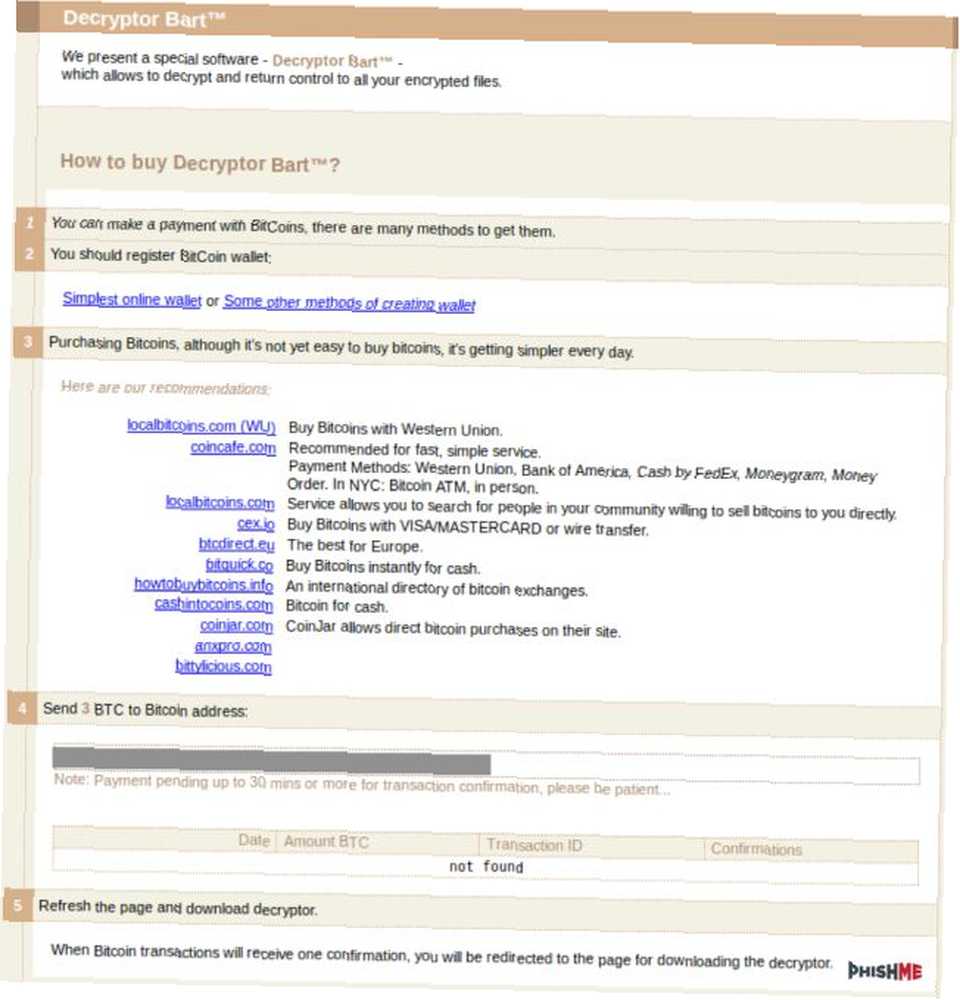

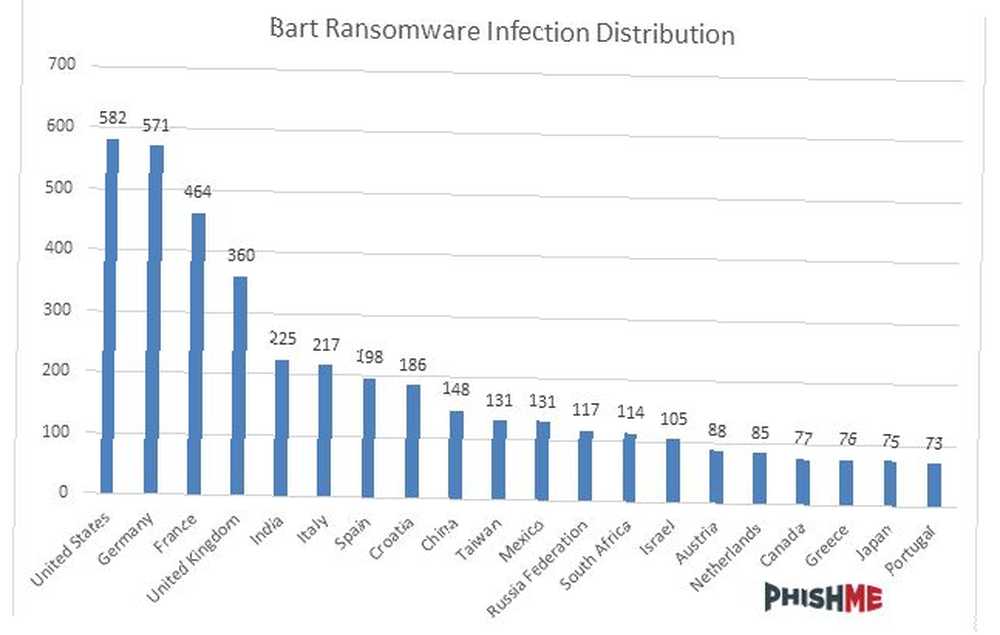

Først op, the Bart infektion udnytter nogle ret standard ransomware-teknikker ved hjælp af en lignende betalingsgrænseflade som Locky og målretning mod en mainstream liste over filtypenavne til kryptering. Der er dog et par vigtige operationelle forskelle. Mens de fleste ransomware har brug for at ringe hjem til en kommando- og kontrolserver for krypteringsgrønt lys, har Bart ingen sådan mekanisme.

I stedet tror Brendan Griffin og Ronnie Tokazowski fra Phishme, at Bart er afhængig af en “særskilt offeridentifikator for at indikere for trusselaktøren, hvilken dekrypteringsnøgle, der skal bruges til at oprette dekrypteringsanvendelsen, der påstås at være tilgængelig for de ofre, der betaler løsepenge,” hvilket betyder, at selvom den inficerede hurtigt afbrydes fra Internettet (før den traditionelle kommando og kontrol går videre), vil ransomware stadig kryptere filerne.

Der er to ting mere, der sætter Bart til side: dets dekryptering af pris og det specifikke valg af mål. Det står i øjeblikket på 3BTC (bitcoin), som i skrivende stund svarer til knap 2000 dollars! Hvad angår et valg af mål, er det faktisk mere, hvem Bart ikke mål. Hvis Bart bestemmer et installeret brugersprog på russisk, ukrainsk eller hviderussisk, installeres det ikke.

For det andet har vi det RAA, en anden ransomware-variant udviklet helt i JavaScript. Hvad der gør RAA interessant er dens brug af almindelige JavaScript-biblioteker. RAA distribueres via et ondsindet e-mail-netværk, som vi ser med de fleste ransomware, og kommer som regel forklædt som et Word-dokument. Når filen udføres genererer den et falsk Word-dokument, der ser ud til at være fuldstændig beskadiget. I stedet scanner RAA de tilgængelige drev for at tjekke for læse- og skriveadgang og, hvis det lykkes, Crypto-JS-biblioteket for at begynde at kryptere brugerens filer.

For at tilføje fornærmelse mod skade bundter RAA også et velkendt password-stjæleprogram Pony, bare for at sikre dig, at du virkelig er virkelig skruet.

Kontrol af JavaScript-malware

På trods af den åbenlyse trussel, der er forbundet med JavaScript-baseret malware, kan vi heldigvis afbøde den potentielle fare med nogle grundlæggende sikkerhedskontroller i både vores e-mail-konti og vores Office-suiter. Jeg bruger Microsoft Office, så disse tip vil fokusere på disse programmer, men du skal anvende de samme sikkerhedsprincipper på dine applikationer, du bruger.

Deaktiver makroer

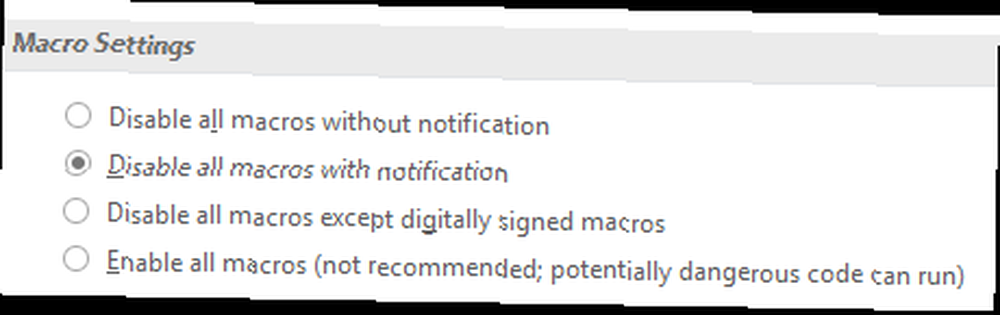

Først kan du deaktivere makroer fra at køre automatisk. En makro kan indeholde kode, der er designet til automatisk at downloade og udføre malware, uden at du ved det. Jeg viser dig, hvordan du gør dette i Microsoft Word 2016, men processen er relativt ens for alle andre Office-programmer. Sådan beskytter du dig mod Microsoft Word Malware Sådan beskytter du dig mod Microsoft Word Malware Vidste du, at din computer kan blive inficeret af ondsindede Microsoft Office-dokumenter, eller at du kan blive dyppet til at aktivere de indstillinger, de har brug for, til at inficere din computer? .

Gå til File> Options> Trust Center> Trust Center Settings. Under Makroindstillinger du har fire muligheder. Jeg vælger at Deaktiver alle makroer med anmeldelse, så jeg kan vælge at køre det, hvis jeg er sikker på kilden. Dog rådgiver Microsoft om valg Deaktiver alle makroer undtagen digitalt signerede makroer, i direkte forhold til spredningen af Locky ransomware.

Vis udvidelser, brug forskellige programmer

Dette er ikke helt idiotsikkert, men kombinationen af de to ændringer vil måske spare dig for at dobbeltklikke på den forkerte fil.

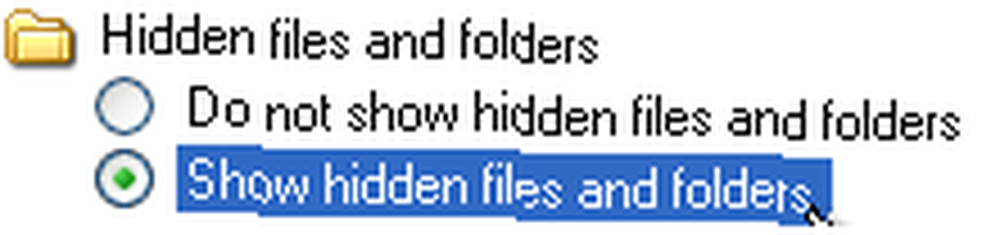

Først skal du aktivere filtypenavne i Windows, som som standard er skjult.

I Windows 10 skal du åbne et Explorer-vindue og gå til Udsigt fane. Kontrollere Udvidelser af filnavn.

I Windows 7, 8 eller 8.1 skal du gå til Kontrolpanel> Udseende og personalisering> Mappeindstillinger. Under Udsigt fanen, rulle nedad Avancerede indstillinger indtil du ser Skjul udvidelser for kendte filtyper.

Hvis du ved en fejltagelse henter en ondsindet fil, der er forklædt som noget andet, skal du være i stand til at se filtypenavnet før udførelsen.

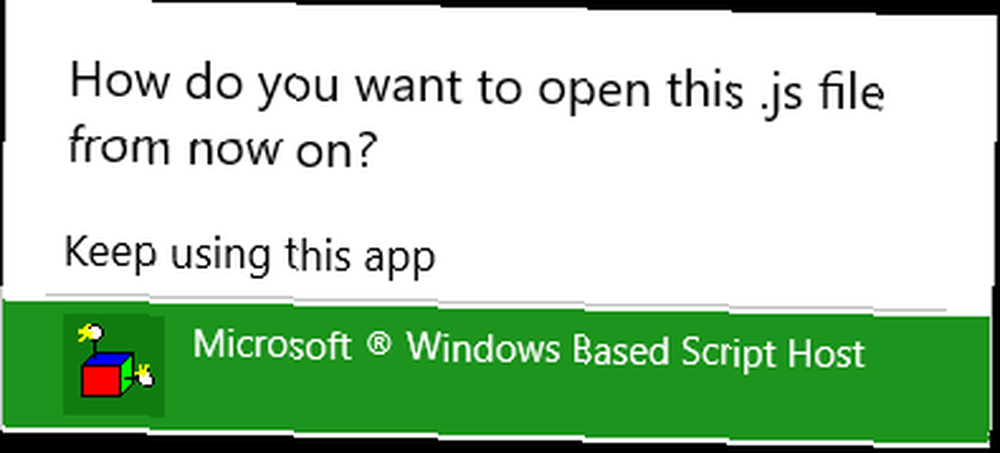

Den anden del af dette involverer ændring af standardprogrammet, der bruges til at åbne JavaScript-filer. Du ser, når du beskæftiger dig med JavaScript i din browser, der er et antal barrierer og rammer på plads for at forsøge at forhindre, at ondsindede hændelser ødelægger dit system. Når du først er uden for browsers hellighed og i Windows-shell, kan der ske dårlige ting, når denne fil udføres.

Gå til en .js fil. Hvis du ikke ved, hvor eller hvordan, skal du indtaste * .js i Windows Stifinder søgefeltet. Dit vindue skal udfyldes med filer, der ligner dette:

Højreklik på en fil, og vælg Ejendomme. I øjeblikket åbnes vores JavaScript-fil med Microsoft Windows Based Script Host. Rul ned, indtil du finder det notepad og tryk på Okay.

Dobbeltjek

Microsoft Outlook lader dig ikke modtage filer af en bestemt type. Dette inkluderer både .exe og .js, og er til at forhindre dig uforvarende at introducere malware til din computer. Det betyder dog ikke, at de ikke kan og vil glide gennem begge andre midler. Der er tre ekstremt lette måder, hvor ransomware kan pakkes igen:

- Brug af filkomprimering: den ondsindede kode kan arkiveres og sendes med en anden filtypenavn, der ikke udløser Outlook's integrerede vedhæftningsblokering.

- Omdøb filen: Vi støder ofte på ondsindet kode, der er forklædt som en anden filtype. Da det meste af verden bruger en form for kontorpakke, er dokumentformater ekstremt populære.

- Brug af en delt server: Denne indstilling er lidt mindre sandsynlig, men ondsindet e-mail kan sendes fra en privat FTP eller sikker SharePoint-server, hvis det går på kompromis. Da serveren ville blive hvidlistet i Outlook, vil vedhæftningen ikke blive hentet som ondsindet.

Se her for en komplet liste over hvilke udvidelser Outlook blokerer som standard.

Konstant årvågenhed

Jeg vil ikke lyve. Der er en allestedsnærværende trussel om malware, når du er online - men du behøver ikke at bukke under for presset. Overvej de websteder, du besøger, de konti, du tilmelder dig, og de e-mails, du modtager. Og selvom vi ved, at det er vanskeligt for antivirus-software at holde trit med den blændende vifte af malware-varianter, der er kæmpet ud, skal downloading og opdatering af en antivirus-pakke absolut udgøre en del af dit systemforsvar.

Er du blevet ramt af ransomware? Fik du dine filer tilbage? Hvilken løseprogram var det? Fortæl os, hvad der skete med dig!

Billedkreditter: Necrus botnet-infektionskort via malwaretech.com, Bart-dekrypteringsgrænseflade og aktuelle infektioner efter land begge via phishme.com