Michael Cain

0

3183

422

CPU-producenter er i nogle få måneder. De massive Specter- og Meltdown-sårbarheder rystede computerverdenen. Og så, hvis sårbarhederne ikke var dårlige nok, fulgte programrettelserne til at løse problemerne med deres eget sæt af problemer. Det vil vare nogen tid, indtil virkningerne af Specter / Meltdown falmer.

AMD-chips blev ikke uskaddede. Værre er, at marts 2018 hævder forskere at have fundet en række nye AMD-specifikke kritiske sårbarheder. Nogle mennesker i den tekniske verden er imidlertid usikre. Er der nogen sandhed i rapporterne om kritiske sårbarheder i AMD Ryzen CPU'er Hvad er så godt ved den nye AMD Ryzen? Hvad er så godt ved den nye AMD Ryzen? AMD Ryzen landede lige, og CPU'ernes verden blev lige interessant. Hvad handler hypen om, og er det rigtigt for dig? ? Lad os se på historien indtil videre.

Kritiske sårbarheder og udnyttelige bagdøre

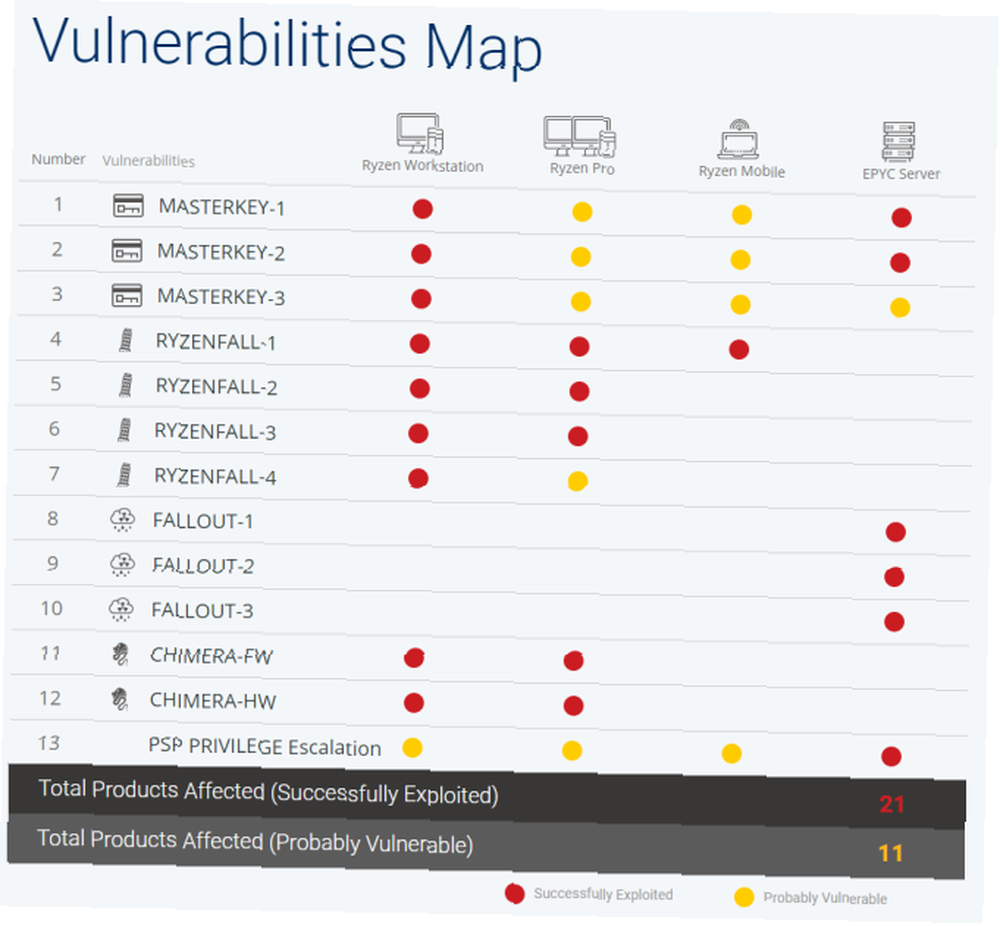

Det israelske sikkerhedsfirma CTS Labs afslørede 13 kritiske sårbarheder. Sårbarhederne påvirker AMDs Ryzen-arbejdsstation, Ryzen Pro, Ryzen mobilarkitektur og EPYC-serverprocessorer. Derudover er sårbarhederne ligheder med Specter / Meltdown og kan give en angriber adgang til private data, installere malware eller få adgang til et kompromitteret system.

Processorsårbarheder stammer fra designet af AMDs Secure Processor, en CPU-sikkerhedsfunktion, der tillader sikker lagring af krypteringsnøgler, adgangskoder og andre ekstremt følsomme data. Dette sammen med en fejl i designet af AMDs Zen-chipset, der forbinder processoren til andre hardwareenheder.

“Denne integrerede del af de fleste af AMDs produkter, herunder arbejdsstationer og servere, bliver i øjeblikket sendt med flere sikkerhedssårbarheder, der kan give ondsindede aktører permanent mulighed for at installere ondsindet kode inde i selve Secure Processor.”

Er disse sårbarheder reelle?

Ja, de er meget ægte og kommer i fire varianter:

- Ryzenfall: Tillader ondsindet kode at tage fuldstændig kontrol over AMD Secure Processor

- Falde ud: Tillader en hacker at læse fra og skrive til beskyttede hukommelsesområder som SMRAM

- Chimera: EN “dobbelt” sårbarhed, med en firmwarefejl og en hardwarefejl, der tillader injektion af ondsindet kode direkte i AMD Ryzen-chipset; chipset-baseret malware undgår praktisk talt alle endpoint-sikkerhedsløsninger

- hovednøgle: Udnytter flere sårbarheder i AMD Secure Processor firmware for at give adgang til Secure Processor; tillader ekstremt stealthy persistent chipset-baseret malware at undgå sikkerhed; kan muliggøre fysisk skade på enheden

CTS Labs-sikkerhedsblog angiver, “Angribere kunne bruge Ryzenfall til at omgå Windows Credential Guard, stjæle netværksoplysninger og derefter potentielt spredes gennem endda meget sikre Windows-virksomhedsnetværk […] Angribere kunne bruge Ryzenfall sammen med Masterkey til at installere vedvarende malware på Secure Processor og udsætte kunderne for risikoen af skjult og langvarig industriel spionage.”

Andre sikkerhedsforskere verificerede hurtigt resultaterne.

Uanset hype omkring frigivelsen er fejlene rigtige, nøjagtigt beskrevet i deres tekniske rapport (som ikke er offentlig afaik), og deres udnyttelseskode fungerer.

- Dan Guido (@dguido) 13. marts 2018

Ingen af sårbarhederne kræver fysisk enhedsadgang eller yderligere drivere til at køre. De kræver dog lokale machineadministratorprivilegier, så der er nogen pusterum. Og lad os indse det, hvis nogen har direkte rodadgang til dit system, er du allerede i en verden af smerte.

Hvad er problemet så?

Ingen har virkelig hørt om CTS Labs. Hvilket i sig selv ikke er et spørgsmål. Små virksomheder gennemfører fremragende forskning hele tiden. Det er snarere, hvordan CTS Labs gik omkring at afsløre sårbarhederne for offentligheden. Standard sikkerhedsoplysning beder forskere om at give det sårbare firma mindst 90 dage til at rette op på et problem, før de offentliggøres med følsomme fund.

CTS Labs gav AMD et kæmpe 24 timer før deres amdflaws-site blev sat online. Og det har tiltrukket sig betydelig ire fra sikkerhedssamfundet. Det er dog ikke kun stedet. Den måde, sårbarhederne præsenteres på, er også et problem. Sikkerhedsinformationswebstedet indeholder et interview med en af forskerne, er fuld af infografik og andre medier, har spændende og iørefaldende navne på problemerne og virker overdreven for frigivelsen af en sårbarhed. (En sårbarhed, de gav AMD mindre end 24 timer til at ordne, husk!)

CTS Labs har også begrundet dette. CTS Labs CTO Ilia Luk-Zilberman forklarer det “den nuværende struktur af 'Ansvarlig afsløring' har et meget alvorligt problem.” Desuden de “synes det er svært at tro, at vi er den eneste gruppe i verden, der har disse sårbarheder, i betragtning af, hvem der er aktørerne i verden i dag.” Du kan læse hele brevet lige her [PDF].

TL; DR: CTS Labs mener, at ventetiden på 30/60/90 dage forlænger faren for allerede sårbare forbrugere. Hvis forskere afslører afsløringen med det samme, tvinger det virksomhedens hånd til at handle straks. Faktisk er deres forslag om at bruge tredjepartsvalidering, som CTS Labs gjorde med Dan Guido (hvis bekræftelses-tweet er linket ovenfor), fornuftigt - men noget, der allerede sker.

Shorting AMD Stock

Andre forskere bagatelliserede sværhedsgraden af manglerne på grund af det krævede niveau for systemadgang. Der var yderligere spørgsmål om tidspunktet for rapporten, da det dukkede op, at aktieselskabsfirmaet Viceroy Research udstedte en rapport, der erklærede, at AMD-aktier muligvis mister al deres værdi. AMD-aktier fandt faktisk en tumle, der faldt sammen med frigivelsen af CTS Labs sårbarhedsrapport, men lukkede dagen højere end før.

Linux-kernel-lederudvikler Linus Torvalds mener også, at CTS Labs-tilgang er uagtsom og siger “Ja, det ligner mere lagermanipulation end en sikkerhedsrådgivning for mig.” Torvalds beklager også den unødvendige hype omkring frigivelsen og hævder, at sikkerhedsforskere “Ser ud som klovner på grund af det.”

Torvalds ranting er ikke hidtil uset. Men han har ret. Det kommer også på bagsiden af en anden “sikkerheds alarm” der kræver både en frygtelig SSH og frygtelig rodadgangskode for at arbejde. Torvalds (og andre sikkerhedsforskere og -udviklere) pointerer, at nogle gange bare fordi en fejl lyder farligt og eksotisk, gør det ikke det til et enormt spørgsmål for offentligheden.

Kan du være sikker?

Det er en blandet sikkerhedspose. Er din AMD Ryzen CPU sårbar? Ja det er. Kan din AMD Ryzen CPU sandsynligvis se en udnyttelse af denne måde? Det er lidt usandsynligt, i det mindste på kort sigt.

Når det er sagt, bør de med et AMD Ryzen-system hæve deres sikkerhedsvågenhedsniveau i de næste par uger, indtil AMD kan frigive en sikkerhedspatch. Forhåbentlig er de et dårligt syn bedre end Specter / Meltdown-programrettelserne Er Spectre og Meltdown stadig en trussel? De patches, du har brug for, er spøgelse og smeltning stadig en trussel? De patches, du har brug for Specter og Meltdown, er CPU-sårbarheder. Er vi tættere på at løse disse sårbarheder? Få lapperne til at fungere? !