Mark Lucas

0

4816

1102

Cyberwar finder sted hver eneste dag, rundt omkring os. Vi ser det ikke, og vi er ikke altid direkte berørt af det, men vi deler omkostningerne ved hvert angreb. Det være sig at gennem monetærtab, tjenester, som vi ikke kan bruge eller endda med det allestedsnærværende baggrund, at noget måske vil gå ned et eller andet sted, er ondsindede cyberaktiviteter, der udføres af nationstatens trusselsaktører, stigende.

Det giver mening, virkelig. Du ser, hvor forbløffende effektiv “fast” malware er. Hvor let er det at hente en infektion fra en forkert spam-e-mail Spammer du dine e-mail-kontakter? Hvordan finder jeg ud og løser problemet Spammer du dine e-mail-kontakter? Sådan finder du ud og løser problemet Spam er irriterende, men hvad sker der, når din e-mail-konto er den, der sender det ud? Find ud af, hvordan du genkender tegnene og defuse problemet. , eller for nogen at tilslutte en inficeret USB-stick Hvorfor USB-sticks er farlige og hvordan man beskytter dig selv Hvorfor USB-sticks er farlige og hvordan man beskytter dig selv USB-drev er så gennemgribende i nutidens teknologiverden, men når de først debuterede, revolutionerede de data udveksle. De første USB-flashdrev havde en 8 MB kapacitet, som ikke meget efter dagens standarder, men ... til en computer?

Det er grunden til, at regeringer med adgang til store puljer af viden, kolossal finansiering og et uoverstigeligt ønske om at være et skridt foran både allieret og fjende ville realisere værdien ved at implementere utrolige sofistikerede spyware- og malware-varianter.

Lad os se på nogle af de mest berømte trusler mod nationalstaten vi er opmærksomme på.

Trusler mod nationalstaten

Opdagelsen af den kraftige Pegasus-spyware i 2016 Pegasus-sårbarhed betyder, at det er tid til at lappe din Apple-enhed Pegasus-sårbarheden betyder, at det er tid til at lappe din Apple-enhed. Har du lige modtaget en uventet iOS-opdatering? Det er et svar på Pegasus-spyware: faktisk iPhone malware. Vi forklarer, hvad det handler om, om du er et mål, og hvorfor du skal opdatere. igen bragt lys til den førende rolle som cyberkrigføring i det 21. århundrede. Af og til opdager sikkerhedsforskere en ny stamme af malware, der er så markant fremskredet, at den kun peger på én ting: finansieringen og ekspertisen fra en trosaktør i nationalstaten. Disse indikatorer varierer, men kan omfatte specifikke infrastrukturmål inden for et enkelt målland Ukraines strømnet blev hacket: Kan det ske her? Ukraines strømnet blev hacket: Kan det ske her? Et nyligt cyberangreb på et ukrainsk strømnet har vist, at vores frygt var velbegrundet - hackere kan målrette mod kritisk infrastruktur, såsom strømnet. Og der er lidt, vi kan gøre ved det. , kampagner mod specifikke dissident- eller terroristgrupper, brugen af tidligere ukendte udnyttelser eller simpelthen telefonkort for specifikke sprogspor.

De er normalt velfinansierede, kraftfulde og designet til maksimal skade Kan et cyberangreb forårsage fysisk skade på din hardware? Kan et cyberattack forårsage fysisk skade på din hardware? Hackere og malware lukker nukleare centrifuger i Iran og skadede en tysk stålfabrik alvorligt. Kunne software forårsage fysisk skade på din computer? Sandsynligvis ikke, men noget der er forbundet med det er en anden historie. eller ultimativ hemmeligholdelse. Her er nogle nationalstats malware og spyware varianter sikkerhedsforskere har afsløret gennem årene.

Stuxnet

Måske den eneste nationstatlige malware, der bærer en reel global anerkendelse (uden for cybersikkerhed og teknologi buffs), menes Stuxnet at have været designet af USA og Israel med det formål at sabotere Irans nukleare program og berygtet ødelægge et antal anvendte centrifuger i uranberigelsesprocessen.

Mens ingen af landene nogensinde har hævdet malware eller angrebet som deres egne (af åbenlyse grunde), bemærkede sikkerhedsforskere, at Stuxnet-malware anvendte to nul-dages sårbarheder Hvad er en Zero Day-sårbarhed? [MakeUseOf Explains] Hvad er en sårbarhed med nul dag? [MakeUseOf Explains] (ud af ca. 20 nul-dage inkluderet i malware 5 måder at beskytte dig selv fra en nul-dages udnyttelse 5 måder at beskytte dig selv fra en nul-dages udnyttelse Nul-dages udnyttelse, softwaresårbarheder, der udnyttes af hackere, før en patch bliver tilgængelig, udgør en ægte trussel mod dine data og privatliv. Dette er, hvordan du kan holde hackere i skak.) Tidligere brugt af Equation Group, en af NSAs interne hackinggrupper.

PlugX

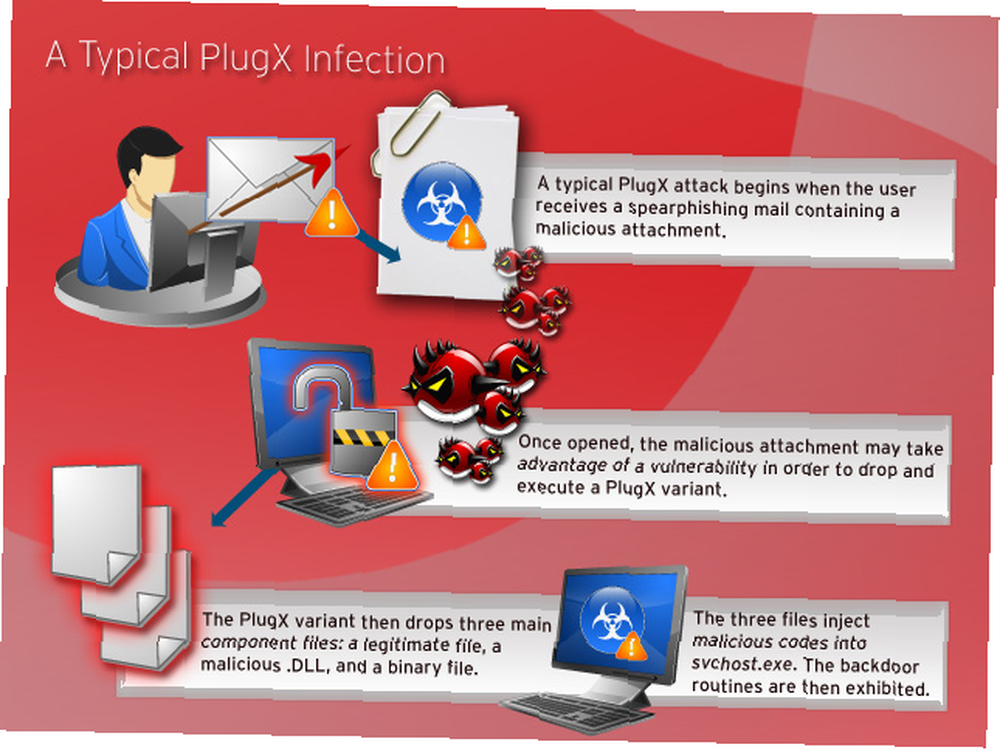

Dette er et værktøj til fjernadministration (RAT) Sådan behandles trojanere med fjernadgang enkelt og effektivt Hvordan man simpelt og effektivt håndterer trojanere med fjernadgang lugter en RAT? Hvis du tror, du er blevet inficeret med en Trojan med fjernadgang, kan du nemt slippe af med det ved at følge disse enkle trin. der er set i mange angreb mod højprofilerede militære, regeringer og andre politiske enheder i USA. Fremad i 2012 er TrapX stadig aktiv og udvikler sig til at undgå detektion, da forskere fanger og logger forskellige variationer i dens kode.

Billedkredit: Typisk PlugX-infektion via TrendMicro

Billedkredit: Typisk PlugX-infektion via TrendMicro

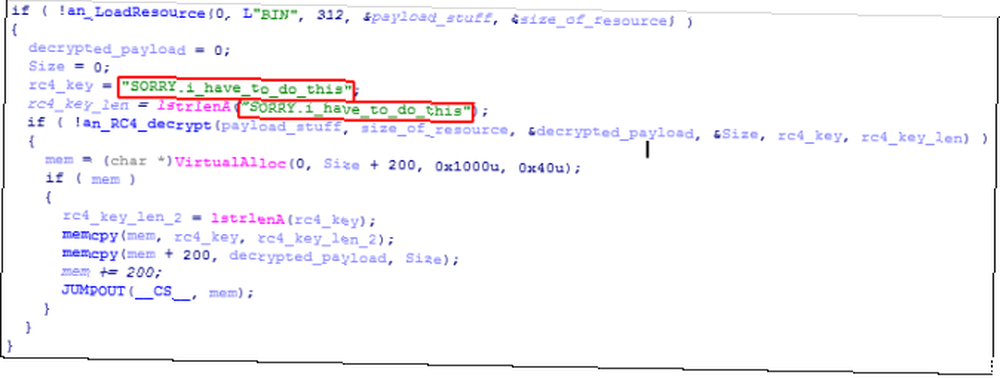

Denne malware blev vidt mistænkt for at være blevet oprettet af medlemmer af den kinesiske hackinggruppe NCPH, angiveligt i tjeneste for den kinesiske folks befrielseshær - de kinesiske regerings væbnede styrker. En af de nyeste TrapX-varianter inkluderede endda en besked, skjult i dens kode, med angivelse “SORRY.i.have.to.do.this”.

Billedkredit: Sorry.I.Have.To.Do.This via SecureList

Billedkredit: Sorry.I.Have.To.Do.This via SecureList

Regin

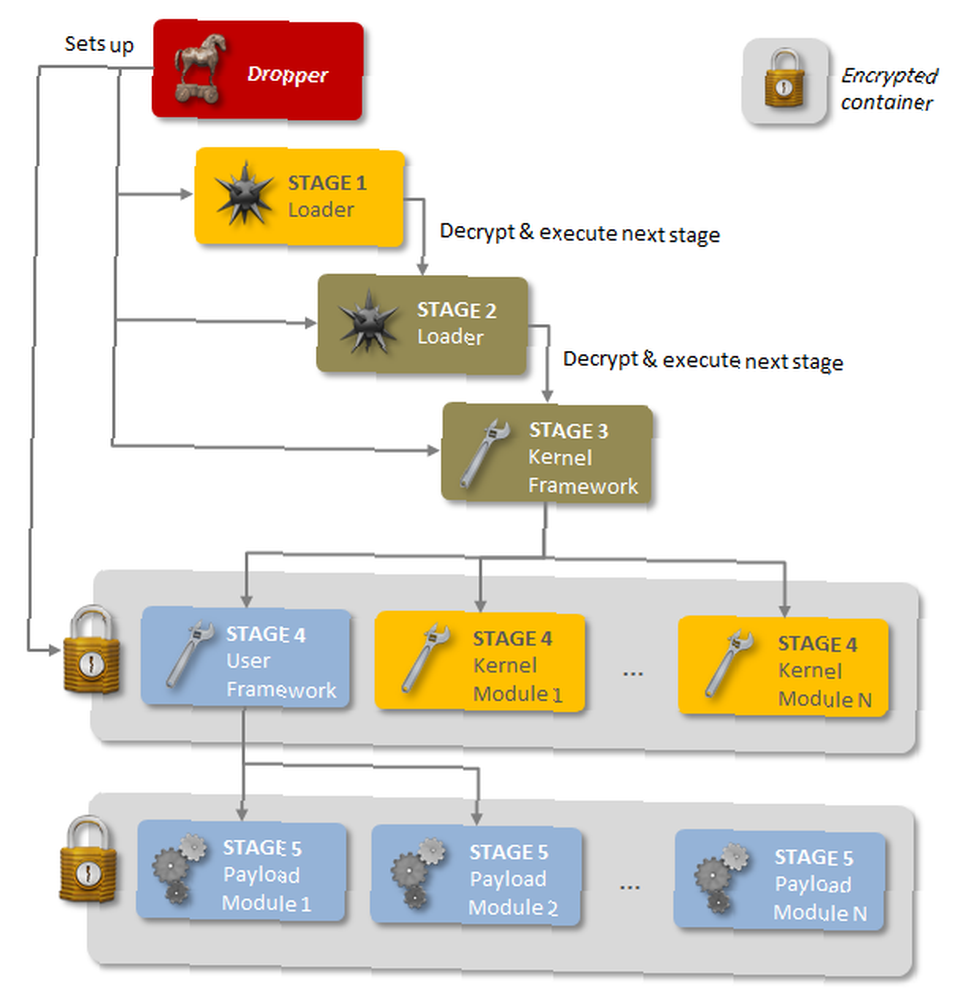

Et systematisk spioneringsværktøj Virusser, Spyware, Malware osv. Forklaret: At forstå onlinetrusler Virus, Spyware, Malware osv. Forklaret: At forstå onlinetrusler Når du begynder at tænke på alle de ting, der kan gå galt, når du surfer på Internettet begynder at ligne et temmelig skræmmende sted. bredt anses for at udvise en grad af teknisk kompetence og ekspertise, der kun kunne have været opnået med finansiering fra en statsstøtter. Når den blev installeret, ville spyware give et næsten hidtil uset overvågningsniveau over et mål, sandsynligvis brugt imod “offentlige organisationer, infrastrukturoperatører, virksomheder, forskere og private.”

Billedkredit: Fem faser af Regin via Symantec

Billedkredit: Fem faser af Regin via Symantec

Den oprindelige stamme blev observeret i en række infektioner mellem 2008 og 2011, da den pludselig ophørte med at inficere nye systemer. Imidlertid dukkede den op igen i 2013, og efter en stigning i rapporterede infektioner og frigivelsen af Snowden-arkiverne, tysk nyhedspublikation Der Spiegel navngav NSA som udviklere af Regin og bemærkede “de hidtil kendte mål er i overensstemmelse med Five Eyes-overvågningsmål som beskrevet i Snowden-dokumenterne.”

Flamer

En anden avanceret malware-variant, der var knyttet til Equation Group, på tidspunktet for dens opdagelse var “bestemt den mest sofistikerede malware” stødt. Flamer påbegyndte operationer allerede i 2007 og fokuserede igen på at forstyrre iranske infrastrukturprojekter, men infektioner blev også fundet i en række lande i Mellemøsten, herunder Israel, Palæstina, Sudan, Syrien, Libanon, Saudi-Arabien og Egypten.

I et interview med RT indikerede Kaspersky malware-ekspert Vitaly Kamlyuk, at Flamer var det “faktisk på samme niveau som de notorisk kendte Stuxnet og Duqu [angreb]… vi har mistanke om, at der er en nationalstat bag udviklingen af dette cyberangreb, og der er gode grunde til det.” Han fortsatte senere “Det er temmelig avanceret - et af de mest sofistikerede [eksempler på] malware, vi nogensinde har set.”

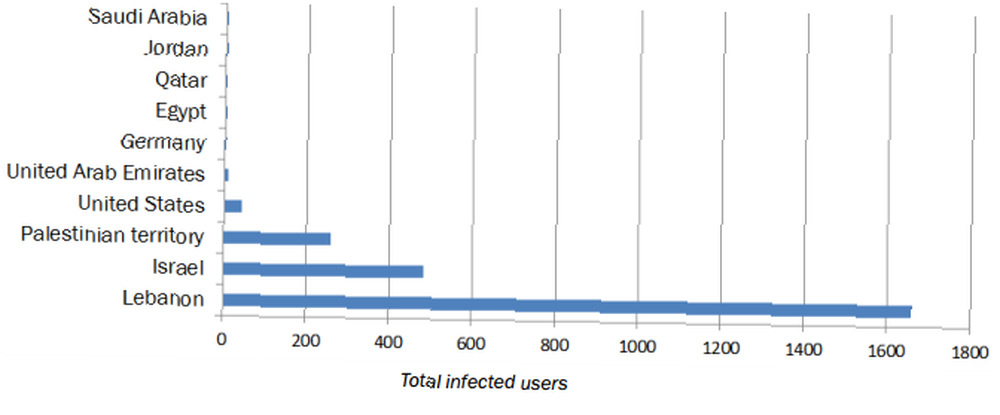

Gauss

Kaspersky Labs sikkerhedseksperter opdagede Gauss-truslen i 2012 og besluttede hurtigt, at det var en nationalstats malware. Gauss var designet til at målrette brugere i hele Mellemøsten med et specifikt fokus på tyveri af “browser-adgangskoder, online bankoplysninger, cookies og specifikke konfigurationer af inficerede maskiner.” På rapportstidspunktet dækkede spredningen af infektioner følgende lande:

Ud over disse ti lande rapporterede yderligere 15 en eller to infektioner, hvor langt de fleste befinder sig i Mellemøsten.

Gauss bar nogle af de samme angrebstrusler som Stuxnet og Flamer, skønt de især anvendte avancerede metoder til at inficere USB-sticks. Det har også evnen til at desinficere et drev under visse omstændigheder.

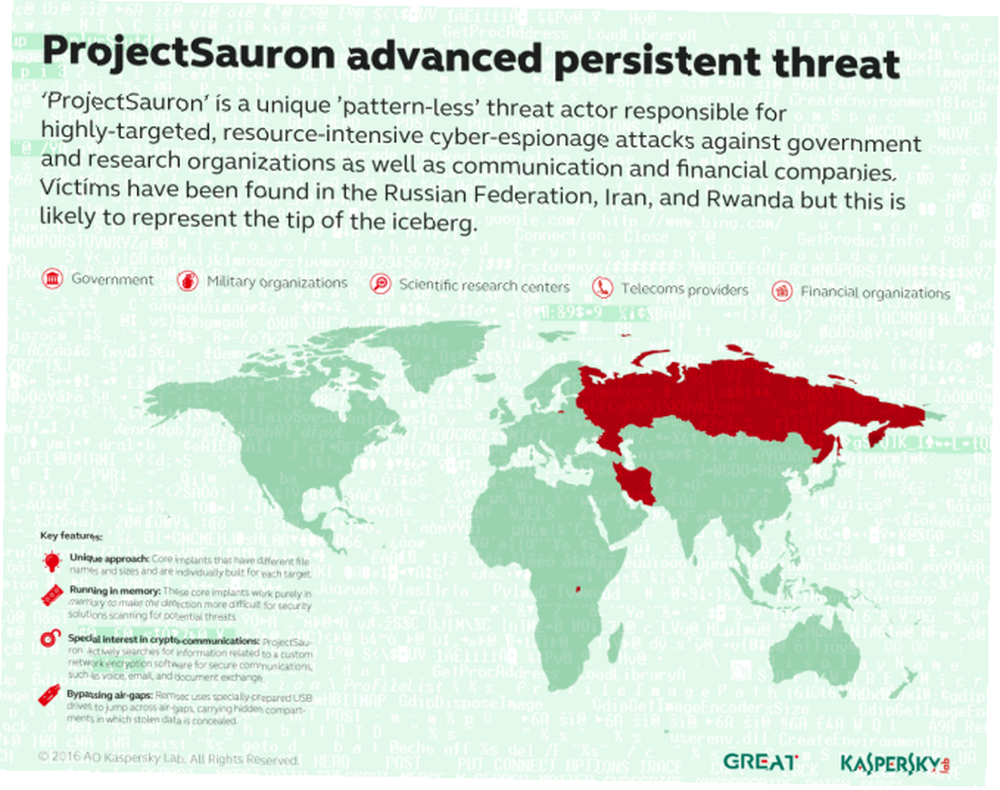

ProjectSauron

Også kendt som PS, dette har ikke fanget for mange linjer i nyhederne, fordi det bare er så sjældent. Det har også et sofistikeret niveau, der kun ville blive opnået gennem flere års udvikling, med mange dedikerede teams, der arbejder med projektet. Utroligt, den første forekomst af PS blev fundet i 2015, men sikkerhedsforskere vurderer, at den havde været aktiv i mindst fem år. Det “ProjectSauron” navn afspejler en henvisning i koden til “Sauron,” antagonist af Ringenes Herre.

Billedkredit: ProjectSauron APT via Kaspersky

Billedkredit: ProjectSauron APT via Kaspersky

PS er imponerende af flere grunde, men her er to: det behandler hvert mål individuelt, f.eks. softwareartefakterne er unikke for hver infektion, og det er fundet på computere, så følsomme, at de overhovedet ikke har nogen netværksforbindelse. Infektionen er fundet den “regeringsorganer, videnskabelige forskningscentre, militære organisationer, telekommunikationsudbydere og finansielle institutioner i Rusland, Iran, Rwanda, Kina, Sverige, Belgien og muligvis i italiensktalende lande.”

Trusselaktøren bag ProjectSauron kommanderer en top-of-the-top modulær cyber-spionage platform med hensyn til teknisk raffinement, designet til at muliggøre langvarige kampagner gennem stealthy overlevelsesmekanismer kombineret med flere eksfiltreringsmetoder. Tekniske detaljer viser, hvordan angribere lærte af andre ekstremt avancerede skuespillere for at undgå at gentage deres fejl. Som sådan tilpasses alle artefakter pr. Givet mål, hvilket reducerer deres værdi som indikatorer på kompromis for ethvert andet offer.

PRISM / Tempora

I 2013 lækkede Edward Snowden meget følsomme data Hero or Villain? NSA modererer sin holdning til Snowden Hero eller skurk? NSA modererer sin holdning til Snowden Whistleblower Edward Snowden og NSA's John DeLong dukkede op på tidsplanen for et symposium. Mens der ikke var nogen debat, ser det ud til, at NSA ikke længere maler Snowden som en forræder. Hvad er ændret? til en række nyhedssteder vedrørende driften af adskillige tophemmelige regeringsdataovervågningsordninger. Disse programmer, der drives af NSA i USA og GCHQ i Storbritannien, opfanger data fra fiberoptiske kabler, der udgør rygraden på Internettet, og bruges til at få adgang til store mængder private og personlige oplysninger uden forudgående mistanke eller målretning.

Åbenbaringen af disse kolossale spionage-netværk forårsagede internationalt nedfald, da det viste sig, at ikke kun offentligheden blev spioneret efter, men medlemmer på højt niveau af regeringer over hele kloden var lige (og ønskelige) mål.

Tip af isbjerget

Som du kan se, indeholder disse nationalstatlige trusselaktører nogle af de mest magtfulde malware- og spywarevarianter, som sikkerhedsforskere i øjeblikket er kendt. ProjectSauron gør det også smerteligt klart, at det er meget sandsynligt, at vi vil snuble over lignende varianter eller værre i de kommende år, en liste, som vi allerede kan tilføje Pegasus også.

Verdenskrig C

Cyberkonflikt bliver evigvarende. Forværret af voksende ressourceforbrug, en stadigt voksende global befolkning og manglende mistillid mellem globale magter, kan slaget kun gå en vej.

Cyberkonflikt spejler ofte traditionel konflikt. For eksempel bruger Kina cyberangreb med stor mængde svarende til, hvordan det brugte infanteri under Koreakrigen. Mange kinesiske soldater blev sendt i kamp med kun en håndfuld kugler. I betragtning af deres styrke i antal var de stadig i stand til at opnå slagmarkens sejre. I den anden ende af spektret ligger Rusland, USA og Israel, hvis cyber-taktik er mere kirurgisk, afhængig af avanceret teknologi og det banebrydende arbejde for entreprenører, der er drevet af konkurrence og økonomiske incitamenter.

Døbt “Verdenskrig C” af det fremtrædende sikkerhedsforskningsfirma FireEye vil fortsat eskalering sandsynligvis medføre civile dødsfald, når en nationalstat overskrider mærket. Tag ovenstående eksempel, og overvej den igangværende situation i Syrien. Vi har sæt oprørere, der er bevæbnet, uden en forståelse af arven, dette vil efterlade. At give hackinggrupper fri regeringsperiode til at angribe andre nationer kunne let ende med uventede resultater for både offer og gerningsmand.

Alvorlige cyberangreb er sandsynligvis ikke motivationsløse. Lande gennemfører dem for at opnå visse mål, der har tendens til at afspejle deres bredere strategiske mål. Forholdet mellem de valgte midler og deres mål vil se rationelle og fornuftige ud for dem, hvis ikke nødvendigvis for os.

- Martin Libicki, seniorforsker hos RAND Corp

Fremkomsten af ekstremt kraftfuld malware og spyware rejser også spørgsmål om nøjagtigt, hvordan nationalstatsudviklere opretholder deres egen sikkerhed. NSA gemmer sine data i skyen. Men er det sikkert? NSA lagrer sine data i skyen. Men er det sikkert? I kølvandet på Edward Snowden-lækager vender National Security Agency (NSA) sig til skyopbevaring for deres data. Når de har indsamlet oplysninger om dig, hvor sikker vil de være? og stop disse varianter falder i cyberkriminelle hænder. For eksempel opdagede sikkerhedsforskningsfirmaet SentinelOne “en sofistikeret malware-kampagne, der specifikt er målrettet mod mindst et energifirma.” Men de fandt malware på et underjordisk forum, hvilket er ekstremt sjældent for et så avanceret værktøj.

Alle mister

Som de fleste krige er der meget få vindere mod en stor mængde tabere. Vitaly Kamlyuk havde også dette at sige:

Jeg tror, at menneskeheden taber for at være ærlig, fordi vi kæmper mellem hinanden i stedet for at kæmpe mod globale problemer, som alle står overfor i deres liv.

Hver gang der er krig, fysisk eller cyber, afleder det opmærksomhed og ressourcer fra andre problemer, som det globale samfund står overfor. Måske er dette bare endnu en kamp, uden for vores kontrol, at vi alle bliver nødt til at lære at leve med 10 store sikkerhedsværktøjer, du skal bruge 10 store sikkerhedsværktøjer, du skal bruge. Du kan aldrig være for forsigtig derude i naturen vest, at vi gerne kalder Internettet, så det er en god ide at bruge gratis og lave sikkerhedsværktøjer. Følgende anbefales. .

Tror du “krig er krig” eller har cyberwar potentialet til at spiral ud af kontrol? Er du bekymret for din regerings handlinger? Hvad med “våbengjort” malware falder ind i “almindelige” cyberkriminelle hænder? Fortæl os dine tanker nedenfor!