William Charles

0

3278

102

Lige siden NTFS-filsystemet Fra FAT til NTFS til ZFS: Filsystemer afmystificeret fra FAT til NTFS til ZFS: Filsystemer afmystificeret Forskellige harddiske og operativsystemer kan bruge forskellige filsystemer. Her er hvad det betyder, og hvad du har brug for at vide. blev introduceret som standardformat i forbrugerudgaver af Windows (startende med Windows XP), folk har haft problemer med at få adgang til deres data på både interne og eksterne drev. Enkelte filattributter er ikke længere den eneste årsag til problemer, når du finder og bruger deres filer. Nu skal vi kæmpe med fil- og mappetilladelser, som en af vores læsere opdagede.

Vores læser spørgsmål:

Jeg kan ikke se mapper på min interne harddisk. Jeg kørte kommandoen “attrib -h -r -s / s / d” og det viser adgang nægtet i hver mappe. Jeg kan gå til mapper ved hjælp af kommandoen Kør, men jeg kan ikke se mapper på min harddisk. Hvordan løser jeg dette?

Bruces svar:

Her er nogle sikre antagelser baseret på de informationer, vi har fået: Operativsystemet er Windows XP eller nyere; filsystemet, der er i brug, er NTFS; brugeren har ikke fuld kontrol tilladelser på den del af filsystemet, de prøver at manipulere; de er ikke i administrator-sammenhæng; og standardtilladelserne på filsystemet kan være blevet ændret.

Alt i Windows er et objekt, hvad enten det er en registreringsdatabase nøgle, en printer eller en fil. Selvom de bruger de samme mekanismer til at definere brugeradgang, vil vi begrænse vores diskussion til filsystemobjekter for at holde det så enkelt som muligt.

Adgangskontrol

Sikkerhed Red Alert: 10 Computersikkerhedsblogs, du skal følge i dag Red Alert: 10 Computersikkerhedsblogs, du skal følge i dag Sikkerhed er en vigtig del af computeren, og du bør stræbe efter at uddanne dig selv og holde dig ajour. Du ønsker at tjekke disse ti sikkerhedsblogs og sikkerhedseksperterne, der skriver dem. af enhver art handler om kontrol der kan gøre noget på det objekt, der sikres. Hvem har nøglekortet til at låse op for at komme ind i forbindelsen? Hvem har nøglerne til at åbne administrerende direktørs kontor? Hvem har kombinationen til at åbne pengeskabet på deres kontor?

Den samme type tankegang gælder sikkerheden for filer og mapper på NTFS-filsystemer. Hver bruger på systemet har ikke et begrundet behov for at få adgang til hver fil på systemet, og heller ikke alle har brug for den samme type adgang til disse filer. Ligesom hver medarbejder i en virksomhed ikke behøver at have adgang til pengeskabet på administrerende direktørs kontor eller evnen til at ændre virksomhedsrapporter, skønt de måske har tilladelse til at læse dem.

Tilladelser

Windows kontrollerer adgangen til filsystemobjekter (filer og mapper) ved at indstille tilladelser for brugere eller grupper. Disse specificerer, hvilken type adgang brugeren eller gruppen har til objektet. Disse tilladelser kan indstilles til enten give lov til eller nægte en bestemt type adgang, og kan enten indstilles eksplicit på objektet eller implicit gennem arv fra dens overordnede mappe.

Standard tilladelser til filer er: Fuld kontrol, Ændring, Læse og udføre, Læs, Skriv og Special. Mapper har en anden særlig tilladelse, kaldet Liste mappeindhold. Disse standard tilladelser er foruddefinerede sæt af avancerede tilladelser som tillader mere granuleret kontrol, men normalt ikke er nødvendige uden for standard tilladelserne.

F.eks Læs & udfør standardtilladelse inkluderer følgende avancerede tilladelser:

- Gennemse mappe / udfør fil

- Vis mappe / læs data

- Læs attributter

- Læs udvidede attributter

- Læs tilladelser

Lister med adgangskontrol

Hvert objekt i filsystemet har en tilknyttet adgangskontrolliste (ACL). ACL er en liste over sikkerhedsidentifikatorer (SID'er), der har tilladelser på objektet. Det lokale sikkerhedsmyndighedsundersystem (LSASS) vil sammenligne SID, der er knyttet til adgangstoken, der er givet til brugeren ved login til SID'er i ACL, for det objekt, som brugeren forsøger at få adgang til. Hvis brugerens SID ikke matcher nogen af SID'er i ACL, nægtes adgang. Hvis det stemmer overens, vil den anmodede adgang blive tildelt eller nægtet baseret på tilladelserne til den SID.

Der findes også en evalueringsordre for tilladelser, der skal overvejes. Eksplicitte tilladelser har forrang for implicitte tilladelser, og afviser tilladelser har forrang for tilladte tilladelser. For at det ser sådan ud:

- Eksplicit nægte

- Eksplicit Tillad

- Implicit Nægte

- Implicit Tillad

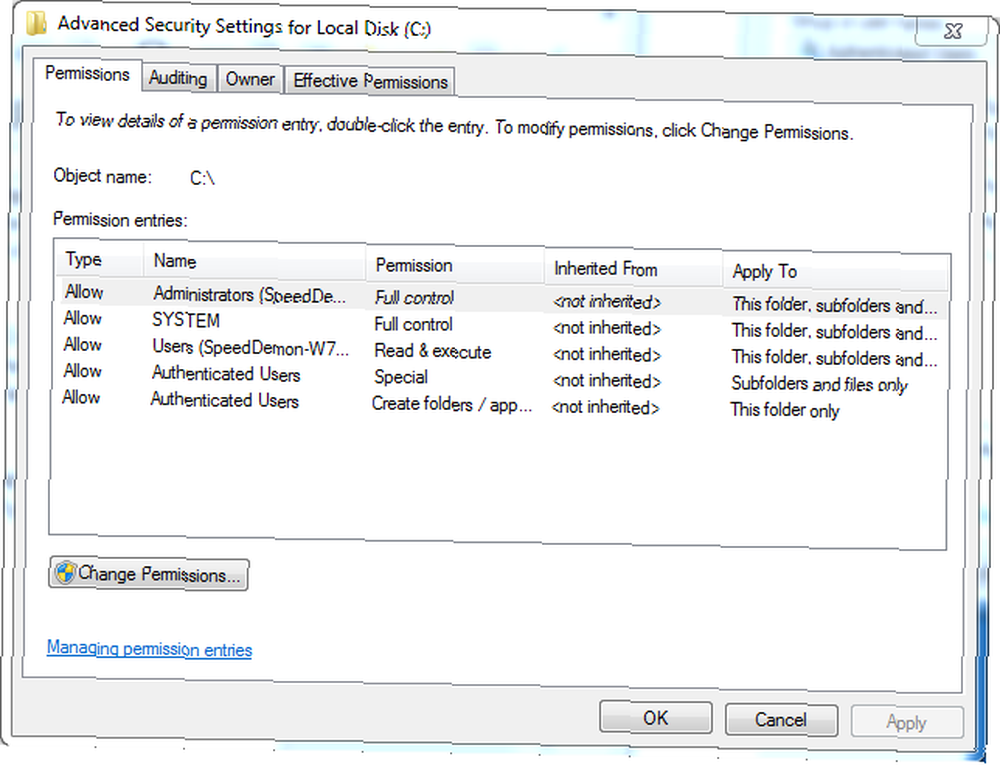

Standard Root Directory-tilladelser

De tilladelser, der er tildelt i rodkataloget til et drev, varierer lidt, afhængigt af om drevet er systemdrevet eller ej. Som det ses på billedet herunder, har et systemdrev to separate Give lov til poster til godkendte brugere. Der er en, der tillader godkendte brugere at oprette mapper og tilføje data til eksisterende filer, men ikke at ændre eksisterende data i filen, der kun gælder rodmappen. Den anden tillader godkendte brugere at ændre filer og mapper indeholdt i undermapper, hvis denne undermappe arver tilladelser fra roden.

Systemkatalogerne (Windows, Programdata, Programfiler, Programfiler (x86), Brugere eller Dokumenter & Indstillinger og muligvis andre) arver ikke deres tilladelser fra rodkataloget. Fordi det er systemkataloger, er deres tilladelser eksplicit indstillet til at hjælpe med at forhindre utilsigtet eller ondsindet ændring af operativsystem-, program- og konfigurationsfiler af malware eller en hacker.

Hvis det ikke er et systemdrev, er den eneste forskel, at gruppen Autentificerede brugere har en enkelt tilladelsesindgang, der gør det muligt at ændre tilladelser til rodmappen, undermapper og filer. Alle tilladelser, der er tildelt til de 3 grupper og SYSTEM-kontoen, arves gennem hele drevet.

Problemanalyse

Da vores plakat kørte attrib kommando, der forsøger at fjerne ethvert system, skjulte og skrivebeskyttede attributter på alle filer og mapper, der starter i det (uspecificerede) bibliotek, de befandt sig i, de modtog meddelelser, der angiver handlingen, de ønskede at udføre (Skriv attributter) blev afvist. Afhængigt af det bibliotek, de var i, da de kørte kommandoen, er dette sandsynligvis en meget god ting, især hvis de var i C: \.

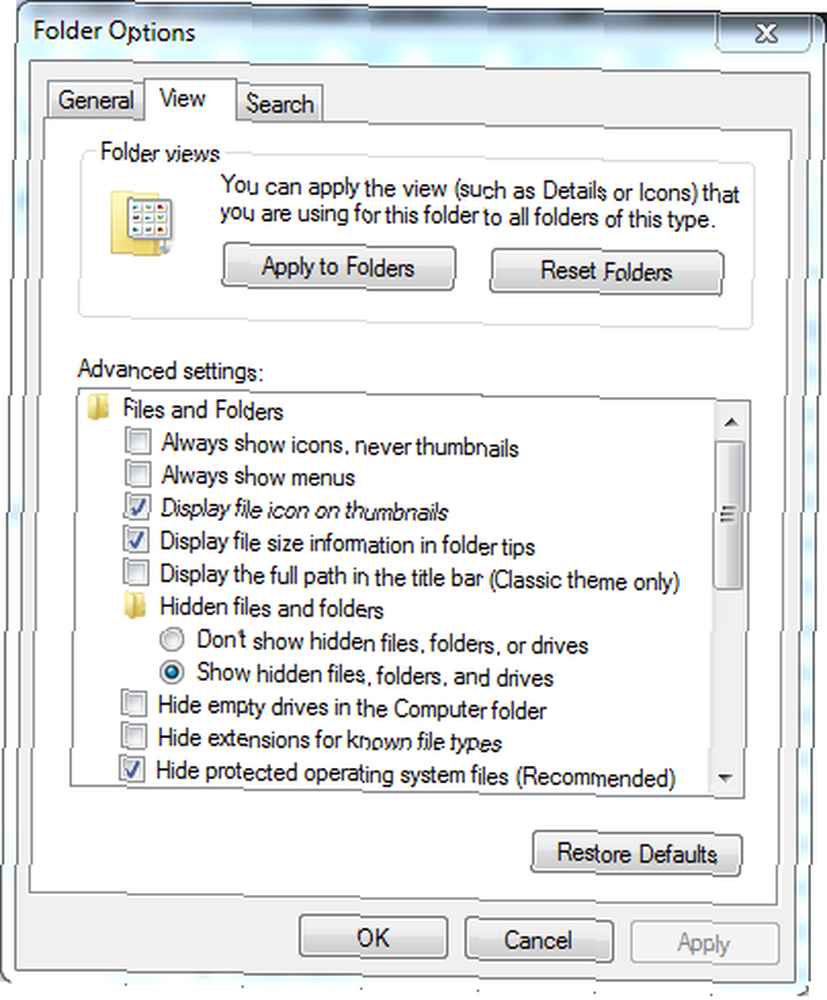

I stedet for at forsøge at køre denne kommando, ville det have været bedre bare at ændre indstillingerne i Windows Stifinder / File Explorer for at vise skjulte filer og mapper. Dette kan let udføres ved at gå til Organiser> Mappe- og søgemuligheder i Windows Stifinder eller Fil> Skift mappe og søgemuligheder i File Explorer. Vælg den i den resulterende dialogboks Fanen Vis> Vis skjulte filer, mapper og drev. Med dette aktiveret vises skjulte mapper og filer som dæmpede elementer på listen.

På dette tidspunkt, hvis filerne og mapperne stadig ikke vises, er der et problem med den avancerede tilladelsesliste for mappe / læs data. Enten er brugeren eller en gruppe, som brugeren tilhører, er udtrykkeligt eller implicit afviste tilladelse til de pågældende mapper, eller brugeren hører ikke til nogen af de grupper, der har adgang til disse mapper.

Du kan spørge, hvordan læseren kunne gå direkte til en af disse mapper, hvis brugeren ikke har listemappen / læsedatatilladelser. Så længe du kender stien til mappen, kan du gå til den, forudsat at du har avancerede tilladelser til Traverse Folder / Execute File på den. Dette er også grunden til, at det sandsynligvis ikke er et problem med standardtilladelsen til Listemappeindhold. Det har begge af disse avancerede tilladelser.

Opløsningen

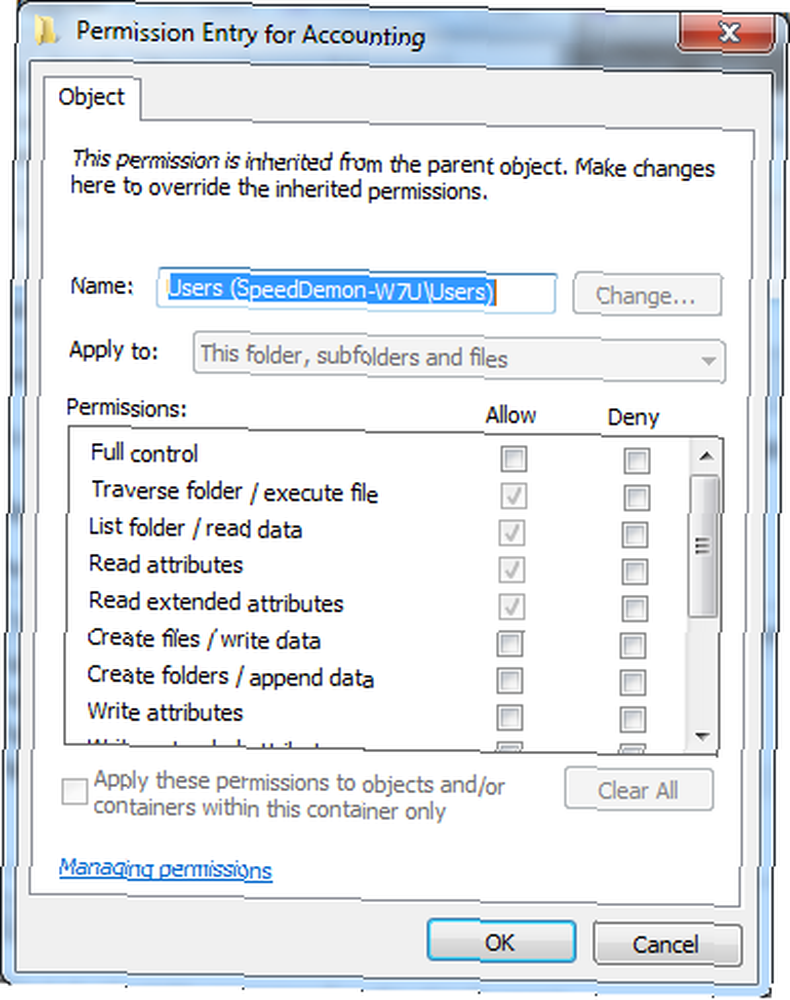

Med undtagelse af systemkataloger arves de fleste tilladelser i kæden. Så det første trin er at identificere kataloget tættest på roden af drevet, hvor symptomerne overflader. Når dette bibliotek er placeret, skal du højreklikke på det og vælge Egenskaber> fanen Sikkerhed. Kontroller tilladelserne for hver af de listede grupper / brugere for at kontrollere, at de har en afkrydsning i kolonnen Tillad for tilladelse til indhold af mappe Liste og ikke i kolonnen Afvis..

Hvis ingen af kolonnerne er markeret, skal du også se posten Specielle tilladelser. Hvis dette er markeret (enten tillad eller nægt), skal du klikke på Fremskreden derefter Skift tilladelser i den resulterende dialogboks, hvis du kører Vista eller nyere. Dette åbner en næsten identisk dialogboks med et par ekstra knapper. Vælg den relevante gruppe, klik på Redigere og sikre, at List-mappen / læse datatilladelsen er tilladt.

Hvis kontrollen er nedtonet, betyder det, at den er en arvet tilladelse, og ændring af det skal ske i den overordnede mappe, medmindre der er en overbevisende grund til ikke at gøre det, såsom det er en brugers profilbibliotek, og overordnede er mappen Brugere eller Dokumenter & Indstillinger. Det er også uklokt at tilføje tilladelser for en anden bruger for at kunne få adgang til en anden brugers profilkatalog. Log i stedet som bruger for at få adgang til disse filer og mapper. Hvis det er noget, der skal deles, skal du flytte dem til det offentlige profilmappe eller bruge fanen Deling for at give andre brugere adgang til ressourcerne.

Det er også muligt, at brugeren ikke har tilladelse til at redigere tilladelserne til de pågældende filer eller mapper. I dette tilfælde skal Windows Vista eller nyere præsentere en brugerkontokontrol (UAC) Stop irritere UAC-instruktioner - Sådan opretter du en hvidliste til en brugerkontokontrol [Windows] Stop irriterende UAC-meddelelser - Sådan opretter du en hvidliste til kontrol af en brugerkonti [Windows] nogensinde siden Vista, vi Windows-brugere er blevet plaget af, bugged, irriteret og trætte af prompten User Account Control (UAC), der fortæller os, at et program starter, som vi med vilje lancerede. Sikker på, det er forbedret, ... bede om administratoradgangskode eller tilladelse til at hæve brugerens privilegier for at tillade denne adgang. Under Windows XP skal brugeren åbne Windows Stifinder med indstillingen Kør som ... og bruge administratorkontoen Windows Administratorkonto: Alt hvad du behøver at vide Windows Administratorkonto: Alt hvad du behøver at vide Start med Windows Vista, den indbyggede Windows Administrator konto er deaktiveret som standard. Du kan aktivere det, men gør det på din egen risiko! Vi viser dig hvordan. for at sikre, at ændringerne kan foretages, hvis de ikke allerede kører med en administrativ konto.

Jeg ved, at mange mennesker bare vil bede dig om at tage ejerskab af de pågældende kataloger og filer, men der er en kæmpe stor advarsel til den løsning. Hvis det vil have indflydelse på systemfiler og / eller mapper, vil du svække det generelle sikkerhed for dit system alvorligt. Det burde aldrig udføres på roden, Windows, Brugere, Dokumenter & Indstillinger, Programfiler, Programfiler (x86), Programdata eller inetpub-kataloger eller en af deres undermapper.

Konklusion

Som du kan se, er tilladelser på NTFS-drev ikke alt for vanskelige, men det kan være kedeligt at lokalisere kilden til adgangsproblemer på systemer med mange mapper. Bevæbnet med en grundlæggende forståelse af, hvordan tilladelser fungerer med adgangskontrollister og en smule vedholdenhed, vil lokalisering og løsning af disse problemer snart blive børns leg.