Edmund Richardson

0

2010

142

Når vi taler om sikkerhed og privatliv, er der flere almindelige akronymer, der smides rundt. Du har sandsynligvis stødt på den fortroligheds- og anonymitetsfokuserede browser Tor. Og VPN'er findes ofte i mainstream-artikler. Der er også en anden mulighed at overveje: I2P.

Men hvilket forkortelse for privatliv passer til dine behov? Lad os undersøge, hvad I2P, Tor og VPN'er er, og hvilken der er den rigtige for dig Tor vs. PirateBrowser vs. Anonymox: Privatliv og adgang sammenlignet Tor mod PirateBrowser vs. Anonymox: Privatliv og adgang sammenlignet Tor er ikke længere den eneste browser, der tilbyder en sikker, privatlivsorienteret internetoplevelse. Flere andre stærke valg er nu tilgængelige. Men hvilken løsning er den rigtige for dig? Lad os se. .

Tor

Det “Tor” navn stammer fra det originale softwareprojektnavn: Onion Router. Tor-software dirigerer webtrafik gennem et verdensomspændende system med sammenkoblede relæknudere. Dette er kendt som “løg dirigering” fordi dine data passerer gennem mange lag.

Ud over lagene krypterer Tor al netværkstrafik, inklusive den næste node IP-adresse. Krypterede data passerer gennem flere tilfældigt valgte relæer, hvor kun et enkelt lag indeholder IP-adressen for følgende knude dekrypteret under transit.

Den endelige relæknude dekrypterer hele pakken og sender dataene til dens endelige destination uden at afsløre - på noget tidspunkt - en kilde-IP-adresse.

Hvordan bruger jeg Tor?

Tor-browseren er den nemmeste måde at bruge Tor-software. Download og installer browseren, som du ville gøre noget andet stykke software. Opsætningen fortsætter, når du har åbnet Tor Browser for første gang. Så gennemser du som normalt. Det vil være lidt langsommere end normalt - at sende data gennem flere relæer tager tid, er jeg bange for.

Hvorfor skal jeg bruge Tor?

Tor-browseren krypterer alle datatransmissioner. Som sådan bruger en enorm række mennesker det: kriminelle, journalister, hackere / crackere, retshåndhævelse (for at beskytte kommunikation og løse forbrydelser), regeringsorganer og meget mere. Faktisk startede Tor livet som et U.S. Naval Research and DARPA-projekt. Vi har endda skrevet en guide til, hvordan du kan bruge det skjulte web som et forskningsværktøj Rejse til det skjulte web: En guide til nye forskere Rejse til det skjulte web: En guide til nye forskere Denne vejledning tager dig med på en tur gennem de mange niveauer på det dybe web: databaser og information tilgængelig i akademiske tidsskrifter. Endelig ankommer vi Tor's porte. .

Tor-browseren er også en af de mest direkte ruter til det mørke web (ikke at forveksle med den dybe web. 6 Lillekendte hjørner på den dybe bane, du kan faktisk ligesom 6 Lillekendte hjørner på den dybe bane, du kan faktisk ligesom Den dybe web har et dårligt omdømme - næsten enhver dårlig ting, du kan tænke på, findes der. Men der er også nogle virkelig gode ting, du måske vil tjekke ud.) Den mørke web er den såkaldte “mørk underbelly” Hvad er det dybe web? Det er mere vigtigt end du tænker, hvad er Deep Web? Det er mere vigtigt end du tror. Den dybe web og den mørke web lyder både skræmmende og uærlige, men farerne er blevet overdrevne. Her er hvad de faktisk har, og hvordan du selv kan få adgang til dem selv! af den almindelige (undertiden benævnt “overflade”) web, som vi gennemsøger dagligt. Hver gang du hører en historie om en online markedsplads, der sælger ulovlige stoffer og varer, taler de om et websted, der er vært på det mørke net.

Men Tor handler ikke kun om vanvittige hemmelige markedspladser og hemmelig kommunikation Ross Ulbricht, Rise and Fall, AKA the Dread Pirate Roberts Rise and Fall of Ross Ulbricht, AKA the Dread Pirate Roberts Silk Road var som Amazon for det sorte marked. Dets leder, Dread Pirate Roberts, talte ofte for en anti-etablissement, libertarisk filosofi - men hvad ved vi mere om ham? . Du kan bruge det til andet, “normal” ting som at surfe på Facebook Sådan gennemses Facebook over Tor i 5 trin Sådan gennemser du Facebook over Tor i 5 trin Ønsker du at være sikker, når du bruger Facebook? Det sociale netværk har lanceret en .onion-adresse! Sådan bruges Facebook på Tor. . For eksempel bruger luftfartsselskaber komplicerede algoritmer for at holde øje med interessen for deres flyvninger og justere pris med efterspørgsel. Fortsæt med at besøge det samme sted ved hjælp af den samme IP, og flyselskabet ved, at du er interesseret - men prisen stiger normalt. Tjek de samme flyvninger med Tor Browser, og du kan finde nogle interessante rabatter.

Vil Tor beskytte mit privatliv?

Ja. Tor-designet beskytter privatlivets fred fra bund til top. Hvis du bare bruger Tor Browser til at surfe på Internettet, vil du ikke advare nogen, overalt. Imidlertid betragter fortalere for hardcore fortrolighed Tor-netværket som kompromitteret. National Security Agency (NSA) -programmet XKeyscore registrerer alle, der besøger Tor-websiden. Din interesse i privatlivets fred vil sikre dig, at du er målrettet af NSA. Din interesse for privatlivets fred vil sikre dig, at du er målrettet af NSA. Ja, det er rigtigt. Hvis du er interesseret i privatlivets fred, kan du blive føjet til en liste. og downloader Tor-browseren. Desuden klassificerer de dem, der henter og installerer det som “potentielle ekstremister.”

MODSTÅ. DOWNLOADTOR BROWSER. BESKYT DIN ONLINE PRIVACY.

- labia minora (@slavvvica) 5. maj 2017

Så ja, undskyld, du er på en liste nu. (De tænker lignende på dem, der bruger Linux, så jeg ville ikke bekymre mig for meget.)

Tor krypterer kun data, der er sendt og modtaget i Tor-browseren (eller en anden browser, der bruger Tor-software). Det krypterer ikke netværksaktivitet for hele dit system.

For mere om Tor, se på måder at holde sig væk fra kompromitterede Tor exit-knudepunkter 6 måder at forblive sikre på fra kompromitterede Tor exit-knudepunkter 6 måder at holde sig trygge fra Kompromitterede Tor Exit-knudepunkter Tor er kraftfuld til at beskytte online privatliv, men det er ikke t perfekt. Her er, hvordan du holder dig beskyttet mod kompromitterede Tor exit-knudepunkter. .

i2P

Det usynlige internetprojekt (I2P) er en protokol til routing af hvidløg. Dette er en variant af den løgrutningsprotokol, der er brugt af Tor.

I2P er en “anonymt overlejringsnetværk.” Hvidløgsruteprotokollen krypterer flere meddelelser sammen for at gøre datatrafikanalyse vanskelig, samtidig med at den øger netværkets trafikhastighed. Hvidløgsvejledning får sit navn fra den faktiske hvidløg. Hver meddelelse er en “hvidløgsfed,” med hele det krypterede bundt, der repræsenterer “pære.” Hver krypteret meddelelse har sin egen specifikke leveringsinstruktion, og hvert slutpunkt fungerer som en kryptografisk identifikator (læs en af et par offentlige nøgler).

Hver I2P-klient (router) bygger en række indgående og udgående forbindelser “tunneler” - direkte peer-to-peer (P2P) netværk. En stor forskel mellem I2P og andre P2P-netværk, du har brugt, er det individuelle valg af tunnellængde. Tunnellængden er en faktor i anonymitet, latenstid og personlig gennemstrømning og udgør en del af den individuelle peer-trusselmodel.

Resultatet er, at det mindste antal peers muligvis videresender beskeder i henhold til hver peers afsender og modtager trussel model.

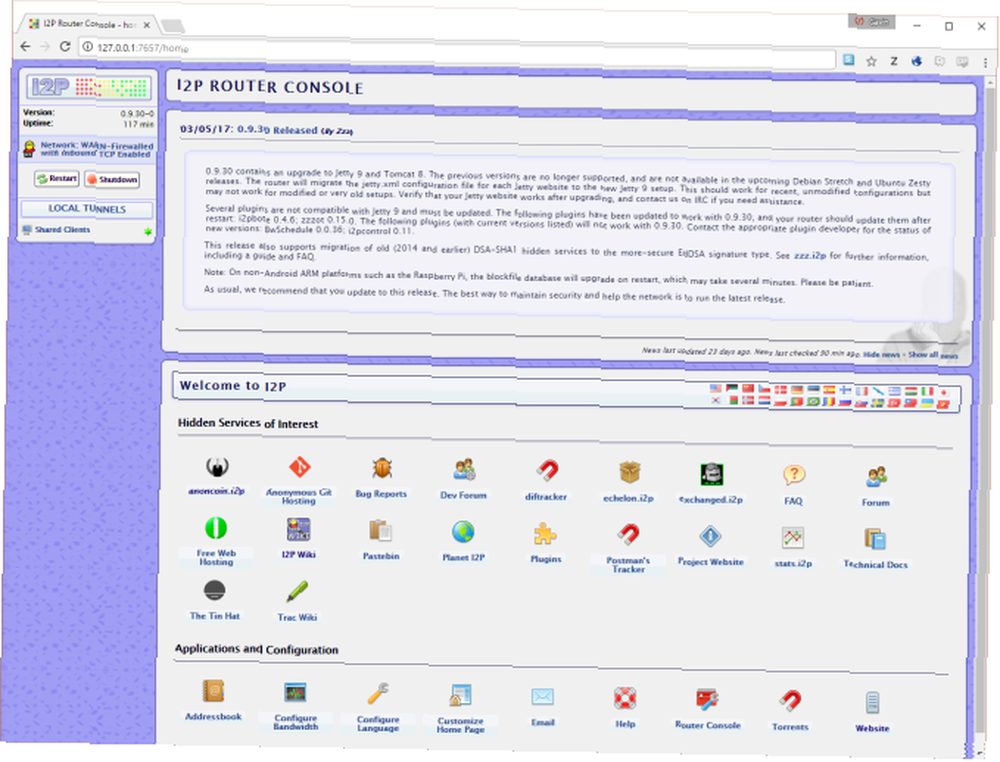

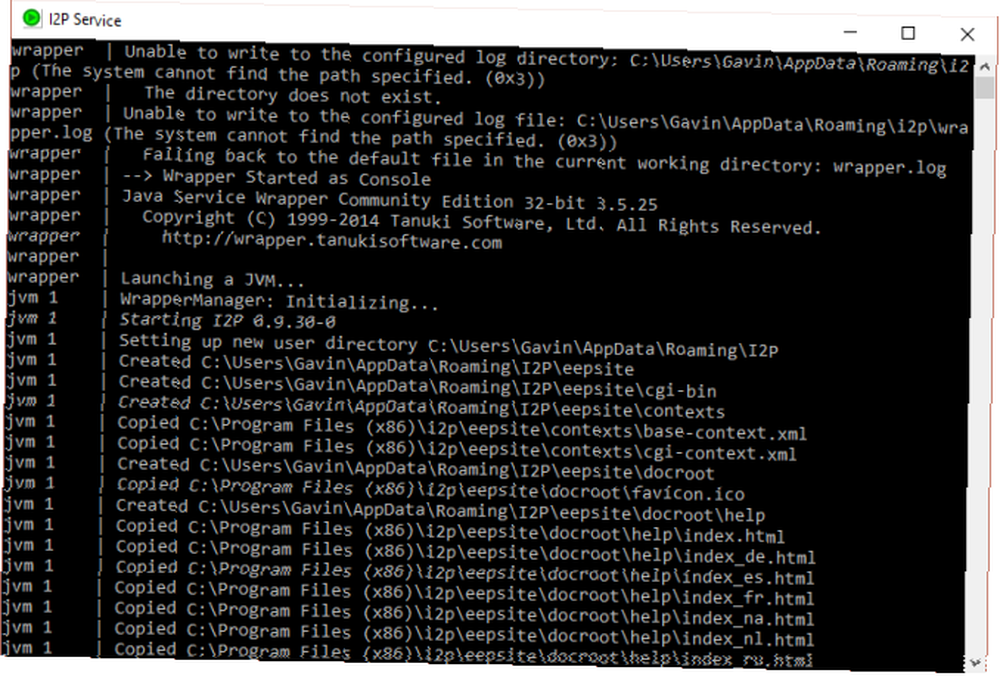

Hvordan bruger jeg I2P?

Den nemmeste måde at bruge I2P er ved at downloade og installere den officielle installationspakke. Når den er installeret, skal du åbne Start I2P (genstartbar). Dette åbner en lokalt hostet webside i Internet Explorer, I2Ps standardbrowser (du kan ændre dette senere). Dette er I2P-routerkonsollen, eller med andre ord, den virtuelle router, der bruges til at opretholde din I2P-forbindelse. Du vil også se kommandovinduet til I2P Service - ignorere dette og lad det køre i baggrunden.

I2P-tjenesten kan tage et par minutter at komme i gang, især under den første boot. Tag dig tid til at konfigurere dine båndbreddeindstillinger.

I2P giver sine brugere mulighed for at oprette og være vært for skjulte websteder, kendt som “eepsites.” Hvis du vil have adgang til et eepsite, skal du indstille din browser til at bruge den specifikke I2P-proxy. Du kan finde I2P-proxykonfigurationsdetaljerne her.

Hvorfor skal jeg bruge I2P?

I2P og Tor tilbyder lignende browsingoplevelser for det meste. Afhængigt af din I2P-båndbreddekonfiguration er den sandsynligvis lidt hurtigere end Tor Browser og kører fra komforten i din eksisterende browser. I2P er fuld af skjulte tjenester, mange som er hurtigere end deres Tor-baserede ækvivalenter - et massivt plus, hvis du er frustreret over det til tider irriterende Tor-netværk.

I2P kører sammen med din almindelige internetforbindelse og krypterer din browsertrafik. Imidlertid er I2P ikke det bedste værktøj til anonymt at surfe på det åbne web. Det begrænsede antal outproxies (hvor din trafik tilslutter sig igen “fast” internettrafik) betyder, at det er meget mindre anonymt, når det bruges på denne måde.

Vil I2P beskytte mit privatliv?

Kort sagt, ja. Det vil beskytte dit privatliv meget godt, medmindre du bruger det til regelmæssig webbrowsing. Og selv da vil det kræve betydelige ressourcer at isolere din webtrafik. I2P bruger den distribuerede P2P-model for at sikre dataindsamling, statistikindsamling og netværksoversigter er vanskelige at gennemføre. Endvidere krypterer hvidløgsruteprotokollen flere meddelelser sammen, hvilket gør det meget vanskeligere at udføre trafikanalyse.

I2P-tunnelerne, som vi diskuterede tidligere, er envejsret: data flyder kun en vej. En tunnel ind, en tunnel ud. Dette alene giver større anonymitet for alle jævnaldrende.

I2P krypterer kun data, der er sendt og modtaget via en konfigureret browser. Det krypterer ikke netværksaktivitet for hele dit system.

VPN

Endelig har vi det virtuelle private netværk (VPN). En VPN fungerer anderledes end både Tor og I2P. I stedet for kun at fokusere på kryptering af browsertrafik, krypterer en VPN al indkommende og udgående netværkstrafik. I den forstand tilbyder det regelmæssige brugere en nem rute til at beskytte deres data, men der er nogle advarsler, som vi vil udforske i et øjeblik.

Sådan fungerer en VPN

Normalt, når du sender en anmodning (f.eks. Klikker du på et link i din webbrowser eller affyrer Skype til et videoopkald), vises din anmodning til serveren, der indeholder de specificerede data, og den vender tilbage til dig. Dataforbindelsen er normalt ikke sikret, og enhver med tilstrækkelig viden om computere kan potentielt få adgang til den (især hvis du bruger standard HTTP snarere end HTTPS).

En VPN opretter forbindelse til en foruddefineret, privat ejet server (eller servere) og skaber en direkte forbindelse kaldet a “tunnel” Den korte makeUseOf-guide til VPN-terminologi Den korte makeUseOf-guide til VPN-terminologi Behovet for en sikker internetforbindelse har aldrig været mere vigtigt. En VPN er en fantastisk måde at stoppe uønsket snooping i din internettrafik. Vi er her for at gennemskære VPN-jargongen. (men med stigningen i VPN-brug ses dette udtryk ikke så hyppigt). Den direkte forbindelse mellem dit system og VPN-serveren er krypteret, ligesom alle dine data.

VPN'er fås via en klient, som du installerer på din computer. De fleste VPN'er bruger kryptografi med offentlig nøgle. Hvordan fungerer kryptering, og er det virkelig sikkert? Hvordan fungerer kryptering, og er det virkelig sikkert? . Når du åbner VPN-klienten og logger ind med dine legitimationsoplysninger, udveksler den en offentlig nøgle 3 væsentlige sikkerhedsbetingelser, du har brug for at forstå 3 væsentlige sikkerhedsbetingelser, du har brug for at forstå Forvirret ved kryptering? Forvirret af OAuth eller forstenet af Ransomware? Lad os fortælle nogle af de mest almindeligt anvendte sikkerhedsbetingelser, og nøjagtigt hvad de betyder. , bekræfter forbindelsen og beskytter din netværkstrafik.

Hvorfor skal jeg bruge en VPN??

En VPN krypterer din netværkstrafik. Alt, der involverer en internetforbindelse på dit system, er sikkert fra nysgerrige øjne. Der har også været en massiv stigning i VPN-popularitet. De er usædvanligt nyttige til:

- Sikring af dine data på en offentlig Wi-Fi-forbindelse.

- Adgang til regionbegrænset indhold.

- Et ekstra lag af sikkerhed, når du får adgang til følsomme oplysninger.

- Beskyttelse af dit privatliv mod regeringer eller andre invasive agenturer.

Vil en VPN beskytte mit privatliv

Ja, en VPN vil beskytte dit privatliv - men her kommer de advarsler, som jeg henviste til tidligere. Som de fleste ting betaler du for det, du får. Der er adskillige gratis VPN-udbydere, men de beskytter dig ikke altid så grundigt, som du tror.

For eksempel fører mange gratis VPN-udbydere en log over alle brugere og deres internettrafik. Så mens krypterede data sikkert kommer ind og ud af din computer og til og fra deres server, er der stadig en log over, hvad du har gjort. Og mens flertallet af VPN-udbydere ikke er ved at omdanne dig til myndighederne, er de juridisk forpligtet til at vende det, de ved, hvis de får en stævning. Hvis du vil have en virkelig sikker, logfri forbindelse, så tjek disse seks privatlivsfokuserede VPN'er.

VPN'er er en fremragende, nem måde at tage noget privatliv tilbage uden at skulle ændre fra din almindelige browser eller ændre dine generelle browservaner og internetbrug. Hvis du overvejer denne mulighed, kan du muligvis også undersøge, hvordan du bruger en VPN-driftsafbryder. Hvad er en VPN-dræbte switch? Her er hvorfor du har brug for en Hvad er en VPN Kill switch? Her er hvorfor du har brug for et. Hvad sker der, hvis din VPN holder op med at arbejde? Ukrypterede data sendes over internettet. For at forhindre dette har du brug for en VPN-driftsafbryder. .

Resumé af Tor vs. I2P vs. VPN

Hvis du vil have super-privat browsing, adgang til løgwebsteder og darkweb og ikke har noget imod en lille dukkert i internethastighed, skal du vælge Tor.

Hvis du vil have super-privat adgang til skjulte tjenester og meddelelsesværktøjer på tværs af et distribueret netværk af jævnaldrende og stadig ikke har noget imod en lille dukkert i internethastighed, skal du vælge I2P.

Endelig, hvis du vil kryptere al din indgående og udgående netværkstrafik og virkelig ikke har noget imod en lille dukkert i internethastighed, skal du vælge en VPN.

Nogle vælger at bruge Tor Browser over en logfri VPN. Andre fyrer simpelthen op en gratis VPN, når de vil have adgang til deres online bank i en lokal café (dette er meget fornuftigt). Uanset hvad er en VPN nu et vigtigt stykke tilgængelig sikkerhed og privatlivets teknologi, som jeg vil råde nogen til at overveje.

Og hvis du er interesseret i VPN-indstillingen, men ikke er sikker på, hvad der er bedst for dig, skal du starte med vores anmeldelse af Surfshark VPN Surfshark VPN-gennemgang: Overkommelig, fleksibel og kraftfuld Surfshark VPN-anmeldelse: Overkommelig, fleksibel og kraftfuld udseende til en betroet VPN? Find ud af, om Surfshark er det rigtige valg for at beskytte dit online privatliv. .

Billedkreditter: ImageFlow / Shutterstock