Gabriel Brooks

0

3682

346

Af og til vises en ny malware-variant som en hurtig påmindelse om, at sikkerhedsindsatsen altid stiger. QakBot / Pinkslipbot bank-trojan er en af dem. Malware, ikke indhold med høst af bankoplysninger, kan nu blive hængende og fungere som en kontrolserver - længe efter at et sikkerhedsprodukt stopper dets oprindelige formål.

Hvordan forbliver OakBot / Pinkslipbot aktiv? Og hvordan kan du fjerne det helt fra dit system?

QakBot / Pinkslipbot

Denne bank-trojan har to navne: QakBot og Pinkslipbot. Selve malware er ikke ny. Det blev først implementeret i slutningen af 2000'erne, men forårsager stadig problemer over et årti senere. Trojan har nu modtaget en opdatering, der forlænger ondsindet aktivitet, selvom et sikkerhedsprodukt begrænser dets oprindelige formål.

Infektionen bruger universal plug-and-play (UPnP) til at åbne porte og tillade indgående forbindelser fra alle på Internettet. Pinkslipbot bruges derefter til at høste bankoplysninger. Den sædvanlige vifte af ondsindede værktøjer: keyloggers, password stealers, MITM browserangreb, digitalt certifikatstyveri, FTP og POP3 legitimationsoplysninger og mere. Malware kontrollerer et botnet, der estimeres at indeholde over 500.000 computere. (Hvad er alligevel et botnet? Er din pc en zombie? Og hvad er en zombie-computer, i hvert fald? [MakeUseOf Explains] Er din pc en zombie? Og hvad er en zombie-computer, hvad som helst? [MakeUseOf Explains] Har du nogensinde spekuleret over hvor alle af internetspam stammer fra? Du modtager sandsynligvis hundredvis af spamfiltrerede uønskede e-mails hver dag. Betyder det, at der er hundreder og tusinder af mennesker derude, der sidder ...)

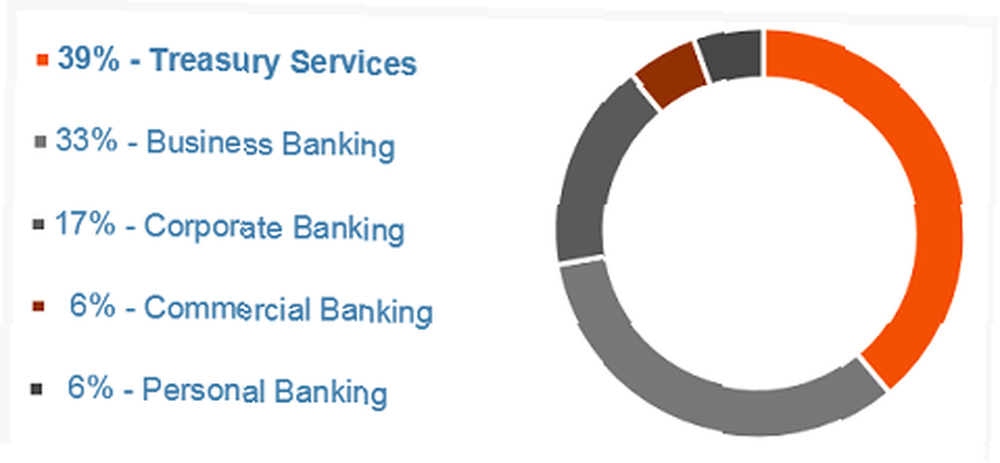

Malware hovedsageligt fokuserer på den amerikanske banksektor, hvor 89 procent af inficerede enheder findes i enten finans-, forretnings- eller kommercielle bankfaciliteter.

Billedkredit: IBM X-Force

Billedkredit: IBM X-Force

En ny variant

Forskere ved McAfee Labs opdagede den nye Pinkslipbot-variant.

“Da UPnP antager, at lokale applikationer og enheder er pålidelige, tilbyder det ingen sikkerhedsbeskyttelse og er tilbøjelig til misbrug af enhver inficeret maskine på netværket. Vi har observeret flere Pinkslipbot-kontrolserverproxy, der er vært på separate computere på det samme hjemmenetværk, såvel som hvad der ser ud til at være et offentligt Wi-Fi-hotspot,” siger McAfee Anti-Malware-forsker Sanchit Karve. “Så vidt vi ved er Pinkslipbot den første malware, der bruger inficerede maskiner som HTTPS-baserede kontrolserver, og den anden eksekverbare-baserede malware, der bruger UPnP til portvideresendelse efter den berygtede Conficker-orm i 2008.”

Derfor forsøger McAfee-forskerteamet (og andre) at fastlægge nøjagtigt, hvordan en inficeret maskine bliver en proxy. Forskere mener, at tre faktorer spiller en betydelig rolle:

- En IP-adresse beliggende i Nordamerika.

- En højhastighedsinternetforbindelse.

- Muligheden for at åbne porte på en internetgateway ved hjælp af UPnP.

F.eks. Henter malware malware et billede ved hjælp af Comcast'sSpeed Test-tjeneste til at kontrollere, at der er tilstrækkelig båndbredde til rådighed.

Når Pinkslipbot finder en passende målmaskine, udsteder malware en Simple Service Discovery Protocol-pakke til at lede efter internet Gateway Devices (IGD). Til gengæld kontrolleres IGD for tilslutning, med et positivt resultat, der ser oprettelsen af regler for portvideresendelse.

Som et resultat, når malware-forfatteren beslutter, om en maskine er egnet til infektion, downloader og distribuerer en binær trojansk. Dette er ansvarligt for kontrolserverens proxy-kommunikation.

Svær at udslette

Selv hvis din antivirus- eller anti-malware-pakke med succes har fundet og fjernet QakBot / Pinkslipbot, er der en chance for, at den stadig fungerer som en kontrolserver-proxy for malware. Din computer kan godt stadig være sårbar, uden at du ved det.

“Reglerne om portvideresendelse, der er oprettet af Pinkslipbot, er for generiske til automatisk at fjerne uden at risikere utilsigtede fejlkonfiguration af netværket. Og da de fleste malware ikke forstyrrer portvideresendelse, kan anti-malware-løsninger muligvis ikke vende tilbage til sådanne ændringer,” siger Karve. “Desværre betyder dette, at din computer stadig kan være sårbar overfor angreb udefra, selvom dit antimalware-produkt har fjernet alle Pinkslipbot-binære filer fra dit system.”

Malwaren indeholder ormkapabilitter Vira, Spyware, Malware osv. Forklaret: At forstå onlinetrusler Vira, Spyware, Malware osv. Forklaret: At forstå onlinetrusler, når du begynder at tænke på alle de ting, der kunne gå galt, når du surfer på Internettet, Internettet begynder at ligne et ret skræmmende sted. , hvilket betyder, at det kan selvreplicere gennem delte netværksdrev og andre flytbare medier. Ifølge IBM X-Force forskere har det forårsaget Active Directory (AD) lockouts og tvunget ansatte i berørte bankorganisationer offline i timer ad gangen.

En kort guide til fjernelse

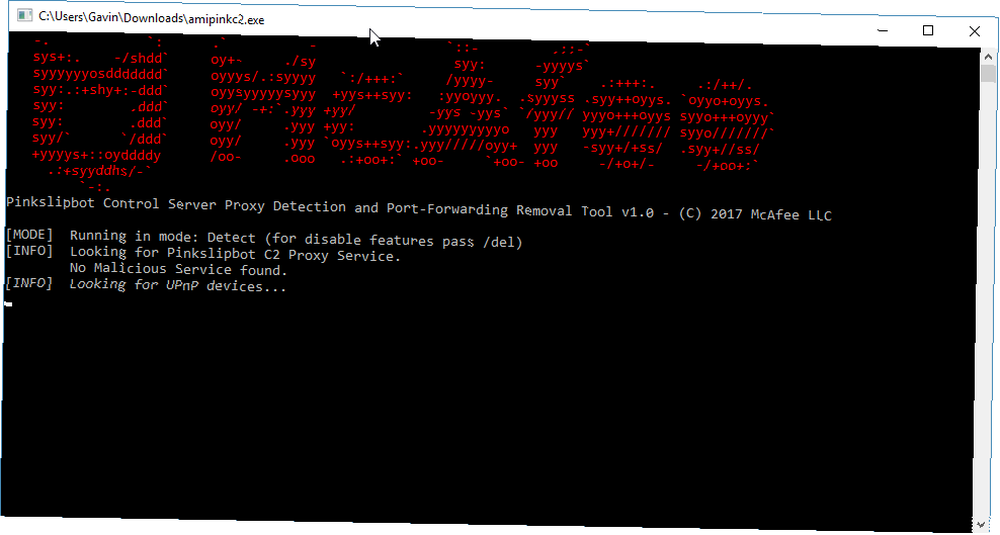

McAfee har frigivet Pinkslipbot Control Server Proxy-detektion og fjernelse af portvideresendelse (eller PCSPDPFRT, kort… Jeg spøger). Værktøjet kan downloades lige her. Desuden er en kort brugermanual tilgængelig her [PDF].

Når du har downloadet værktøjet, skal du højreklikke og Kør som administrator.

Værktøjet scanner automatisk dit system ind “detekteringstilstand.” Hvis der ikke er nogen ondsindet aktivitet, lukkes værktøjet automatisk uden at foretage ændringer i dit system eller routerkonfiguration.

Hvis værktøjet dog registrerer et ondsindet element, kan du ganske enkelt bruge / del kommando til at deaktivere og fjerne reglerne for portvideresendelse.

Undgå detektion

Det er lidt overraskende at se en bank-trojan af denne sofistikering.

Bortset fra den nævnte Conficker-orm “Oplysninger om ondsindet brug af UPnP af malware er knappe.” Mere pertinent er det et klart signal om, at IoT-enheder, der bruger UPnP, er et enormt mål (og sårbarhed). Når IoT-enheder bliver allestedsnærværende, skal du indrømme, at cyberkriminelle har en gylden mulighed. (Selv dit køleskab er i fare! Samsungs Smart Køleskab er lige blevet fyret. Hvad med resten af dit smarte hjem? Samsungs Smart Køleskab er lige blevet fyret. Hvad med resten af dit smarte hjem? En britisk sårbarhed blev opdaget af UK -baseret infosec firma Pen Test Parters. Samsungs implementering af SSL-kryptering kontrollerer ikke gyldigheden af certifikaterne.)

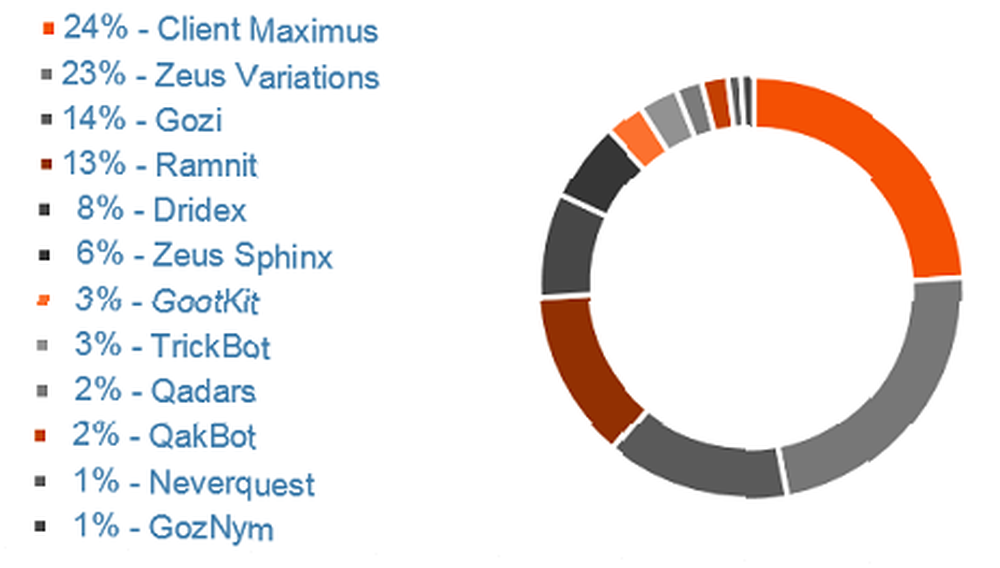

Men selvom Pinkslipbot overgår til en vanskelig at fjerne malware-variant, er den stadig kun rangeret som nr. 10 i de mest udbredte økonomiske malware-typer. Den øverste placering ejes stadig af klient Maximus.

Billedkredit: IMB X-Force

Billedkredit: IMB X-Force

Afbødning forbliver nøglen til at undgå finansiel malware, det være sig virksomheden, virksomheden eller hjemmebrugere. Grunduddannelse mod phishing Sådan finder du en phishing-e-mail Sådan finder du en phishing-e-mail Det er svært at fange en phishing-e-mail! Svindlere udgør som PayPal eller Amazon og prøver at stjæle din adgangskode og kreditkortoplysninger, og deres bedrag er næsten perfekt. Vi viser dig, hvordan du finder stedet svig. og andre former for målrettet ondsindet aktivitet Hvordan svindlere bruger phishing-e-mails til at målrette studerende Hvordan svindlere bruger phishing-e-mails til at målrette studerende Antallet af svindel, der er rettet mod studerende, er stigende, og mange falder ind i disse fælder. Her er hvad du skal vide, og hvad du skal gøre for at undgå dem. gå en massiv måde at stoppe denne type infektion ind i en organisation - eller endda dit hjem.

Påvirkes af Pinkslipbot? Var det derhjemme eller din organisation? Blev du låst ud af dit system? Fortæl os dine oplevelser nedenfor!

Billedkredit: akocharm via Shutterstock