Peter Holmes

0

3031

239

2017 var et dårligt år for online sikkerhed De store cybersecurity-begivenheder i 2017, og hvad de gjorde med dig De vigtigste cybersecurity-begivenheder i 2017, og hvad de gjorde med dig. Var du offer for et hack i 2017? Milliarder var i det, der klart var det værste år inden for cybersikkerhed endnu. Når der sker så meget, har du måske gået glip af nogle af overtrædelserne: lad os sammenfatte. . Fremkomsten af ransomware Det globale Ransomware-angreb og hvordan du beskytter dine data Det globale Ransomware-angreb og hvordan du beskytter dine data Et massivt cyberangreb har ramt computere over hele kloden. Er du blevet påvirket af den meget virulente selvreplicerende ransomware? Hvis ikke, hvordan kan du beskytte dine data uden at betale løsepenge? dominerede den tidlige del af året, mens dataforbrud (inklusive det berygtede Equifax-hack Equihax: Et af de mest ulykkelige overtrædelser af alle tiders Equihax: Et af de mest ulykkelige overtrædelser af alle tid Equifax-overtrædelsen er det farligste og pinligt, sikkerhedsbrud hele tiden. Men kender du alle kendsgerninger? Er du blevet påvirket? Hvad kan du gøre ved det? Find ud af det her.) Fortsat uformindsket.

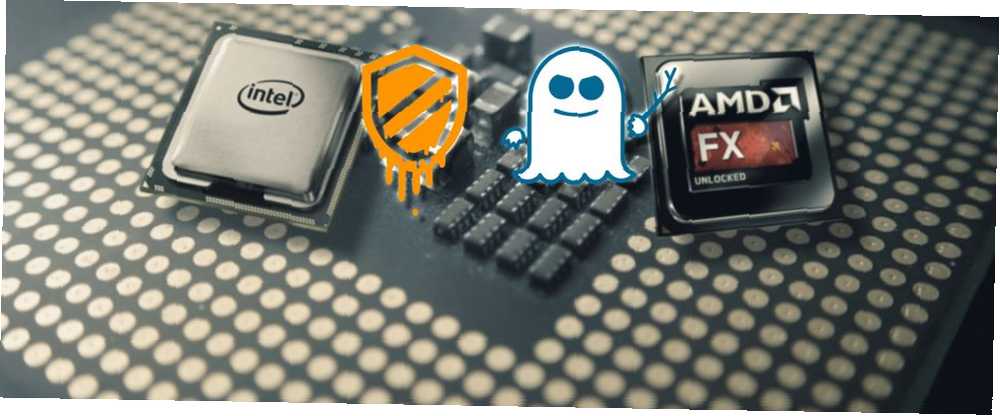

Mod slutningen af året begyndte rygterne at sprede sig om en enorm sikkerhedsfejl med Intel CPU'er. Ligesom solen steg op i 2018, frigav forskere en oversvømmelse af information om to nye udnyttelser: Meltdown og Specter. Begge påvirker CPU'en.

Meltdown påvirker primært Intel-processorer og er (relativt) let at lappe. For at tilføje brændstof til ilden har Intels svar på fejlen skabt skarp kritik fra sikkerhedsbranchen. Spectre har potentialet til at påvirke næsten enhver moderne processor på tværs af alle producenter og vil være den mere udfordrende af de to udnyttelser på lang sigt. Dog for at få en fornemmelse af, hvor alvorlige disse to mangler er, og hvordan de påvirker dig, skal vi først se på, hvordan en CPU fungerer.

Inde i CPU'en

Core Processing Unit (CPU) er en af de mest kritiske dele af din computer og kaldes ofte operationens hjerne. CPU'en tager instruktioner fra din RAM, afkoder dem og udfører derefter til sidst den ønskede handling. Dette er kendt som Fetch-Decode-Execute-cyklus Hvad er en CPU og hvad gør den? Hvad er en CPU, og hvad gør den? Computing akronymer er forvirrende. Hvad er en CPU alligevel? Og har jeg brug for en quad- eller dual-core-processor? Hvad med AMD eller Intel? Vi er her for at hjælpe med at forklare forskellen! , og er rygraden i alle CPU'er.

I teorien er denne operation altid forudsigelig med RAM, der overfører alle instruktioner i rækkefølge til CPU'en til udførelse. Imidlertid er CPU'er i den virkelige verden mere komplicerede end dette, og behandler ofte flere instruktioner samtidig. Efterhånden som CPU'er er blevet hurtigere, er den største flaskehals dataoverførselshastigheden mellem RAM og CPU.

For at øge ydeevnen udfører mange CPU'er out-of-order-eksekvering, når en instruktion endnu ikke er indlæst fra RAM. Hvis koden dog forgrenes, skal CPU'en bedst antage, hvilken gren der skal følges, hvilket er kendt som grenforudsigelse. CPU'en kan derefter tage dette et skridt videre og begynde spekulativt at udføre den forudsagte kode.

Når de manglende instruktioner er indlæst, kan CPU'en slappe af enhver forudsigelig eller spekulativ handling, som om den aldrig var sket. Imidlertid bruger både Meltdown og Specter disse mekanismer for at afsløre følsomme data.

Intels Meltdown

Meltdown er i øjeblikket den mere kontroversielle af de to udnyttelser og påvirker kun Intel-processorer (selvom nogle rapporter antyder, at AMD-processorer også kan være sårbare). Kernen er kernen i din computers operativsystem Linux Kernel: En forklaring i Laymans vilkår Linux Kernel: En forklaring i Laymans vilkår Der er kun en de facto ting, Linux-distributioner har til fælles: Linux-kernen. Men mens det ofte bliver talt om, ved mange ikke rigtig, hvad det gør. og har fuld kontrol over systemet. Da det har så omfattende kontrol, er adgangen til dit systems kerne begrænset.

Intels implementering af spekulativ eksekvering giver imidlertid mulighed for forebyggende adgang til kernen, før der udføres en adgangskontrol. Når kontrollen er afsluttet, blokeres den spekulative adgang, men denne korte periode er nok til at afsløre data, der er kortlagt i kernen. Disse data kan variere fra applikationsdata til adgangskoder og krypteringsnøgler. Udnyttelsen gælder for næsten alle Intel-processorer på næsten alle operativsystemer, herunder Linux, macOS, Windows, virtualiseringsmiljøer som VMware og endda cloud computing-servere som Windows Azure og Amazon Web Services (AWS).

#Meltdown in Action: Dumping-hukommelse (GIF-version) #intelbug #kaiser / cc @ misc0110 @lavados @StefanMangard @yuvalyarom pic.twitter.com/x46zvm60Mc

- Moritz Lipp (@mlqxyz) 4. januar 2018

Udnyttelsen blev oprindeligt fundet af Googles Project Zero i midten af 2017 og rapporteret uafhængigt af yderligere to forskningsgrupper. Alle havde afsløret sårbarheden for de relevante udviklere og hardwareproducenter inden dens offentliggørelse. Dette betød, at udnyttelsen på det tidspunkt, hvor udnyttelsen blev offentlig viden, AWS, Windows, macOS og Linux alle havde modtaget opdateringer for at forhindre dette angreb.

Forebyggelse sker ved implementering “kerne sidetabel isolering” hvilket gør det sværere at få adgang til kernen. Dette betyder dog også, at operationerne vil være langsommere, og tidlige rapporter antyder, at der kan være mellem et fald i ydelsen på mellem 5 og 30 procent efter opdateringerne.

Inde i spektret

Det meste af medie opmærksomheden har fokuseret på ydeevneeffekterne som følge af programrettelse af Meltdown. Specter er dog uden tvivl den mere ødelæggende af de to udnyttelse.

Specter påvirker ikke kun Intel CPU'er - det påvirker næsten enhver processor fra Intel, AMD og ARM i alle typer enheder. Hvor Meltdown kræver et useriøst program til at læse kernehukommelsen, misbruger Specter spekulativ eksekvering for at tvinge andre applikationer til at lække deres beskyttede data. Forskerne var i stand til at udføre angrebet både med indfødt kode og Javascript. Javascript-fremgangsmåden betyder, at browsersandboks kan omgås, så Spectre kan startes direkte fra din browser.

Oversigt over #Spektre og #Meltdown CPU sårbarheder - https://t.co/wPZDtJ3Ild - #Intel #intelbug #infosec #exploit # sårbarhed #spectreattack #meltdownattack pic.twitter.com/SM3t4NjlUt

- nej? (@ 0x0090) 4. januar 2018

Dette angreb er sværere at trække af, men er også sværere at beskytte imod. Forskerne navngav endda exploit Specter “da det ikke er let at løse, [og] vil det hjemsøge os i ganske lang tid.” Softwarepatcher vil være i stand til at afbøde nogle variationer af Specter, men det er primært et hardware-relateret problem. Den amerikanske-baserede CERT-afdeling af Software Engineering Institute (SEI) udsendte endda en sårbarhedsnotat, hvori den oplyste, at løsningen er at “udskift sårbar CPU-hardware.”

Eftervirkningen

Der går knap en dag uden, at der afsløres en ny sikkerhedsfejl, fejl eller dataovertrædelse. Nogle er uden tvivl mere kritiske end andre, og Meltdown og Spectre falder inden for denne kategori. Virkningen af disse udnyttelser er udbredt, men sandsynligheden for at opleve et af disse angreb er ret begrænset. Dette gælder især, da ingen har været i stand til at finde bevis for, at disse er de blevet brugt før.

Hvad der har gjort disse to udnyttelser så vidt rapporteret, er sælgerens svar på dem - især Intel. Mens Microsoft, Amazon og Linux-samfundet frenetisk oprettede programrettelser til at afbøde udnyttelsen, gik Intel på det defensive.

Nyt logo til @intel: "Lad os bare sælge alt vores lager, før vores kritiske designfejl offentliggøres." #intelbug #InsiderTradinghttps: //t.co/DaNX5hIqLw pic.twitter.com/oLLs5qusGg

- Randy Olson (@randal_olson) 4. januar 2018

Deres oprindelige erklæring som svar på Meltdown og Specter bagatelliserede deres alvorlighed og forsøgte at fritage selskabet for ethvert ansvar. Til mange æres skyld sagde de “udnyttelse har ikke potentiale til at ødelægge, ændre eller slette data” som om evnen til at læse følsomme data ikke var af nogen betydning. Efter deres betydelige dataovertrædelse indtog Equifax en lignende billedforsvarsposition. Dette resulterede i sidste ende i, at de dukkede op foran kongressen.

Intel blev ligeledes straffet for deres tilgang, hvor deres aktie faldt 3,5 procent. Intels administrerende direktør Brian Krzanich kan også have taget et andet blad fra Equifaxs bog. Efter sigende solgte han Intel-aktier på 25 millioner dollars efter at have lært om udnyttelserne i november 2017.

Reaktioner på Meltdown og Spectre-udnyttelser

https://t.co/GWa0gUXvCE pic.twitter.com/lj4ndjLSC0- CommitStrip (@CommitStrip) 4. januar 2018

Det meste af opmærksomheden har været fokuseret på Intel, men andre chipproducenter har også gjort deres position kendte. AMD hævder, at deres processorer ikke er berørt af nogen udnyttelse. I mellemtiden tog ARM en blandet tilgang, hvilket antydede, at de fleste af deres processorer ikke blev berørt, men leverede en detaljeret liste over dem, der er.

Meget meget om intet?

Hvis det blev konstateret, at disse udnyttelse blev brugt af ondsindede parter, ville skaden være alvorlig. Heldigvis, ligesom Heartbleed før, er disse potentielt farlige angreb ikke blevet set i naturen. De kræver også, at ondsindet software installeres på din computer for at udføre angrebene. Så medmindre du har et meget specifikt sæt af omstændigheder, som hjemmebruger, vil du sandsynligvis ikke blive berørt. Det er dog ikke værd at tage risikoen.

Når leverandører, producenter og udviklere skubber ud opdateringer for at mindske udnyttelsen, skal du installere dem. Det ville ikke skade at opretholde god cyberhygiejne Forbedre din cyberhygiejne i 5 nemme trin Forbedre din cyberhygiejne i 5 nemme trin I den digitale verden er "cyberhygiejne" lige så vigtig som den rigtige personlige hygiejne. Regelmæssige systemcheck er nødvendige sammen med nye, mere sikre online vaner. Men hvordan kan du foretage disse ændringer? enten.

Vi skylder en taknemmelighed over for de usungne helte fra Spectre og Meltdown: de tusinder af ingeniører, der tilbragte deres ferie med at arbejde på OS-patches, browser-patches, sky-roll-outs og mere. tak skal du have.

- Lee Holmes (@Lee_Holmes) 4. januar 2018

Cloududbydere er de mest sårbare over for angreb, fordi den potentielle udbetaling er langt større. Med så meget data, der er gemt på skyen, har angribere et incitament til at forsøge at udnytte disse på cloud-servere. Det er et positivt tegn på, at nogle af de store udbydere allerede har udstedt programrettelser.

Det får dig dog til at undre dig over, hvor sikker cloud computing virkelig er. Mens Intels svar på udnyttelserne er skuffende, er kompleksiteten af patches og hastighed, hvorpå de blev anvendt af flere leverandører, prisværdig og beroligende.

Er du bekymret over Meltdown og Spectre? Tror du, at udvekslingen mellem hastighed og sikkerhed er acceptabel? Hvem tror du er ansvarlig for rettelserne? Lad os vide det i kommentarerne!